RK128 - Pogaduchy do cyberpoduchy! | Rozmowa Kontrolowana

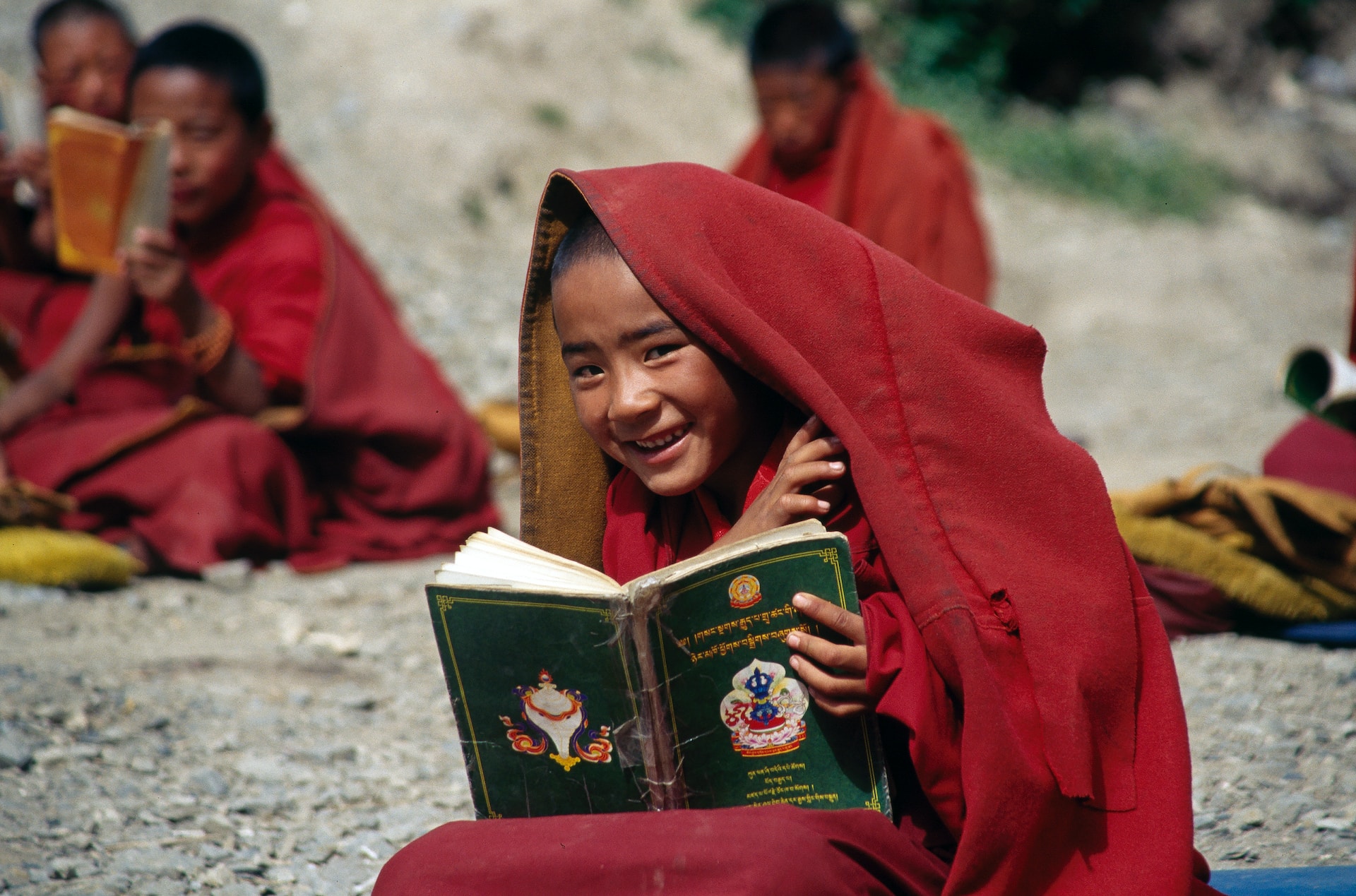

#CyberMagazyn: Dalajlama miał tylko odwrócić uwagę. Jak Chiny oszukują świat

Rosja zaszkodzi sieciom energetycznym? Gigant cyberbezpieczeństwa odkrył złośliwe oprogramowanie

Cyber, Cyber… – 349 – Raport – Klonowanie głosu jako usługa i nowy malware

Pegasus użyty podczas aktywnego konfliktu. To pierwszy taki przypadek

Zapobieganie atakom na łańcuch dostaw z Red Hat Trusted Software Supply Chain

Chiny blokują amerykańskiego producenta czipów. Wojna handlowa trwa

Trwają konsultacje społeczne "Droga ku cyfrowej dekadzie"

Spoofing telefoniczny. Co to jest i jak nie dać się nabrać? | Prosto o cyber

Perspektywy i wyzwania w zakresie przeciwdziałania ransomware – sesja "TOGETHER – SAFER, STRONGER, SMARTER"