Operation Triangulation. Nowe zagrożenie dla użytkowników iPhone'ów

Nie skończyć jak NSO Group. Tak producenci spyware zabiegają o przychylność USA

Clearnet, deepnet i darknet. Różne oblicza internetu

Bezpieczeństwo na przykładzie cyberataku na pracowników firmy Kaspersky

Co to jest TOR? Jak działa? Jak bezpiecznie używać przeglądarki Tor browser?

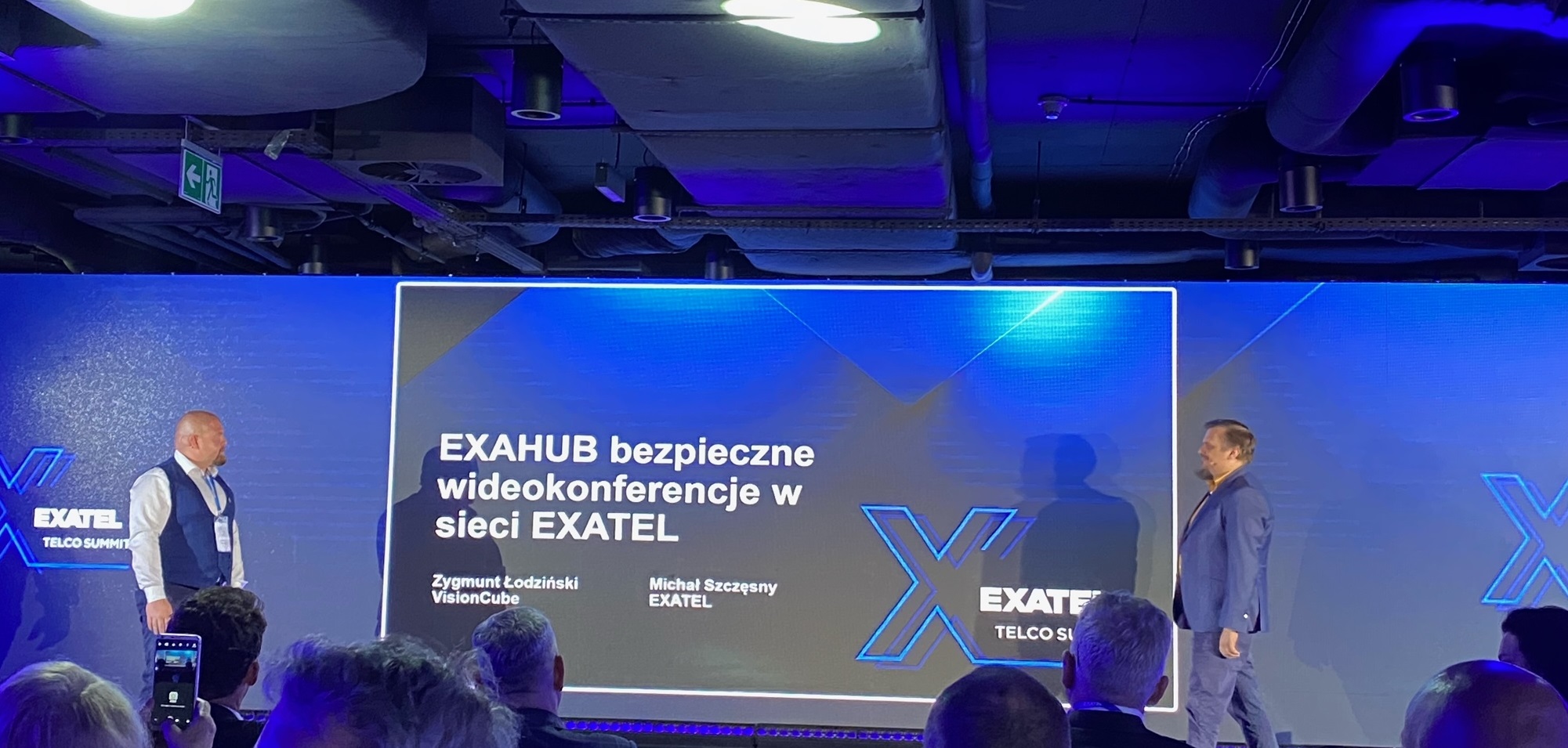

Telekomunikacyjna rewolucja. EXATEL zaprezentował technologię SDN

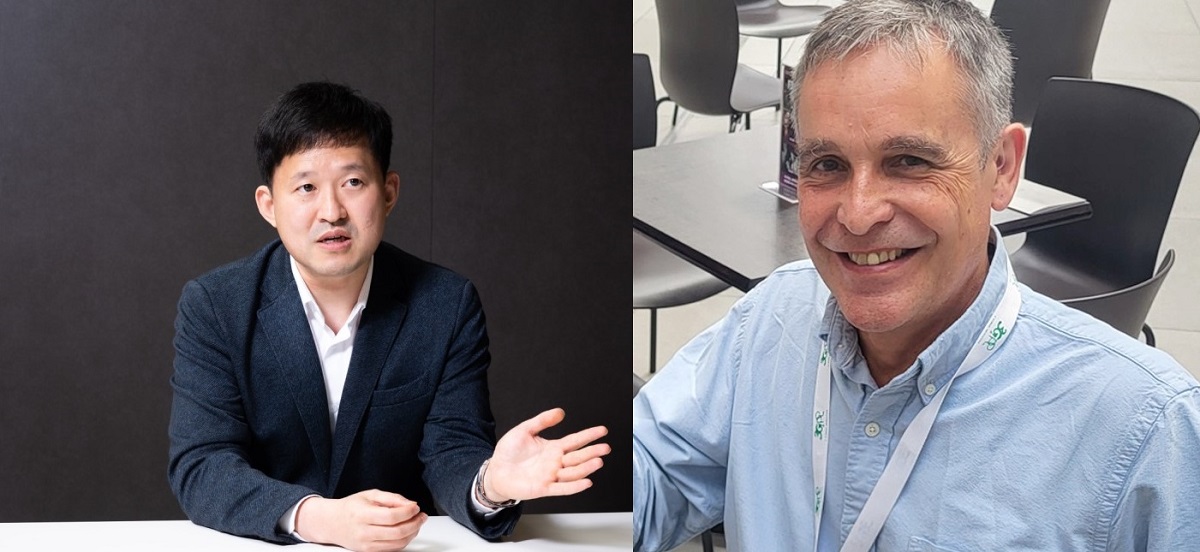

Standardy komunikacji mobilnej. Badacze Samsung w elitarnym gronie

EXAHUB. Bezpieczne rozwiązanie wideokonferencyjne od Exatel

Rozmawiajmy z dziećmi: Internet to nie jest całe życie. Rozmowa z Martą Witkowską

Amazon zapłaci 25 mln dolarów za naruszanie prywatności dzieci