Musk wini użytkowników X za nazistowskie wybryki Groka. Acha

Nowatorski mechanizm infekcji systemu macOS

„Byłam ofiarą cyberprzestępczości. Żałuję, iż nie zauważyłam tej jednej rzeczy”

Rekordowy przekręt na elektronikę. Oszukali 1300 osób na BLIKA

Porządki w Gmail. Google udostępnia funkcję, która wiele ułatwi

Australia pierwszym krajem, który wprowadza obowiązkowe raportowanie płatności po ataku ransomware

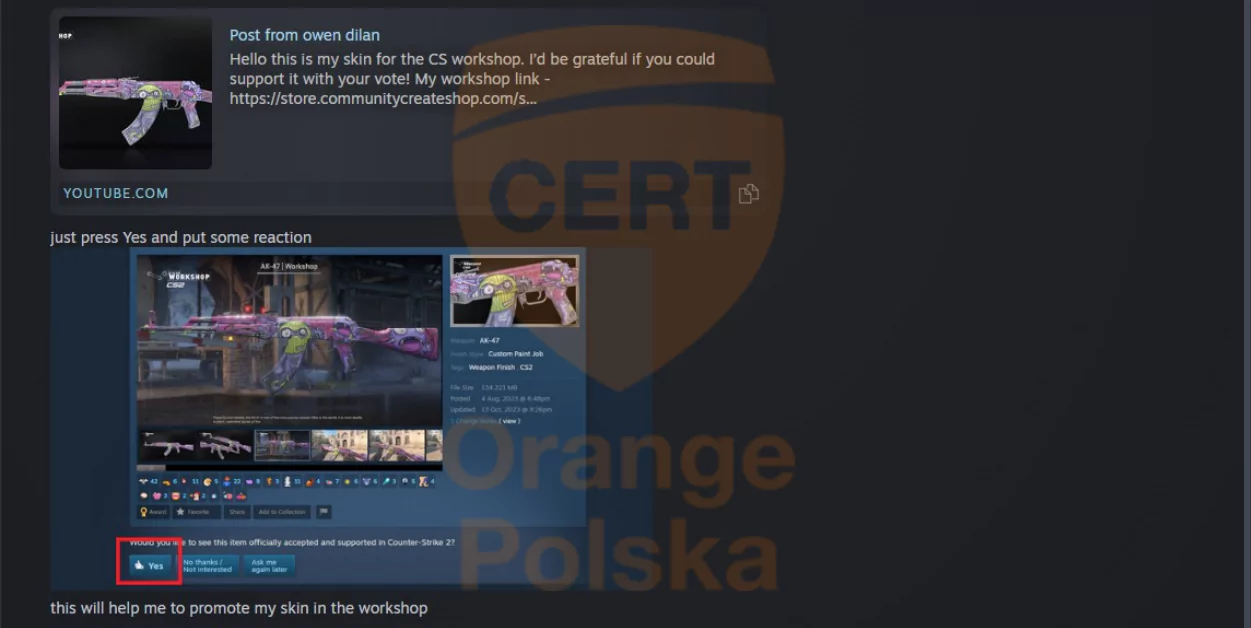

Użytkownicy Steam na celowniku – atak Browser-in-the-Browser

W polskich lasach wiszą tajemnicze tabliczki QR. To oszustwo

Uwaga, administratorze! Zainfekowane wersje PuTTY i WinSCP w reklamach Google. Atak przez backdoor

Samsung ma nowy system ochrony telefonów. „Niesamowity poziom”