Co za bezczelność. Oszuści polują na chorych Polaków

Co może zwiększyć nasze bezpieczeństwo w sieci

Rząd w tajemnicy przywiózł dziesiątki tysięcy Afgańczyków. Wyciek danych z ministerstwa i miliardowy pozew

Popularna giełda kryptowalut padła ofiarą exploita wartego 27 milionów dolarów, dotknięty Dogecoin

Będzie nowa strona do logowania do mBanku. Trzeba uważać

Słowo, którego nigdy nie mów, gdy dzwoni nieznajomy, aby nie paść ofiarą oszustwa

Kupowanie = poniżanie. Daliśmy sobie zabrać godność w sklepach

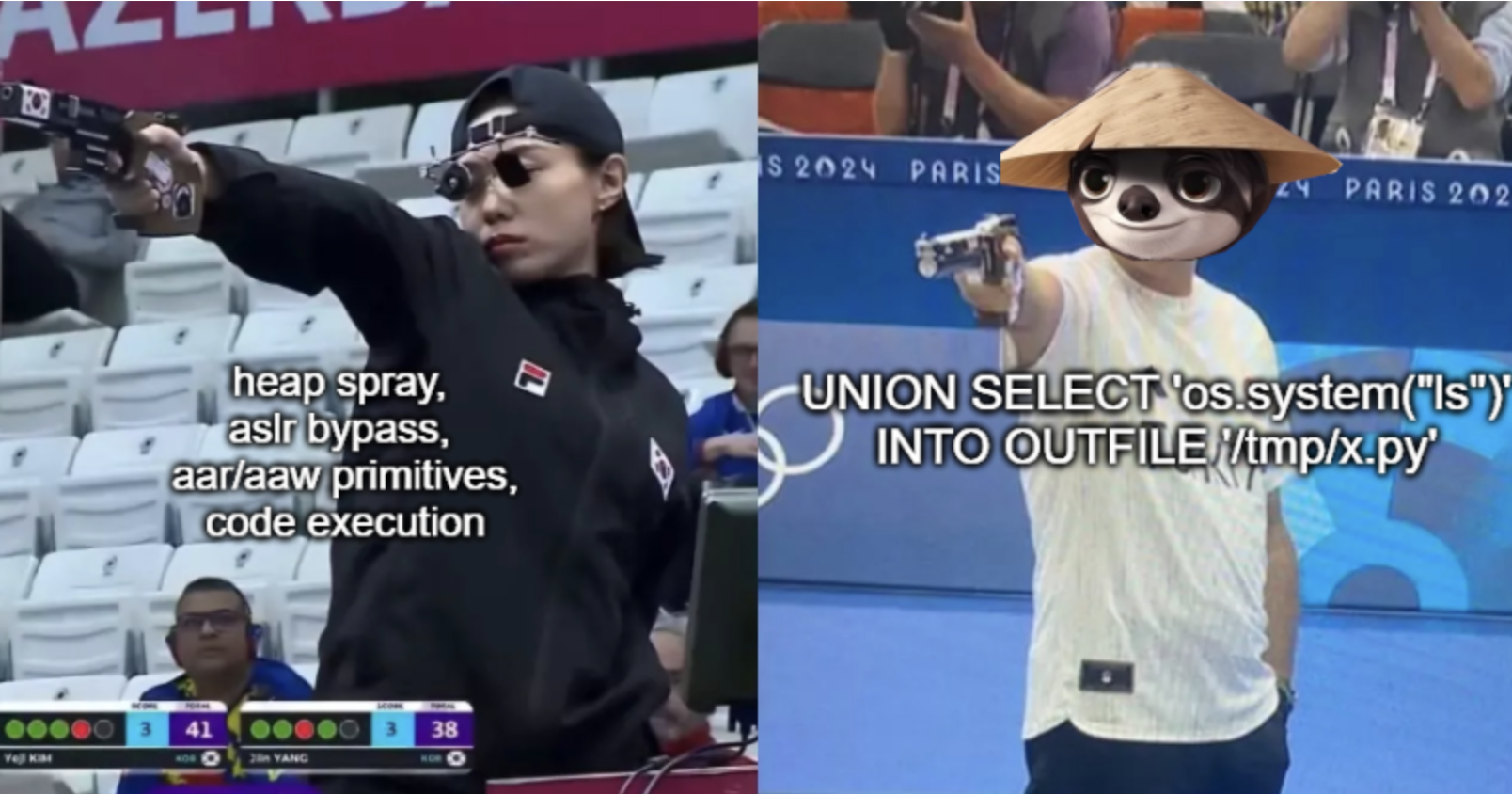

Krytyczne RCE w FortiWeb – nowa dziura w pre‑auth SQLi groźniejsza niż myślisz

Fortinet FortiWeb Fabric Connector i podatności z lat 90’

Security Case Study 2025 – 10. jubileuszowa edycja już we wrześniu!