Bądź na bieżąco z SysOps/DevOps Polska – poznaj nasze media społecznościowe

Kosmiczne siły USA trenują cyberataki i zderzenia satelitów! Szykują się do "gwiezdnych wojen"?

GENIUS czy GENIUSZ zła? Nowy amerykański projekt ustawy budzi strach. „To koń trojański”

Singapur celem poważnego cyberataku ze strony Chin. Działania wymierzone w infrastrukturę krytyczną

Bezpieczna przeglądarka – jaka jest najbezpieczniejsza?

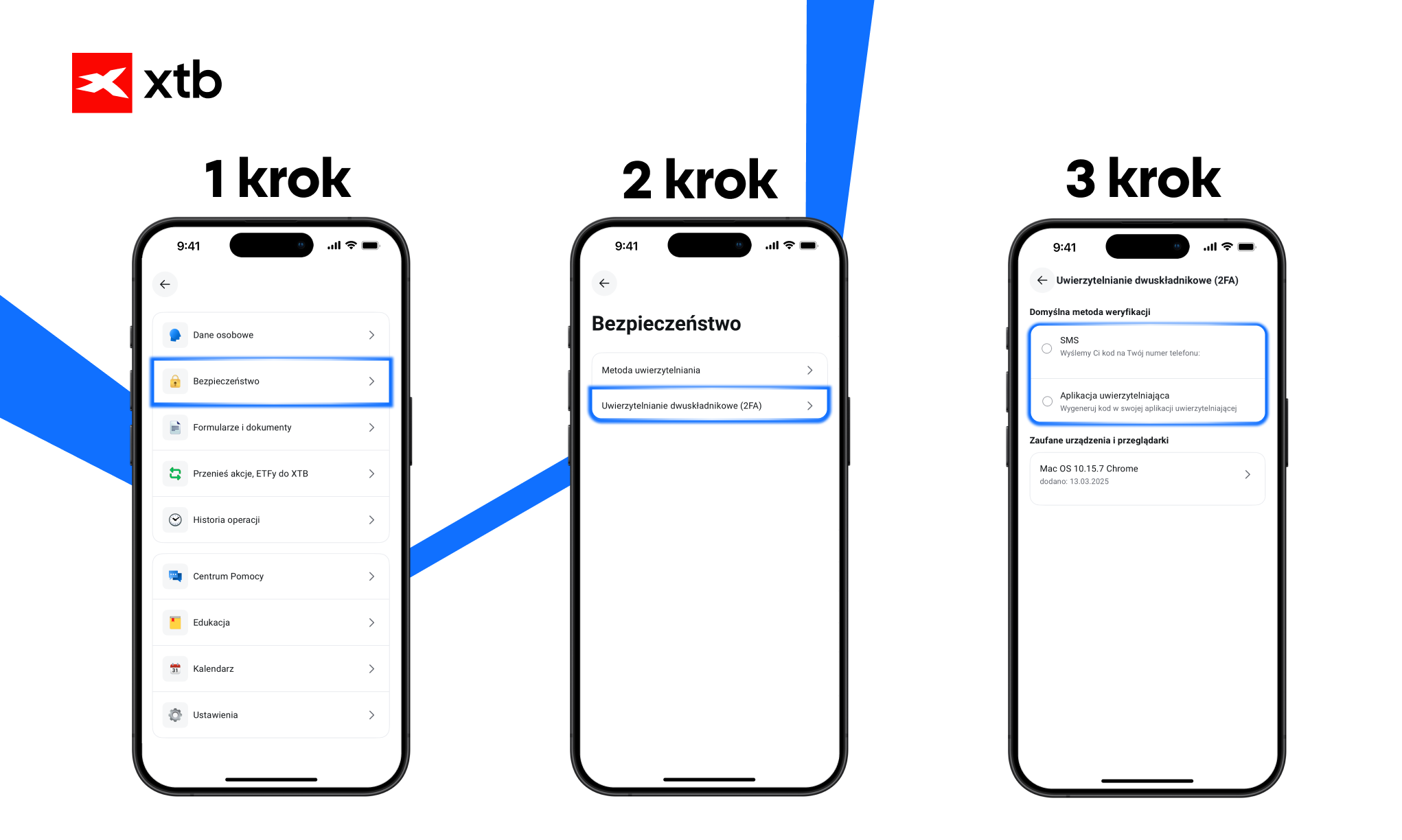

Zabezpiecz swoje konto XTB dzięki nowej metodzie weryfikacji TOTP

Nowy Windows 11 zamiesza w sterownikach do twojego sprzętu. I słusznie

Microsoft publikuje aktualizację przeglądarki Microsoft Edge do wersji 138.0.3351.95 (P25-232)

Mobilne usługi, które przydadzą się w wakacje i nie tylko

MITRE ujawnia AADAPT – tarczę przeciw ciężkim atakom na płatności cyfrowe