Monitor Sądowy i Gospodarczy. Kronika błędów i dziwów

Antywirus Microsoft Defender dla Androida oraz Apple iOS, iPadOS

Jak zapewnić ochronę dla firmowych danych w hybrydowym, wielochmurowym świecie biznesowego IT

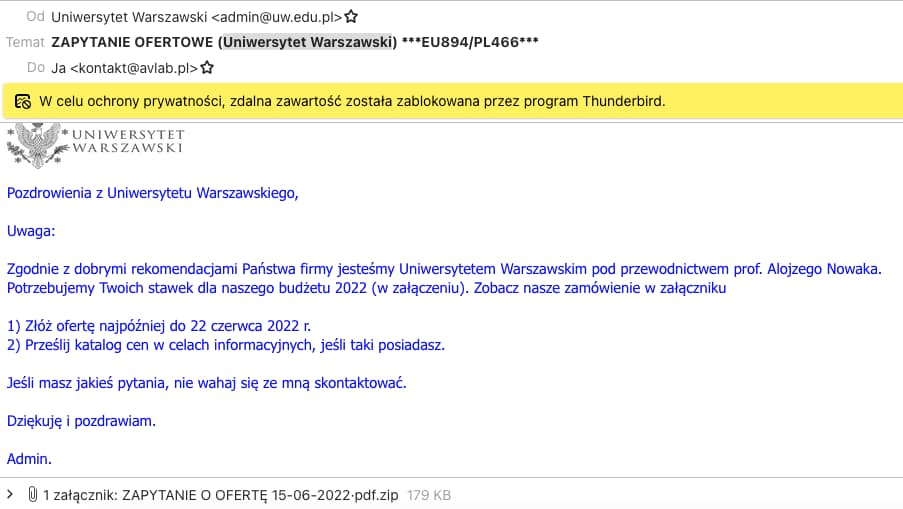

Uniwersytet Warszawski nie wysyła spamu z załącznikami

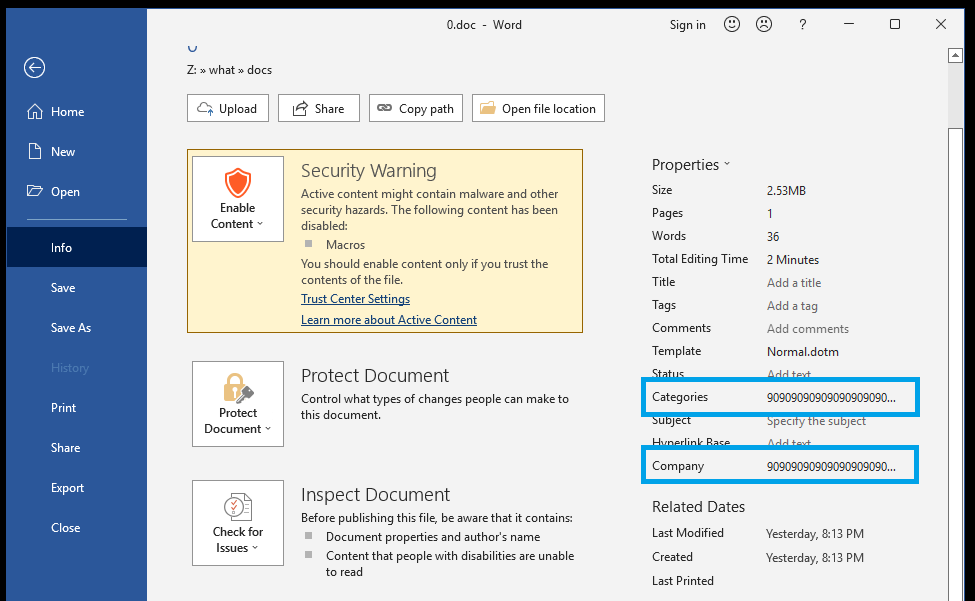

Nietypowe! Makrowirus pobiera złośliwy kod z adekwatności dokumentu Word

Sondy Klasy Network Detection and Response – Wykrywanie Incydentów W Sieci Organizacji I Reagowanie

Sophos: "Im mniejsza firma, tym hackerzy dłużej są w stanie przetrwać w sieci (średnio 15 dni)"

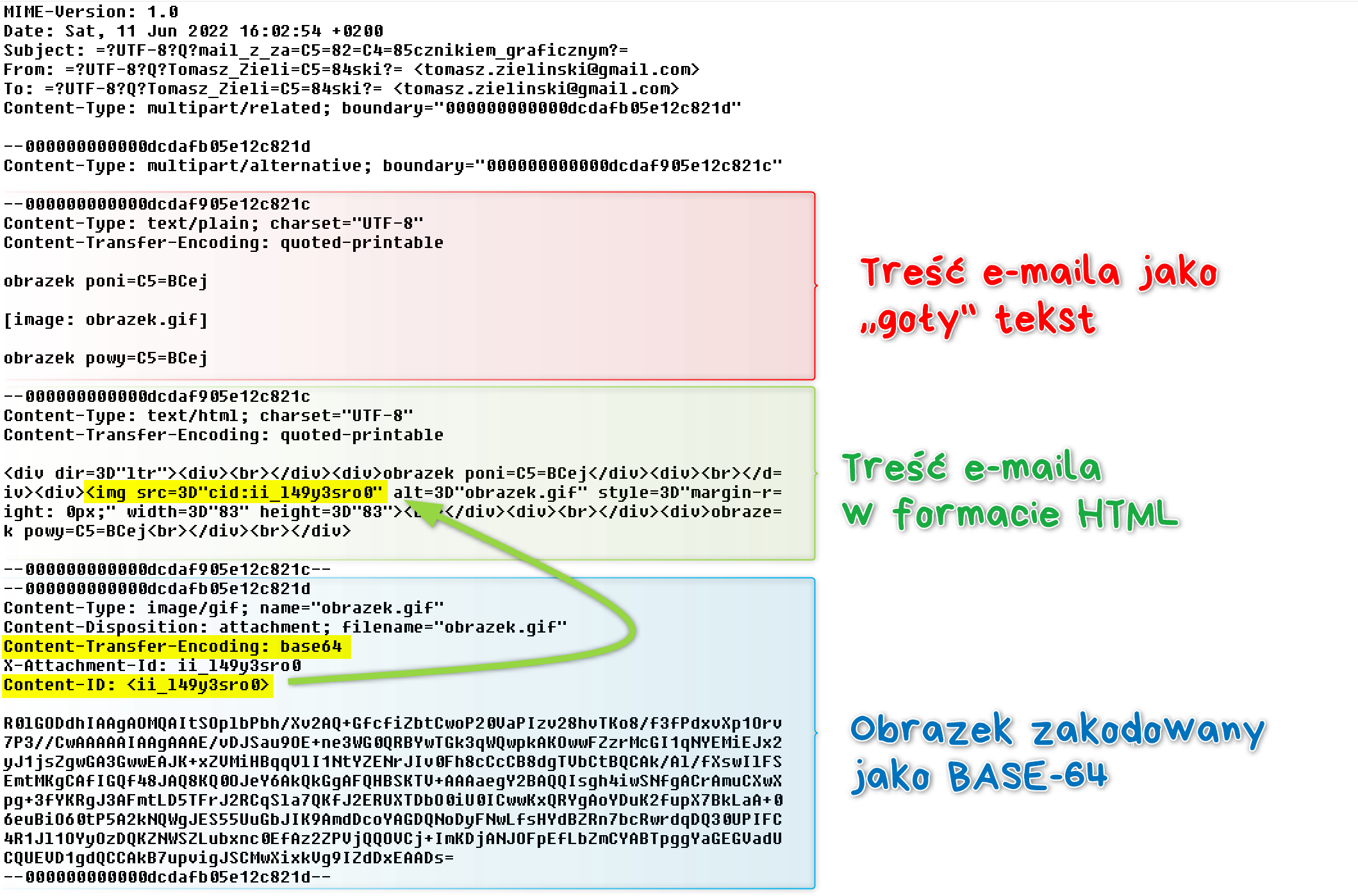

Liczniki czasu w e-mailach

Internetowa inwigilacja 11 – JavaScript, cz.3

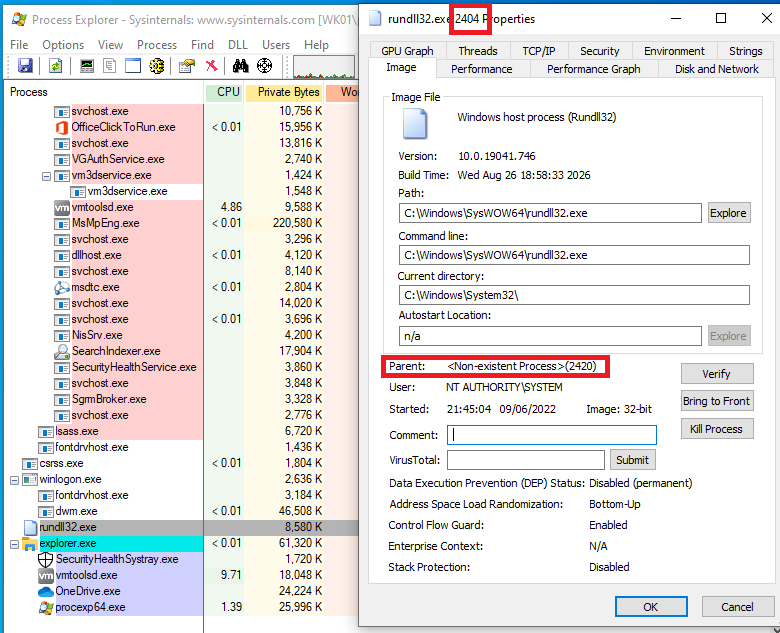

Jak na stałe zadomowić się w cudzej sieci? Kilka słów o persistence.