Luka w protokole ExpressLRS pozwala przejąć kontrolę nad dronem

Cloud Security Assessment: fundament bezpieczeństwa w chmurze

RK111 - Szef Cyber UKNF, Krzysztof Zieliński | Rozmowa Kontrolowana

Microsoft po cichu łata błąd, który umożliwia przeprowadzenia ataku NTLM Relay

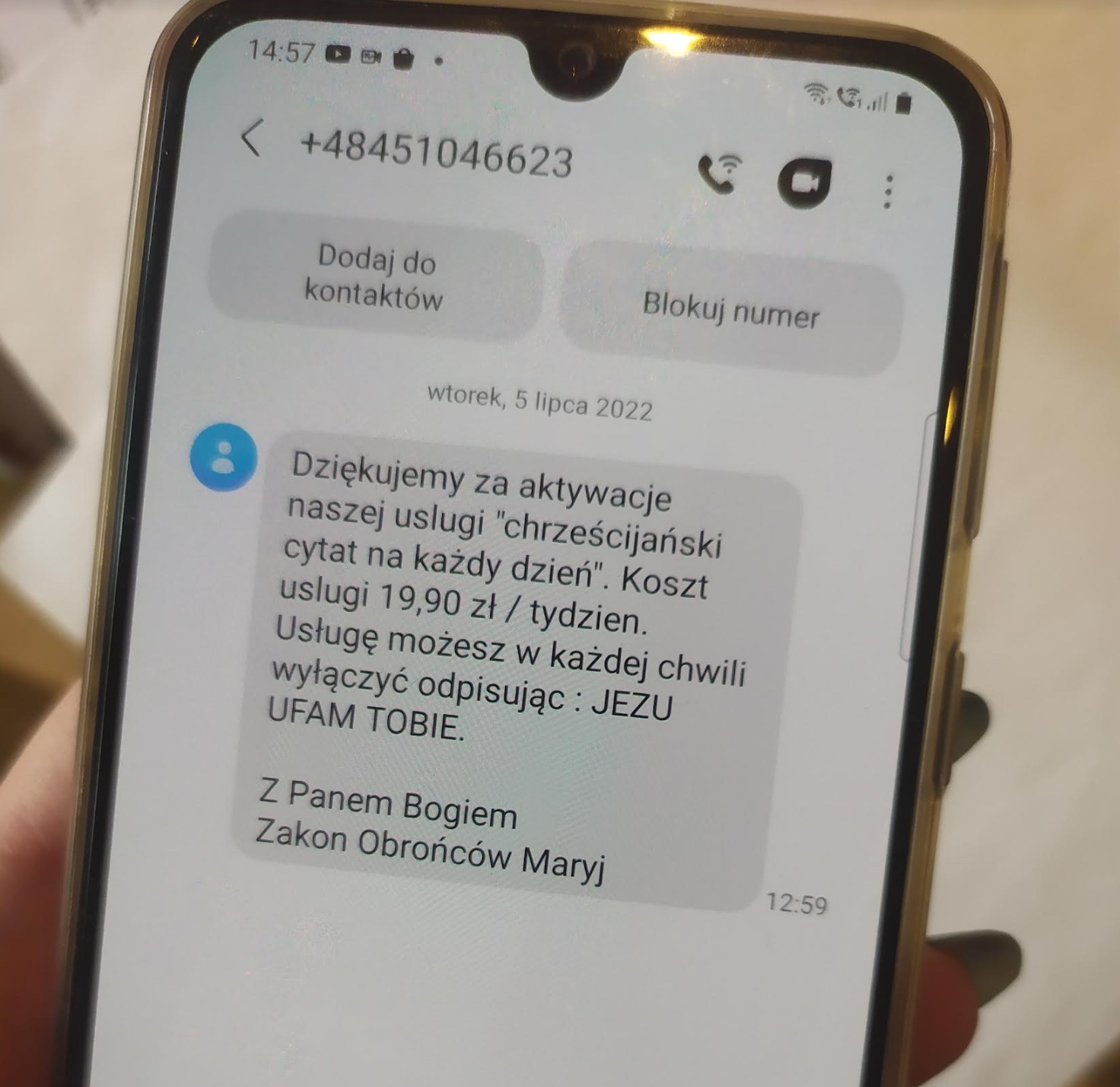

Ktoś wysyła Ci chrześcijański spam i prosi o odpisanie "JEZU UFAM TOBIE"?

Kilka technik OSINT-u do namierzania informacji o właścicielu numeru telefonu

Microsoft ostrzega przed złośliwym oprogramowaniem na Androida, które wykrada Twoje pieniądze.

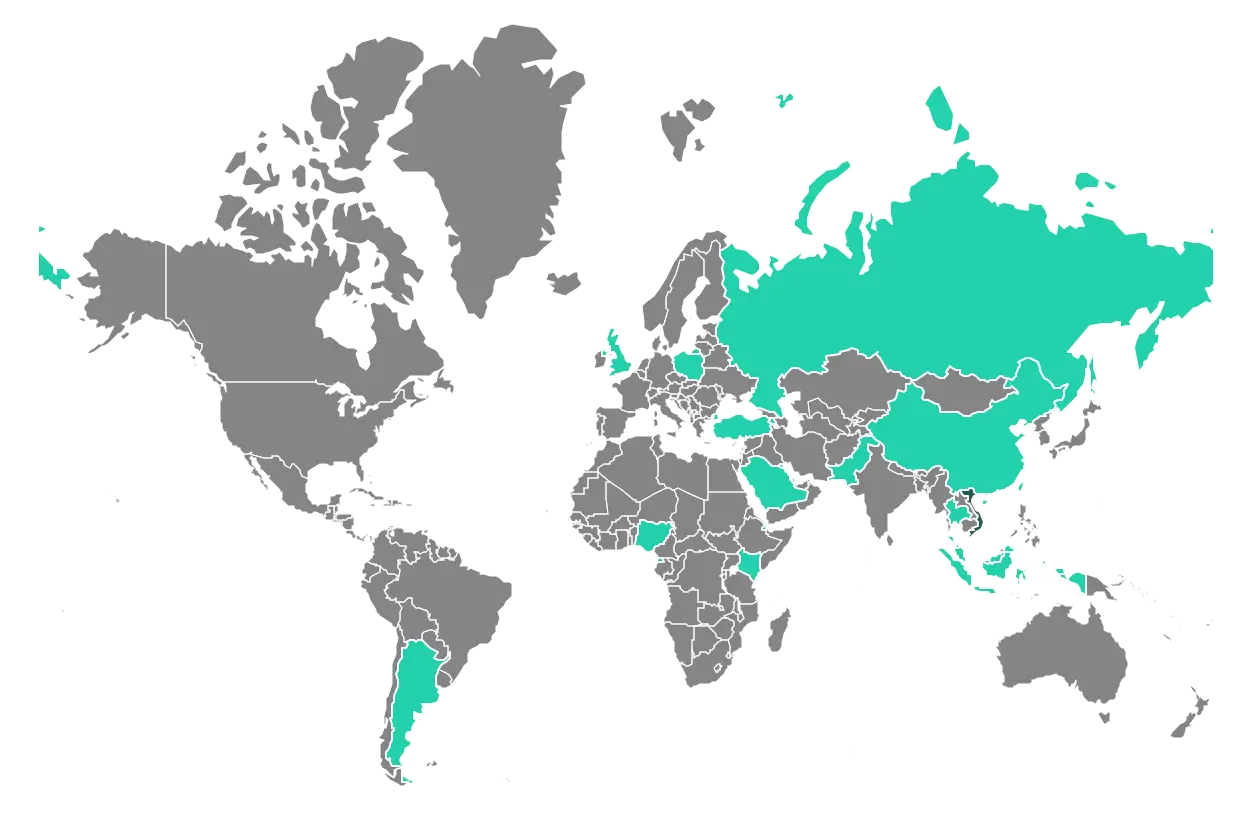

Kaspersky na tropie backoodora wymierzonego w cele rządowe i organizacje pozarządowe m.in. w Polsce

Złośliwy dokument MS Office przechowuje kod w adekwatnościach oraz omija zabezpieczenia Microsoft

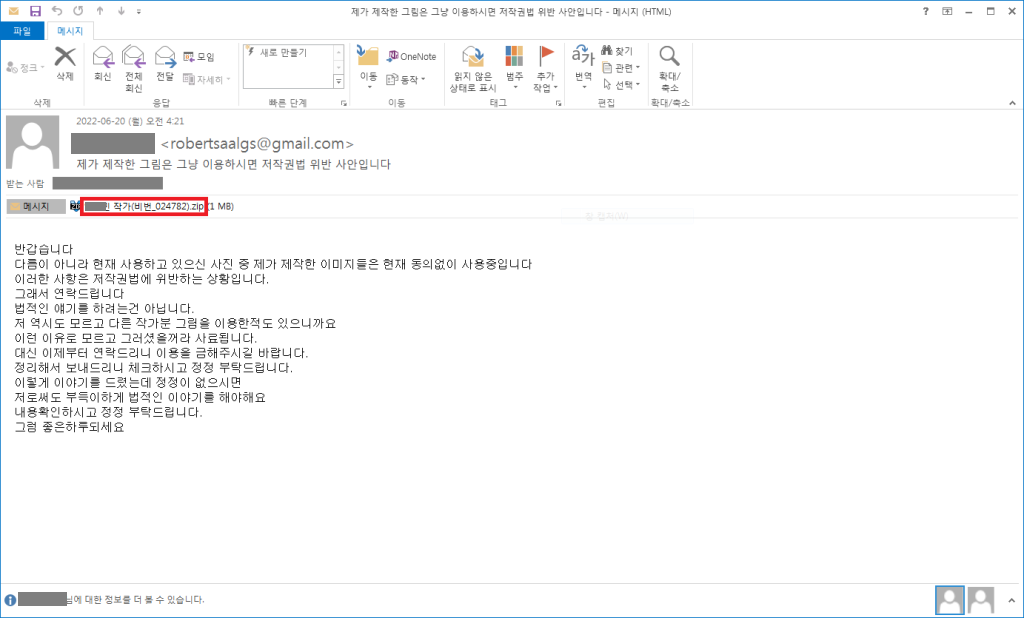

Uwaga na e-maile o naruszeniu praw autorskich! Instalują ransomware LockBit