Internetowa miłość. Zachować podwójną czujność

Nowa funkcja Instagrama - kanały. Czym są i ja je używać?

Internetowa inwigilacja plus 5 – historia przeglądania

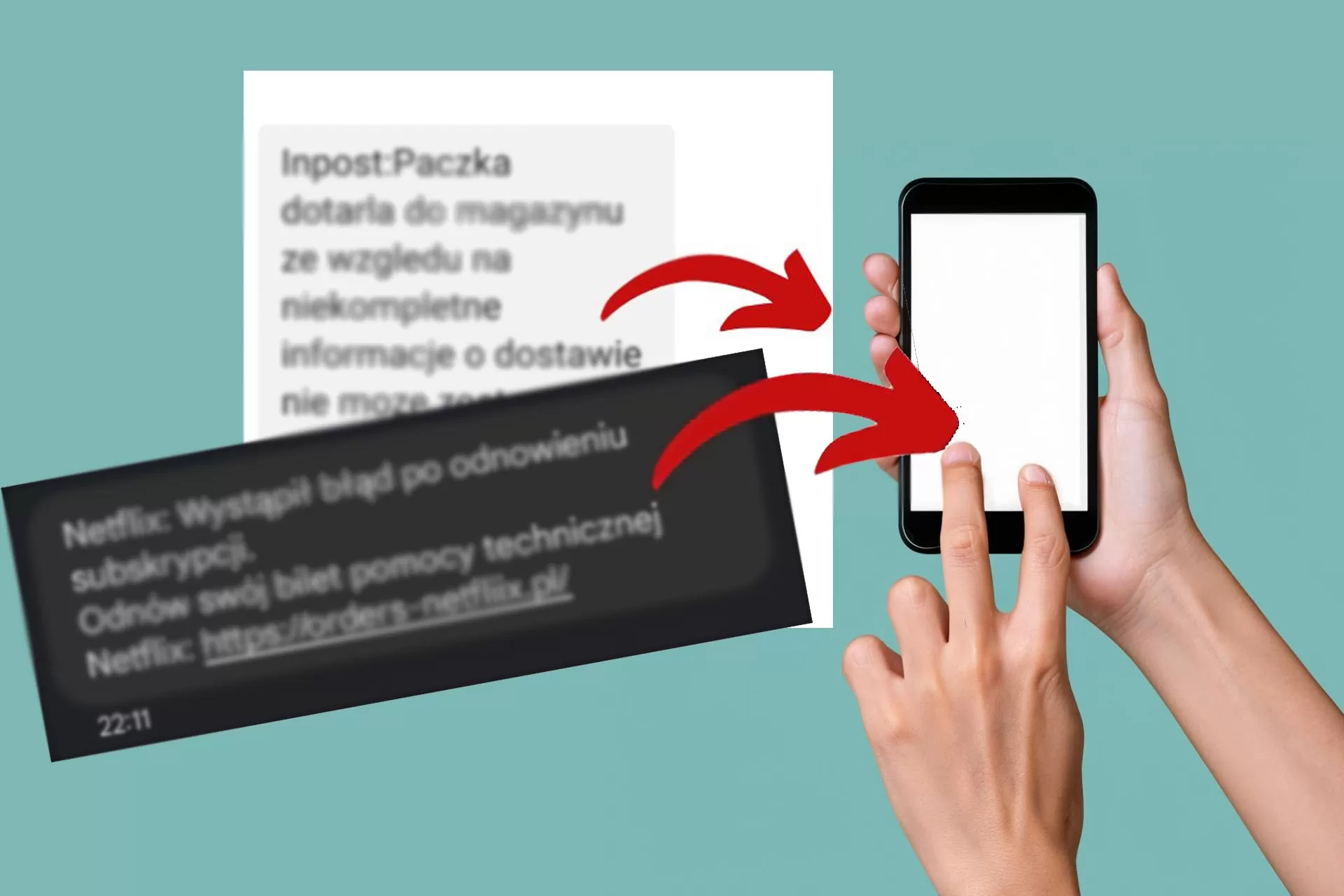

Uwaga, oszustwo!!! Oto dwie nowe metody działania cyberprzestępców, na które łatwo się nabrać!

Yet another unidentified "embroidery"

#CyberMagazyn: Czy klawiatura w telefonie może szpiegować?

Jak cyberprzestępcy korzystają z AI? Jest raport

InterCOP. Jak CBZC wzmacnia globalne działania przeciwko cyberprzestępczości

Recenzja Proton Mail: sposób na bezpieczny i prywatny e-mail?

Adminie, uważaj na te luki bezpieczeństwa w PowerShell Gallery! Umożliwiają przeprowadzenie ataku na łańcuch dostaw