Aż 79% SaaS ma problem z cyberbezpieczeństwem

Raport Rapid7: zwrot z inwestycji w ransomware pozostaje wysoki; rozszerza się wykorzystanie Zero Dayów!

Spektakularny włam i wyciek danych gry GTA 6. Winnych dwoje genialnych nastolatków

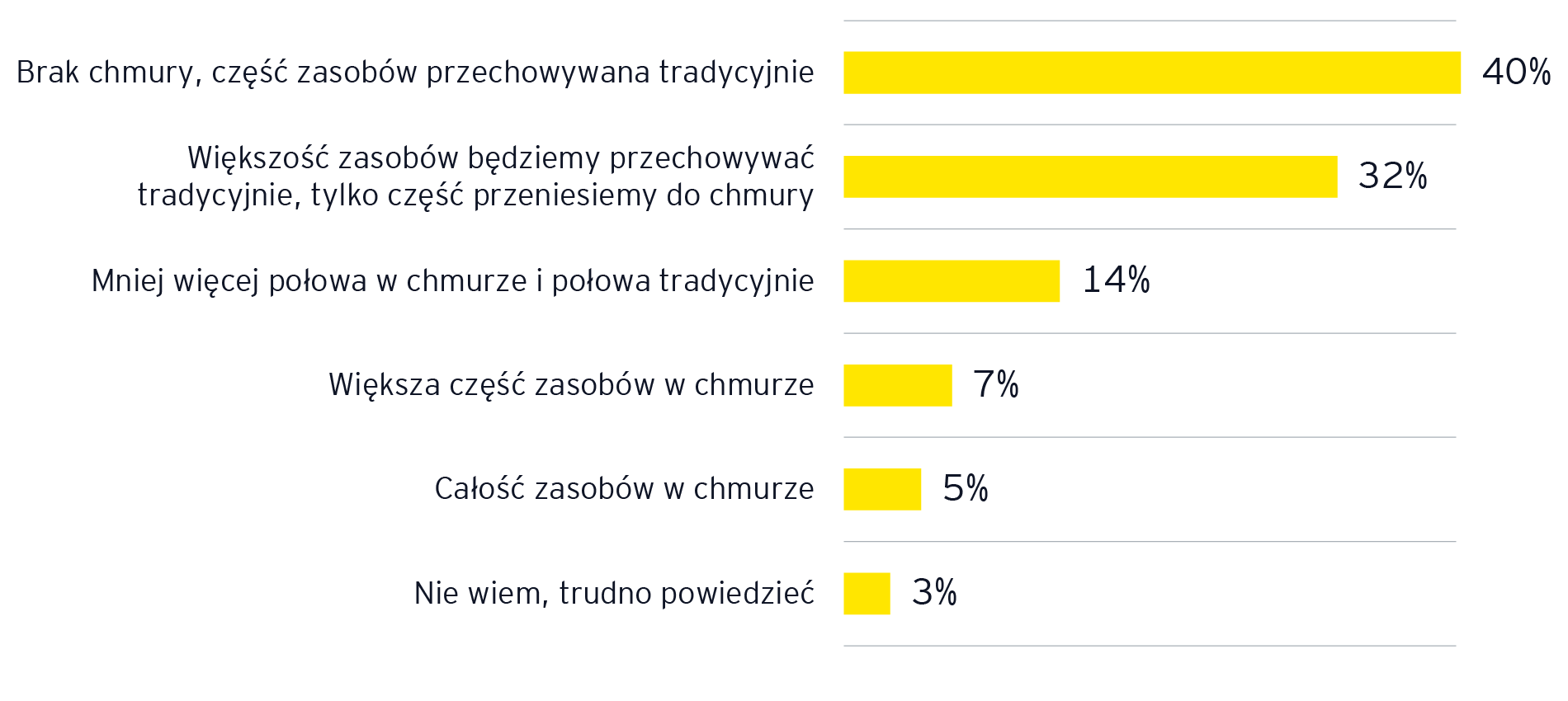

Co czwarta polska firma nie planuje implementacji chmury ze względu na koszty!

Fałszywe reklamy banków! Jest ostrzeżenie CSIRT KNF

Grupa hakerska UNC1151 znów atakuje Polskę

Huawei ma pomóc Chinom uniezależnić się w branży czipowej

Cyberatak na Akademię Sztuki Wojennej. Co wiemy?

Wyzwania w zarządzaniu najmem krótkoterminowym

Używasz „pakera” WinRAR? Uważaj, bo atakujący może zdalnie wykonać kod na Twoim komputerze