[#91] Data Privacy by Design in AWS cloud - Krzysztof Kąkol

![[#91] Data Privacy by Design in AWS cloud - Krzysztof Kąkol](https://i1.ytimg.com/vi/2Css7SxFLVk/maxresdefault.jpg)

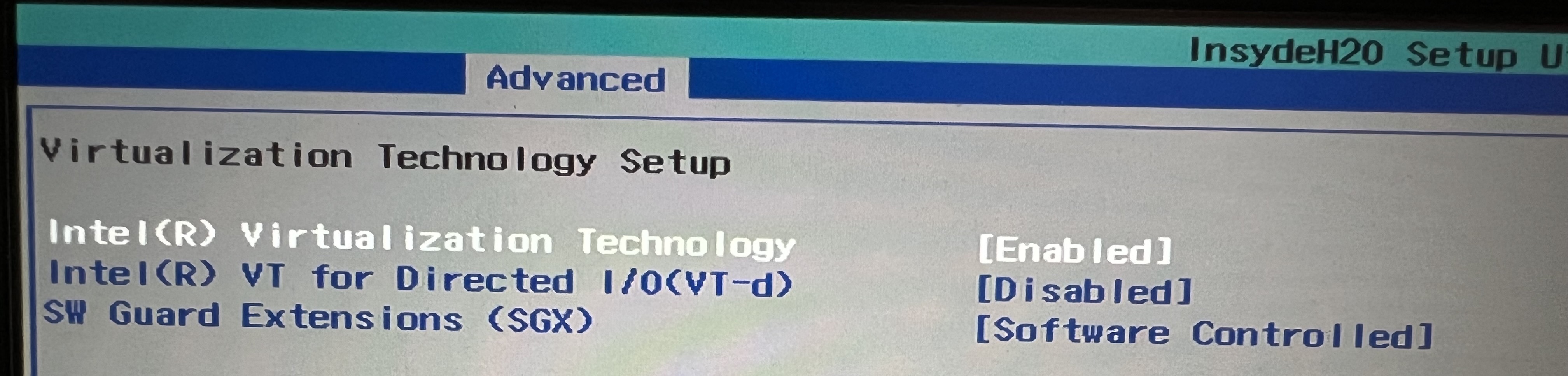

WSL – Ubuntu on Windows [ENG 🇬🇧]

![WSL – Ubuntu on Windows [ENG 🇬🇧]](https://blog.tomaszdunia.pl/wp-content/uploads/2023/04/winubu1.jpg)

WSL – Ubuntu na Windowsie

Czym charakteryzuje się minimalna wersja produktu (MVP)?

Jak poprawić bezpieczeństwo w chmurze bez psucia humoru deweloperom?

Oprogramowanie dla administratorów IT ma poważną lukę

Branża wspiera TikToka w sporze z amerykańskim stanem

Apki to pułapki 7 – fałszywe przeglądarki

5G w Polsce. Główni operatorzy złożyli oferty

Interesujesz się bezpieczeństwem? Uważaj na fałszywe konta na Githubie