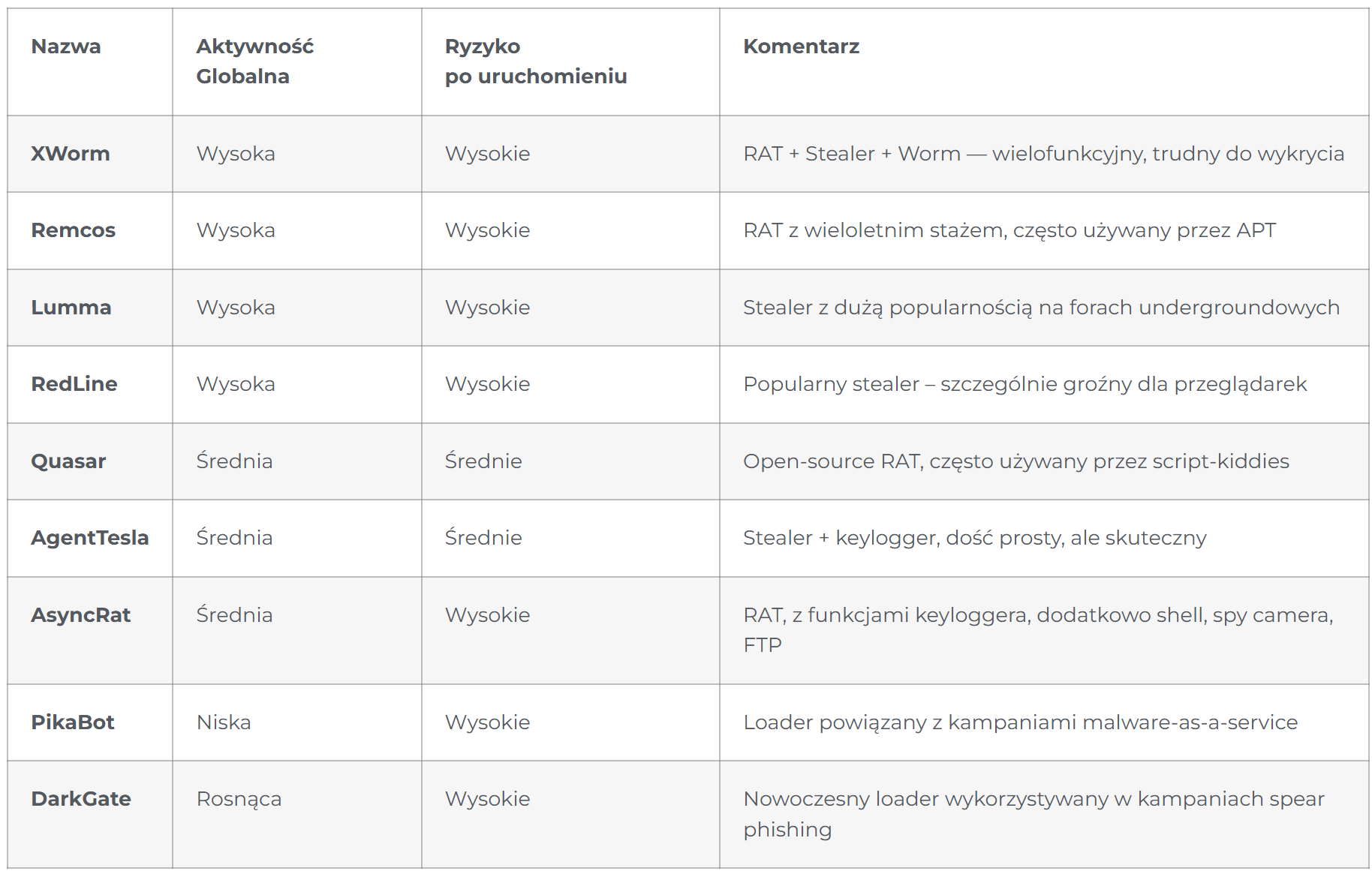

Publikujemy wyniki z drugiej serii długoterminowych testów Advanced In-The-Wild Malware Test, których zadaniem jest wyłonić na koniec roku najlepsze rozwiązania bezpieczeństwa do ochrony systemów Windows. Przez cały marzec testowaliśmy 17 rozwiązań pod kątem wykrywania i neutralizowania rzeczywistych zagrożeń. Test objął 607 unikalnych próbek wirusów znajdowanych w Internecie, bardzo świeżych, z czego 63 było hostowanych szyfrowanym protokołem HTTPS. Do najbardziej interesujących możemy zaliczyć:

Kategorie zagrożeń w tym teście według ilości unikalnych wystąpień:

- Backdoor C&C (+200) – ogólna rodzina backdoorów

- Keylogger (3)

- Kradnież poświadczeń: Credentials Stealer (37 próbek)

- Narzędzia używane do hackowania: kali_linux_tools for windows (4)

- Ransomware (16 próbek)

- Trojan Downloader (13)

- Trojany bankowe (6)

- Trojany do kontrolowania Windows: remote access trojan (13)

Opracowano na podstawie zidentyfikowanych zagrożeń przez dwa silniki mks_vir oraz Kaspersky OpenTip.

W badaniach Advanced In-The-Wild Malware Test automatyzujemy czynności wykonywane przez użytkowników podczas codziennej pracy z programami pocztowymi, przeglądarkami internetowymi i komunikatorami. W tym samym czasie do wszystkich maszyn Windows z zainstalowanymi programami bezpieczeństwa w realistyczny sposób dostarczamy adresy URL, odtwarzamy klikanie w linki, pobieranie i uruchamianie plików, instalowanie oprogramowania. Szczegóły techniczne dostępne są w metodologii badania, a jeżeli chcesz dowiedzieć się więcej, po prostu zapytaj w komentarzu.

Nasze testy są zgodne z wytycznymi Anti-Malware Testing Standards Organisation. Szczegóły na temat badania dostępne są na tej stronie, a także w naszej metodologii.

Jakie rozwiązania testowaliśmy w marcu 2025?

Jakich używamy ustawień?

Chociaż w teście unikamy używania próbek potencjalnie niepożądanych (PUP oraz PUA), to zawsze warto aktywować taką funkcję ochrony i my też to robimy.

Zawsze konfigurujemy rozwiązanie ochronne w taki sposób, aby posiadało dedykowane rozszerzenie do przeglądarki Firefox (jeżeli jest dostępne). Dodatkowo ustawiamy całe oprogramowanie tak, aby automatycznie blokowało, usuwało i naprawiało występujące incydenty.

Na podstawie serii już przeprowadzonych testów opiniujemy, iż ustawienia predefiniowane są dobre, ale nie zawsze najlepsze. Dlatego dla pełnej transparentności wymieniamy te, które wprowadziliśmy dla uzyskania lepszej ochrony albo o ile jest to wymagane przez producenta.

Rozwiązania klasy Enterprise:

- Emsisoft Enterprise Security 2025 – ustawienia domyślne + automatyczna naprawa PUP + EDR + Rollback + ochrona przeglądarki

- mks_vir Endpoint Security – rozszerzone skanowanie http/https włączone

- ThreatDown Endpoint Protection – ustawienia domyślne + EDR + ochrona przeglądarki

- Xcitium ZeroThreat Advanced – predefiniowana polityka „Windows – Secure Profile v.8.1” + HIPS default action on „Block requests” + EDR enabled

Rozwiązania dla domu i małych firm:

- Avast Free Antivirus – ustawienia domyślne + automatyczna naprawa PUP + ochrona w przeglądarce

- Bitdefender Total Security – ustawienia domyślne + ochrona w przeglądarce

- Comodo Internet Security 2025 – ochrona w przeglądarce + blokuj automatycznie dla sandbox (blokuj)

- F-Secure Total – ustawienia domyślne + ochrona w przeglądarce

- K7 Total Security – ustawienia domyślne + ochrona w przeglądarce

- Malwarebytes Premium – ustawienia domyślne + ochrona w przeglądarce

- McAfee Total Protection – ustawienia domyślne + ochrona w przeglądarce

- Microsoft Defender – ustawienia domyślne (nie integruje się z Firefox)

- Norton Antivirus Plus – ustawienia domyślne + ochrona w przeglądarce

- Panda Dome Advanced – ustawienia domyślne + ochrona w przeglądarce

- Quick Heal Total Security – ustawienia domyślne + ochrona w przeglądarce

- Webroot Antivirus – ustawienia domyślne + ochrona w przeglądarce

- ZoneAlarm Extreme Security – ustawienia domyślne + ochrona w przeglądarce + Anti-Keylogger włączone

Komentarz do wyników

Badanie Advanced In-The-Wild Malware Test

- Średni poziom prewencji przed uruchomieniem (PRE-LAUNCH): 57%

- Średni poziom ochrony po uruchomieniu zagrożenia (POST-LAUNCH): 42%

- Średni czas reakcji na zagrożenia użyte w teście: 32 sekundy

- Najszybszy łączny średni czas reakcji jednego producenta: 0,105 sekundy (Emsisoft)

Testowane rozwiązania bezpieczeństwa oceniamy na podstawie aż 3 parametrów:

- PRE_EXECUTION: czy plik malware jest skutecznie wykrywany oraz blokowany na wczesnym etapie? Może to być blokada strony internetowej albo pliku podczas zapisywania, podczas próby dostępu do pliku.

- POST_EXECUTION: czy szkodliwe oprogramowanie zostało pobrane do systemu, uruchomione i na etapie zaawansowanej analizy zostało zablokowane? Ten etap odzwierciedla najbardziej niebezpieczną sytuację i pokazuje realną skuteczność systemu ochronnego z zagrożeniem 0-day, które jest już aktywne w systemie.

- REMEDIATION TIME: czy zagrożenie lub jego część zostało skutecznie wyeliminowane? Parametr ten jest powiązany z poprzednimi punktami i określa czas przebywania złośliwego systemu w systemie do wykrycia i naprawę skutków incydentu bezpieczeństwa.

Cyberprzestępcy często wykorzystują legalne komponenty systemu Windows, tzw. „Living off the Land Binaries” (LOLBins) do ukrywania złośliwej aktywności. Na podstawie zgromadzonych logów zarejestrowaliśmy następującą liczbę przypadków użycia legalnych procesów przez szkodliwe oprogramowanie:

- rundll32.exe – 3138

- certutil.exe – 2031

- schtasks.exe – 1999

- consent.exe – 1000

- tor.exe – 585

- powershell.exe – 288

Test wykazał, iż większość analizowanych rozwiązań skutecznie blokuje złośliwe oprogramowanie, z różnicami w czasie reakcji i poziomie prewencji przed uruchomieniem. Szczególnie istotne jest zwrócenie uwagi na wykorzystywanie przez cyberprzestępców legalnych narzędzi systemowych (LOLBins) do przeprowadzania ataków, co podkreśla potrzebę stosowania zaawansowanych mechanizmów wykrywania zagrożeń.

O badaniu z cyklu Advanced In-The-Wild Malware Test

Badanie przeprowadzane jest sześć razy w roku. Dotyczy testowania rozwiązań ochronnych pod kątem skuteczności w blokowaniu złośliwego systemu w Windows 11.

Testowane rozwiązania oceniane są na podstawie trzech parametrów: PRE_EXECUTION (wczesne wykrywanie i blokowanie), POST_EXECUTION (zaawansowana analiza i blokowanie po uruchomieniu) oraz REMEDIATION TIME (czas eliminacji zagrożenia). Wszystkie te etapy mają na celu wskazać mocne strony produktu w wykrywaniu i neutralizowaniu złośliwego oprogramowania. Dodatkowo z testu gromadzone są dane telemetryczne, dzięki którym możliwe jest pokazanie krajobrazu zagrożeń oraz technik, które najczęściej stosują cyberprzestępcy.

O AVLab Cybersecurity Foundation

AVLab Cybersecurity Foundation to renomowana organizacja przynależąca do AMTSO oraz Microsoft Virus Initiative, która skupia się na poprawie bezpieczeństwa cyfrowego poprzez rygorystyczne testowanie i analizę rozwiązań zabezpieczających. Znani ze swoich kompleksowych metodologii eksperci z AVLab oceniają skuteczność różnych produktów zabezpieczających w rzeczywistych scenariuszach. Dzięki ciągłemu aktualizowaniu swoich protokołów testowych, AVLab dostarcza wartościowe analizy z zakresu cyberbezpieczeństwa, pomagając zarówno konsumentom, jak i firmom podejmować świadome decyzje dotyczące ich cyfrowego bezpieczeństwa.