Wprowadzenie do problemu / definicja luki

W kwietniu 2025 r. amerykańska organizacja non-profit, zaangażowana w kształtowanie polityki międzynarodowej USA, została cicho skompromitowana przez aktora powiązanego z ChRL. Napastnicy utrzymywali dostęp przez tygodnie, budując persystencję i przygotowując się do długoterminowej kradzieży informacji. Najważniejsze: wykorzystano DLL sideloading z legalnym plikiem vetysafe.exe, a także MSBuild i harmonogram zadań do “bezplikowego” uruchamiania kodu oraz zainteresowanie kontrolerami domeny (DC), sugerujące zamiar przejęcia środowiska AD. To wpisuje się w wieloletnie wzorce chińskich operacji wywiadowczych ukierunkowanych na podmioty mające wpływ na politykę USA.

W skrócie

- Cel: amerykańska instytucja non-profit wpływająca na politykę zagraniczną USA.

- Czas: pierwsze ślady 5 kwietnia 2025; intensywna aktywność 16 kwietnia; utrzymanie dostępu przez tygodnie.

- Wejście: skan masowy pod znane RCE (m.in. Log4Shell, CVE-2022-26134 w Atlassian, Apache Struts CVE-2017-9805, GoAhead RCE), następnie rekonesans i budowa persystencji.

- TTP: scheduled task uruchamiający msbuild.exe, DLL sideloading przez vetysafe.exe → złośliwy sbamres.dll, aktywność dcsync-like; obserwacja Imjpuexc.exe (legalny komponent IME dla języków azjatyckich) na hostach.

- Atrybucja: zbieżność TTP/artefaktów z kampaniami Kelp/Salt Typhoon (Earth Estries), Space Pirates i Earth Longzhi (sub-grupa APT41); możliwe współdzielenie narzędzi.

Kontekst / historia / powiązania

Opisane techniki i pliki łączono wcześniej z chińskimi grupami: Kelp / Salt Typhoon (Earth Estries), Space Pirates oraz Earth Longzhi (sub-grupa APT41). W 2024–2025 r. Salt Typhoon była publicznie wiązana przez FBI/CISA z serią kompromitacji operatorów telekomunikacyjnych (setki celów, dziesiątki krajów), co pokazuje skalę zdolności i apetyt wywiadowczy. Jednocześnie Trend Micro szczegółowo dokumentował długotrwałe operacje Earth Estries oraz wcześniej aktywność Earth Longzhi.

Analiza techniczna / szczegóły luki

Łańcuch ataku (kill chain)

- Wejście / Discovery – 5.04.2025: automatyczne skany pod publiczne RCE (Log4Shell, Atlassian OGNL, Struts, GoAhead). Celem było znalezienie “słabego punktu” ekspozycji internetowej.

- Rekonesans sieciowy – 16.04.2025: seria poleceń curl (również do 192.0.0.88), testy łączności i pingowanie zasobów wewnętrznych; następnie netstat do enumeracji połączeń/procesów.

- Persystencja i wykonanie – utworzono zadanie zaplanowane \Microsoft\Windows\Ras\Outbound, co godzinę uruchamiające msbuild.exe jako SYSTEM z plikiem outbound.xml. Z niego ładowano kod do csc.exe, który łączył się z C2: http://38.180.83[.]166/6CDF0FC26CDF0FC2.

- Ładowanie ładunku – o 02:50 uruchomiono niestandardowy loader (SHA-256: f52b86...cb69), który odszyfrowywał i ładował w pamięci prawdopodobny RAT.

- Uprzywilejowanie/AD – obserwacje aktywności DCSync-like oraz obecność Imjpuexc.exe tego samego dnia; silny nacisk na DC i rozprzestrzenianie się w domenie.

DLL sideloading przez VipreAV

Napastnicy wykorzystali legalny komponent vetysafe.exe (podpis „Sunbelt Software, Inc.”) do wstrzyknięcia sbamres.dll. Ten mechanizm wcześniej widziano u aktorów z Chin (np. Space Pirates, Earth Longzhi/APT41) oraz w połączeniu z Deed RAT / Snappy Bee, współdzielonym przez kilka grup z ekosystemu PRC (m.in. Kelp/Salt Typhoon/Earth Estries).

IOC (wybór)

- Imjpuexc.exe – SHA-256: 51ffcff8...c4d

- msoutbound – 6f7f099d...50ed9

- sbamres.dll – 99a0b424...b106 (łączony także z Space Pirates)

- mmp.exe (DCSync) – dae63db9...61e2

- vetysafe.exe – e356dbd3...65af2

- msascui.exe – f52b86b5...cb69

- C2: 38.180.83[.]166/6CDF0FC26CDF0FC2

Źródło: analiza Broadcom/Symantec

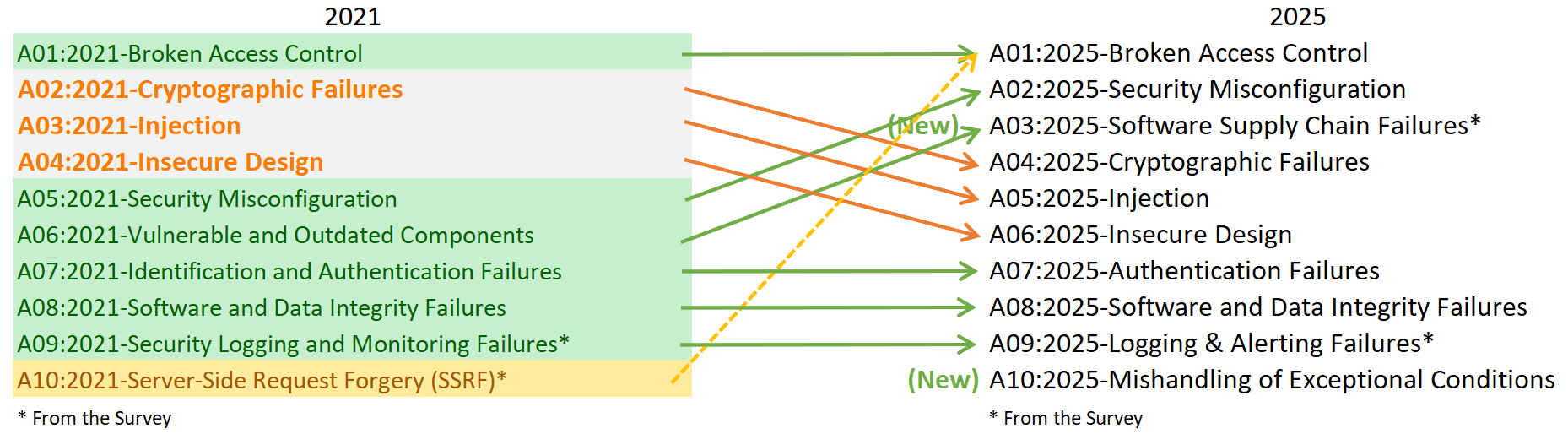

Mapowanie do MITRE ATT&CK (skrócone)

- Initial Access: Exploit Public-Facing Application (T1190)

- Execution: MsBuild (T1127.001), Command & Scripting (T1059)

- Persistence: Scheduled Task/Job (T1053.005)

- Privilege Escalation / Defense Evasion: DLL Search Order Hijacking (T1574.001), Signed Binary Proxy Execution (T1218)

- Credential Access: DCSync (T1003.006)

- Discovery: Network Service Scanning (T1046), System Network Connections Discovery (T1049)

- C2: Application Layer Protocol – HTTP (T1071.001)

Praktyczne konsekwencje / ryzyko

- Think-tank effect: organizacje non-profit zajmujące się polityką są łakomym kąskiem — mają wrażliwe kontakty/dokumenty, ale zwykle mniejszy budżet bezpieczeństwa niż agencje rządowe.

- AD-first kompromitacja: próby DCSync i zainteresowanie DC wskazują na dążenie do pełnej dominacji domeny i trwałej obecności.

- Tool-sharing utrudnia atrybucję: współdzielenie łańcuchów ładowania (np. vetysafe.exe + sbamres.dll) między Kelp/Earth Estries, Space Pirates i APT41/Longzhi zmniejsza wartość pojedynczych IOC — trzeba koncentrować się na behawiorystyce i korelacjach.

- Szerszy obraz: kampanie Salt Typhoon z 2024–2025 pokazały potencjał strategicznego podsłuchu i pivotu między sektorami (telco → polityka/public policy).

Rekomendacje operacyjne / co zrobić teraz

1) Szybka walidacja (IR triage)

EDR/SIEM – zapytania ad-hoc

- KQL (Microsoft 365 Defender / Sentinel): wykrywanie zadań MSBuild jako SYSTEM

- Sigma (Windows Process Creation) – MsBuild + DLL sideloading vipre

- YARA (na sbamres.dll wg znanych hash):

- PowerShell: IOC sweep (hash + ścieżki)

(IOC pochodzą z publikacji Broadcom/Symantec).

2) Utrudnij techniki użyte w kampanii

- Zablokuj sideloading: wdroż Application Control (WDAC/AppLocker) – zezwalaj na uruchamianie vetysafe.exe tylko z oczekiwanych katalogów i z poprawnym chain-of-trust; blokuj ładowanie niezaufanych DLL obok binariów vendorów AV.

- Twarde zasady dla MSBuild: o ile niepotrzebny na stacjach/serwerach, blokuj msbuild.exe; w przeciwnym razie rejestruj i alertuj wykonywanie jako SYSTEM i z plikami .xml poza zaufanymi ścieżkami.

- AD hardening: ogranicz DC replication permissions, monitoruj DSGetNCChanges/DCSync i nieużywane replication rights; wdroż tiering administracyjny i PAW dla kont uprzywilejowanych.

- Egress control: blokuj ruch HTTP do 38.180.83.166 i wariantów ścieżek; wdroż proxy z inspekcją egress + DLP na ruch do nieznanych hostów.

- Patch hygiene: ponieważ initial access mógł używać znanych RCE, włącz ataki priorytetowe (OGNL Atlassian CVE-2022-26134, Log4Shell, Struts 2017-9805, GoAhead 2017-17562) w planie poprawek oraz skany pre-/post-patch.

3) Dodatkowe zalecenia zgodne z wytycznymi rządowymi (Salt Typhoon)

- Zgodnie z poradnikami CISA/FBI/NSA dot. Salt Typhoon: segmentacja krytycznych systemów, kontrola urządzeń brzegowych, rotacja poświadczeń, telemetry z routerów/telco, odseparowanie usług zarządzania i out-of-band management. choćby jeżeli nie jesteś telco, tradecraft przenika między sektorami.

Różnice / porównania z innymi przypadkami (jeśli dotyczy)

- Telco 2024–2025 vs think-tank 2025: w telco dominował cel SIGINT/komunikacje (podsłuch, CDR, dane abonentów), tutaj – influence intelligence (dokumenty, korespondencja, mapy wpływów). Jednak techniki (MSBuild, sideloading, legalne binaria, długi dwell time) są spójne.

- APT41/Earth Longzhi: ten klan od lat używa elastycznych łańcuchów ładowania i sideloadingu do ukrycia RAT-ów. Obecne artefakty (vetysafe.exe + sbamres.dll) mają historyczne analogie.

- Earth Estries (Kelp/Salt Typhoon): Trend Micro pokazał długofalowe, “ciche” kampanie z własnymi backdoorami i użyciem SnappyBee/Deed RAT; wnioskiem jest współdzielenie toolingu między podgrupami i trudna atrybucja.

Podsumowanie / najważniejsze wnioski

- Atak na non-profit pokazuje, iż organizacje kształtujące politykę są w orbicie zainteresowań aktorów państwowych z ChRL.

- Behawiorystyka > IOC: z racji współdzielenia narzędzi, kluczem jest korelacja TTP (MSBuild + SYSTEM + harmonogram + sideloading Vipre).

- AD to crown jewels: każda wzmianka o DCSync/replication powinna wywoływać high-severity IR.

- Wdrożenia application control, detekcji living-off-the-land i telemetrii egress znacząco utrudniają powtórkę.

Źródła / bibliografia

- Broadcom/Symantec: China-linked Actors Maintain Focus on Organizations Influencing U.S. Policy (06.11.2025) – główne źródło analizy (TTP/IOC/czas). (security.com)

- SecurityAffairs: omówienie incydentu i streszczenie wniosków Symantec (08.11.2025). (Security Affairs)

- CISA/NSA/FBI: Countering Chinese State-Sponsored Actors… (27.08.2025) – kontekst Salt Typhoon i zalecenia strategiczne. (CISA)

- Trend Micro: Breaking Down Earth Estries’ Persistent TTPs… (08.11.2024) – tło dot. Earth Estries/Salt Typhoon/Deed RAT. (www.trendmicro.com)

- Trend Micro: Hack the Real Box: APT41’s New Subgroup Earth Longzhi (09.11.2022) – tło dot. Earth Longzhi/APT41. (www.trendmicro.com)