Duży wyciek, atak na łańcuch dostaw, spyware, metody Initial Access Brokers, nowoczesne ataki na urządzenia mobilne i krytyczna podatność. Brzmi jak pełen przegląd wiodących trendów w cyberzagrożeniach? A to tylko najciekawsze wydarzenia z minionego tygodnia.

W najnowszym krajobrazie zagrożeń przeczytacie o tym, iż phishing to nie tylko wyłudzenie loginu oraz hasła, działania cyberwojenne mają różne formy i kierunki, a zatrute biblioteki to wciąż niedoceniane ryzyko, mogące wyrządzić wielkie szkody. Dowiecie się także skąd operatorzy ransomware mają dostęp do atakowanych środowisk i jak ewoluują ataki na urządzenia mobilne z wykorzystaniem NFC.

Na skróty:

- Temat tygodnia: Phishing nie tylko na login i hasło – rosyjskie ataki z wykorzystaniem OAuth w M365

- Zaawansowane zagrożenia: SK Telecom zaatakowany

- Cybercrime: ToyMaker, czyli jak operują Brokerzy Pierwotnego Dostępu

- Oszustwa i podszycia: Kolejna biblioteka, następny backdoor – atak supplychain na pakiet npm

- Cyberwar: Cyberwojna po obu stronach frontu: spyware + backdoor

- Złośliwe oprogramowanie: Zagrożenie NFC relay, które nie jest NFCGate

- CVE Tygodnia: CVE-2025-3132 – Krytyczna podatność w komponencie Visual Composer SAP NetWeaver

Temat tygodnia

Phishing nie tylko na login i hasło – rosyjskie ataki z wykorzystaniem OAuth w M365

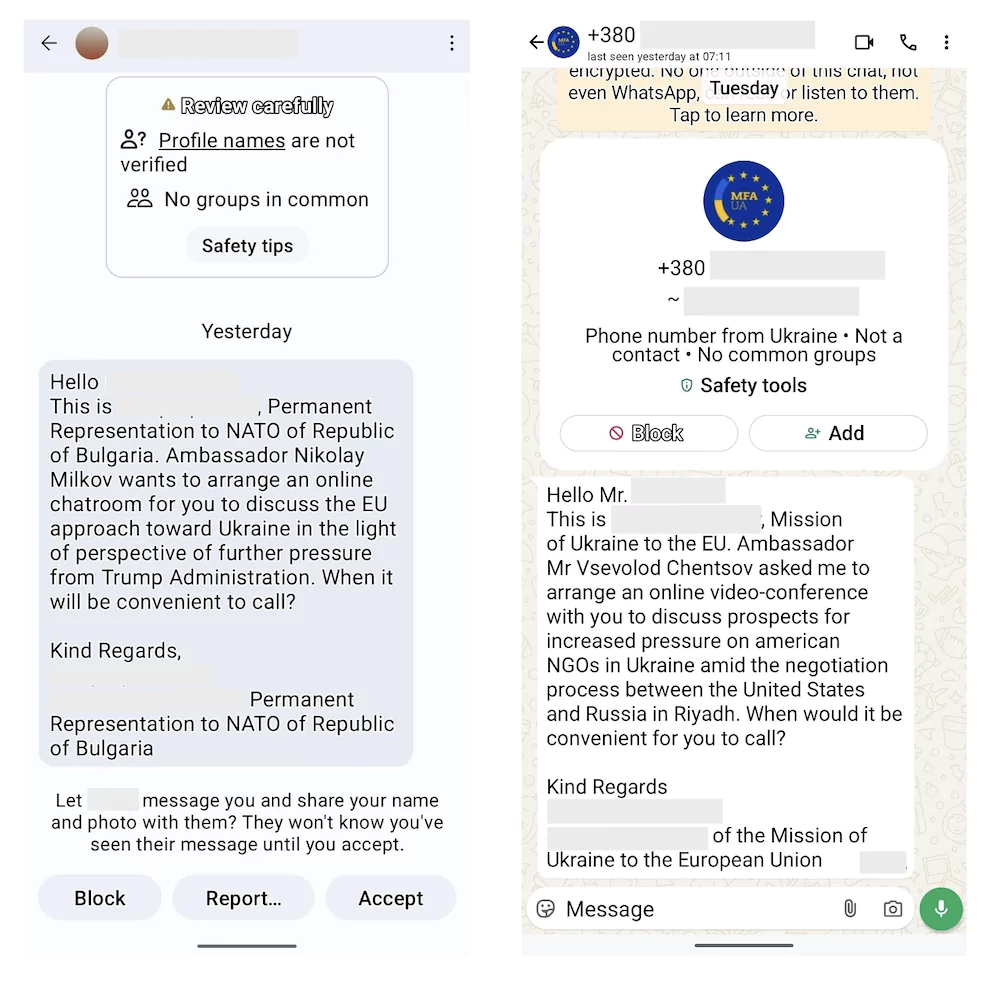

Analitycy firmy Volexity opisali zaawansowany łańcuch ataku wykorzystywany przez nieznanych rosyjskich atakujących (grupy oznaczone jako UTA0352 i UTA0355). Zaczyna się od interakcji ofiary z osobą podającą się za europejskiego polityka z Rumunii, Bułgarii, Ukrainy (prawdopodobnie także Polski), kontaktującej się za pośrednictwem komunikatora WhatsApp lub Signal.

Wiadomości phishingowe na komunikatorach

Wiadomości phishingowe na komunikatorach

Źródło: Volexity

Celami byli pracownicy organizacji pozarządowych zajmujący się pomocą Ukrainie. Pod pretekstem umówienia spotkania w celu omówienia podejścia i działań względem Ukrainy z ambasadorem lub innym politykiem danego kraju, atakujący wysyła specjalnie przygotowany odnośnik, na przykład w następującym formacie:

https://login.microsoftonline[.]com/organizations/oauth2/v2.0/authorize?state=https://mae.gov[.]ro/[REMOVED]&client_id=aebc6443-996d-45c2-90f0-388ff96faa56&scope=https://graph.microsoft.com/.default&response_type=code&redirect_uri=https://insiders.vscode.dev/redirect&login_hint=

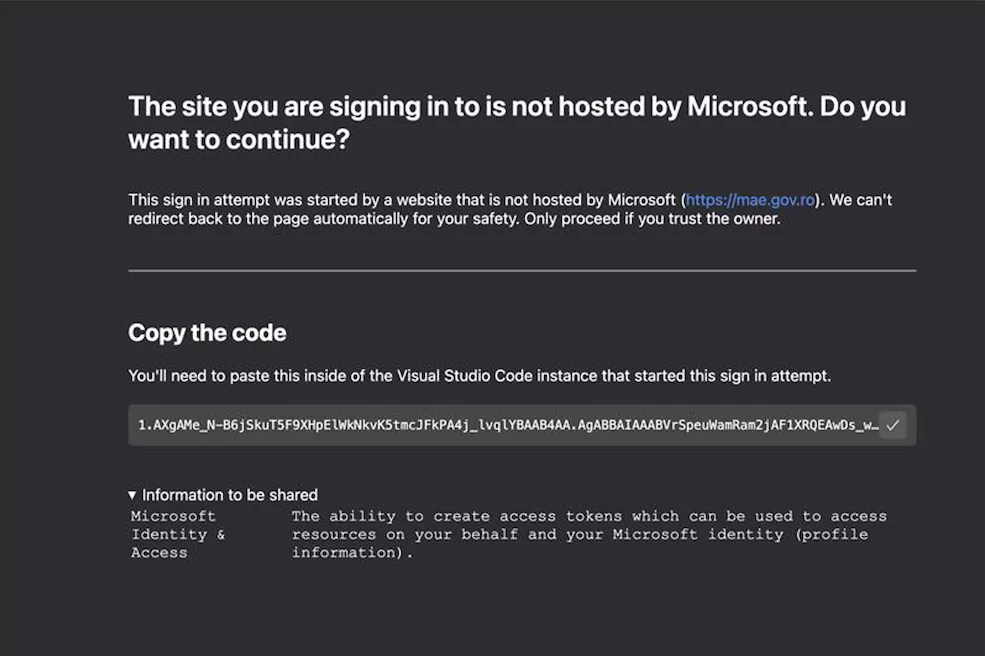

W zależności od wariantu ataku po zalogowaniu na prawdziwej stronie (login.microsoftonline.com):

- prowadził on do strony insiders.vscode.dev prezentującej kod do skopiowania

- lub (we wcześniejszych wersjach ataku) na pustą witrynę z analogicznym kodem znajdującym się w docelowym adresie URL

Strona wyświetlana ofierze po wejściu w odnośnik przesłany przez atakujących i zalogowaniu się

Strona wyświetlana ofierze po wejściu w odnośnik przesłany przez atakujących i zalogowaniu się

Źródło: Volexity

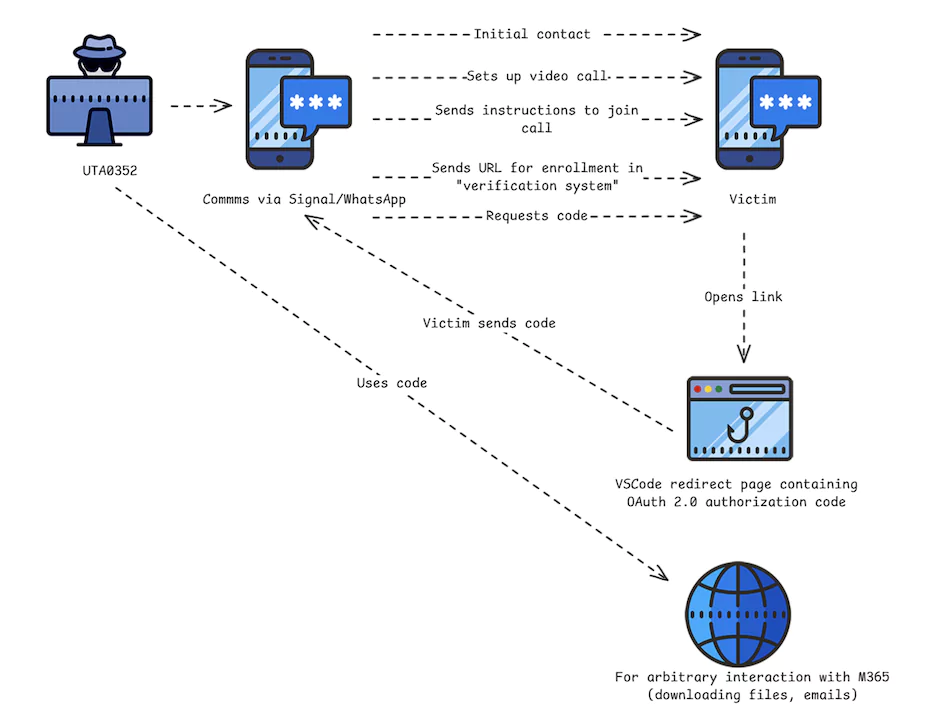

Ofiara jest proszona o przekazanie uzyskanego kodu atakującemu, co ma być elementem „Extended Verification System (EVS)” (ang. rozszerzonego systemu weryfikacji). W rzeczywistości przekazywany jest kod autoryzacyjny wykorzystywany przy procesie uwierzytelniania Microsoft OAuth 2.0. Przejęty kod pozwala na uzyskanie tokenu umożliwiającego dostęp za pośrednictwem Microsoft Graph API do zasobów, do których uprawniona jest ofiara. Oba te ataki Volexity przypisuje UTA0352.

Łańcuch ataku przeprowadzanego przez UTA0352 (wariant ze stroną VSCode)

Łańcuch ataku przeprowadzanego przez UTA0352 (wariant ze stroną VSCode)

Źródło: Volexity

Atak przypisany UTA0355 opierał się na podobnym mechanizmie, ale w tym przypadku pierwszy kontakt atakujących z ofiarą odbywał się za pośrednictwem wiadomości e-mail z zaproszeniem na wideokonferencję online. Mail pochodził z przejętego rządowego ukraińskiego adresu e-mail, nie zawierał linków ani załączników i miał jedynie zbadać zainteresowanie oraz uwiarygodnić późniejsze wiadomości na komunikatorach. W tym przypadku wysłany na Signalu lub WhatsAppie odnośnik po zalogowaniu kierował na pustą stronę z kodem autoryzacyjnym w adresie URL. Po przekazaniu za pośrednictwem komunikatora adresu URL z tym kodem atakujący dodawali swoje urządzenie do Entra ID przez Device Registration Service. By to osiągnąć, musieli wyłudzić także kod wieloskładnikowego uwierzytelnienia, co nie było konieczne w poprzednich wersjach ataku. W tym celu używano argumentu, jakoby kod 2FA miał posłużyć do udzielenia dostępu do instancji SharePoint powiązanej z wideokonferencją. o ile żądanie potwierdzenia działania w ramach 2FA się powiodło, UTA0355 pobierał pocztę ofiary.

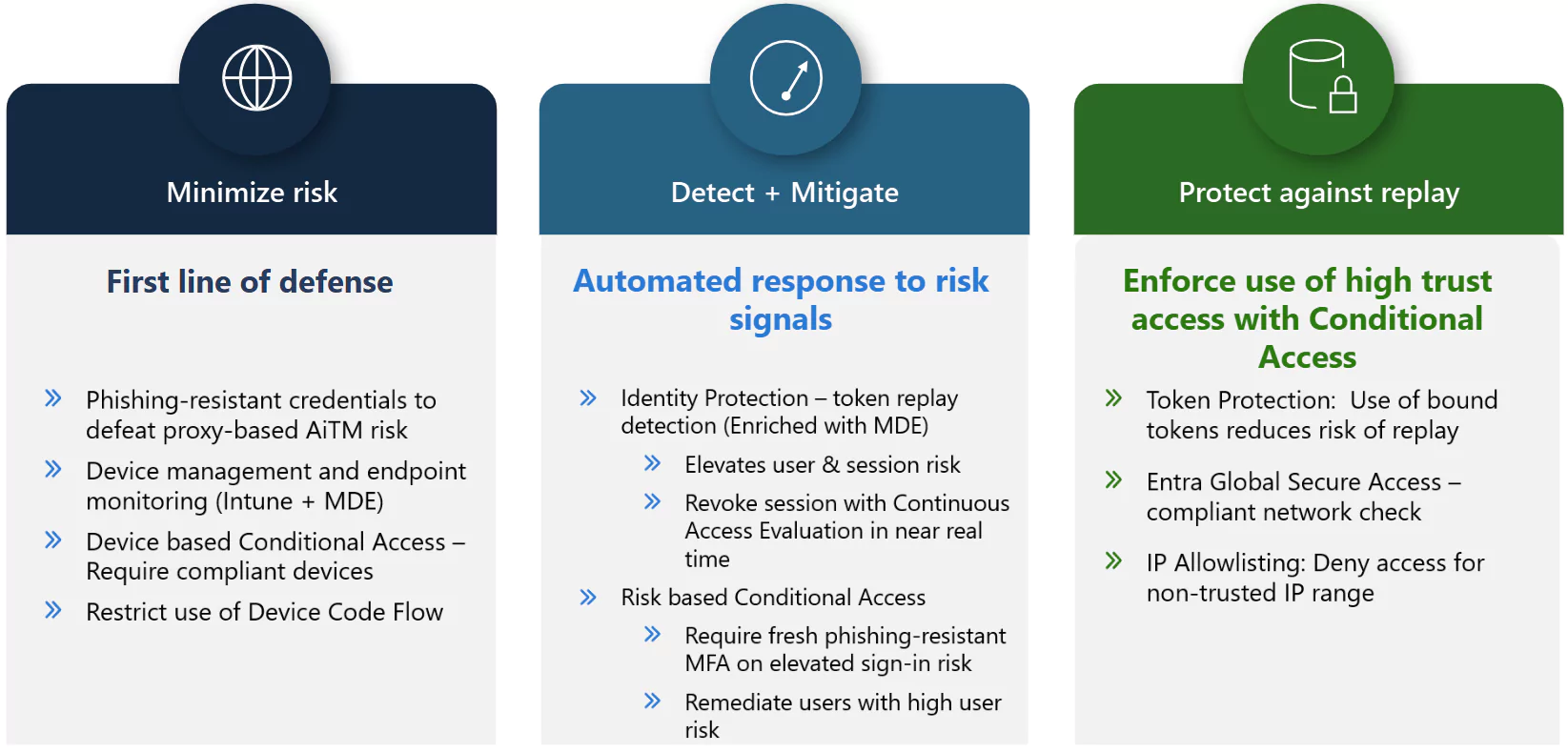

Prawdopodobnie ze względu na opisywaną publikację Volexity Microsoft udostępnił dwa artykuły w zasobach Microsoft Learn. Jeden dotyczący podstaw działania tokenów w Entra ID, drugi zaś – na temat ich ochrony. Microsoft wskazuje na konieczność hardeningu urządzeń końcowych, wdrożenia zasad warunkowego dostępu do zasobów (tylko dla zgodnych urządzeń) oraz ograniczenie wykorzystania „Device Code Flow” w autoryzacji. Zalecane jest także skupienie się na wykrywaniu i mitygacji ryzyka w przypadku kradzieży kodu, a także uniemożliwienie jego skutecznego wykorzystania, na przykład poprzez ograniczenie źródłowych adresów IP przy dostępie do zasobów. Warto zwrócić uwagę, iż Volexity w artykule informowało o wykorzystaniu przez atakujących adresów IP należących do sieci proxy zlokalizowanej tam, gdzie ofiara, więc sama blokada na podstawie niestandardowej geolokalizacji mogłaby okazać się nieskuteczna. Sugestie Volexity dotyczące reguł wykrywania i blokowania opisywanej aktywności są z tego względu równie warte analizy i wdrożenia.

Rekomendacje dot. zabezpieczania tokenów w Entra przygotowane przez Microsoft

Rekomendacje dot. zabezpieczania tokenów w Entra przygotowane przez Microsoft

Źródło: Microsoft

Szczegółowy opis ataku z uwzględnieniem przekazywanych ofiarom instrukcji może posłużyć jako materiał edukacyjny i ważna lekcja przy budowaniu zabezpieczeń przeciwko zaawansowanym zagrożeniom. Wyselekcjonowane cele, komunikacja poza monitorowanymi kanałami, przejrzyste instrukcje działania dla ofiar i trudno wykrywalne techniki – to podstawowe metody działania UTA0352 i UTA0355, ale także innych grup APT. Pracownicy nieświadomi zagrożeń i nowoczesnych metod atakujących wykonują oczekiwane działania – z ich perspektywy logują się na oficjalnej stronie (login.microsoftonline.com) i nie przekazują loginu oraz hasła nieuprawnionej osobie. Wykorzystanie komunikatorów do kontaktu z ofiarą umożliwia atakującym szybką wymianę informacji, przekazanie dodatkowych instrukcji i dynamiczne podejście do procesu wyłudzania. Komunikatory są częstą, nieoficjalną i wymykającą się monitorowaniu formą komunikacji używaną przez pracowników w celu ominięcia filtrów pocztowych i polityk DLP (Data Loss Prevention). To praktycznie uniemożliwia wykrycie takiej komunikacji i ataku na etapie phishingu. Warto śledzić poradniki i artykuły dostawców oraz wdrażać zawarte tam rekomendacje, by wszędzie gdzie to możliwe uchronić się przed zaawansowanymi atakami, omijającymi podstawowe zabezpieczenia. Odpowiednie działania prewencyjne mogą sprawić, iż skuteczna socjotechnika nie wystarczy do pełnego przejęcia kontroli nad kontem ofiary.

Więcej informacji:

https://www.volexity.com/blog/2025/04/22/phishing-for-codes-russian-threat-actors-target-microsoft-365-oauth-workflows/

https://learn.microsoft.com/en-us/entra/identity/devices/concept-tokens-microsoft-entra-id

https://learn.microsoft.com/en-us/entra/identity/devices/protecting-tokens-microsoft-entra-id

Wybrane zagrożenia tygodnia

Telco

SK Telecom zaatakowany

W weekend 19-20 kwietnia 2025 około godz. 23 SK Telecom, największy operator telekomunikacyjny w Korei Południowej, wykrył podejrzaną aktywność w swoich systemach wewnętrznych. gwałtownie ustalono, iż doszło do włamania hakerskiego i zainstalowania złośliwego systemu (malware), które umożliwiło nieautoryzowany dostęp do części infrastruktury firmy. Po wykryciu incydentu operator natychmiast usunął malware, odizolował zainfekowane urządzenia oraz rozpoczął szeroko zakrojone dochodzenie wewnętrzne i działania naprawcze.

Atak skoncentrował się na systemach związanych z obsługą kart USIM (Universal Subscriber Identity Module), które służą do identyfikacji abonentów w sieci komórkowej. Złośliwy kod zainfekował m.in. Home Subscriber Server – najważniejszy element infrastruktury telekomunikacyjnej odpowiedzialny za uwierzytelnianie użytkowników i zarządzanie danymi abonentów.

Wykradzione dane dotyczyły informacji powiązanych z kartami USIM, ale – według deklaracji SK Telecom – nie obejmowały najbardziej wrażliwych danych osobowych, takich jak numery identyfikacyjne obywateli czy dane płatnicze. Firma potwierdziła częściowy wyciek danych USIM. Może to prowadzić do zagrożeń takich jak ataki SIM swapping, kradzież tożsamości, czy nieautoryzowany dostęp do usług finansowych. Do tej pory nie odnotowano przypadków wykorzystania wykradzionych informacji. w tej chwili trwa dochodzenie i analiza powłamaniowa, SK Telecom nie ujawnił jeszcze pełnej skali i można jedynie opierać się o oficjalne komunikaty prasowe wydawane przez operatora.

Operator wdrożył natychmiastowe środki zaradcze, takie jak:

- usunięcie malware i izolacja zainfekowanych urządzeń

- wzmocnienie monitoringu i podniesienie poziomu wykrywania prób nielegalnych wymian kart SIM oraz nietypowych prób uwierzytelniania

- uruchomienie bezpłatnej usługi ochrony USIM dla klientów

- zaoferowanie wszystkim abonentom (23 mln użytkowników) bezpłatnej wymiany kart USIM w punktach sprzedaży

Ministerstwo Nauki i Technologii Informacyjno-Komunikacyjnych oraz Koreańska Agencja ds. Internetu i Bezpieczeństwa (KISA) wszczęły śledztwo. Powołano zespół ds. reagowania kryzysowego, a na miejscu pojawili się eksperci techniczni. Akcje SK Telecom spadły o 8,5% po ujawnieniu incydentu, a firma może być narażona na kary finansowe zgodnie z ustawą o ochronie danych osobowych – choćby do 3% przychodów związanych z naruszeniem.

Włamanie do SK Telecom to poważny incydent cyberbezpieczeństwa, który dotknął systemów zarządzających danymi. Choć operator gwałtownie zareagował, a wyciek nie objął najbardziej wrażliwych danych, sprawa wywołała znaczące obawy o bezpieczeństwo danych abonentów i skutkowała zarówno konsekwencjami reputacyjnymi, jak i możliwymi sankcjami finansowymi. Dochodzenie trwa, a pełna skala wycieku i jego skutków pozostaje nieznana.

Więcej informacji:

https://news.sktelecom.com/211646

https://www.koreaherald.com/article/10471148

https://biz.chosun.com/en/en-it/2025/04/25/IO2Z63DLTNFEVFSJSXNR5FQNWI

Cybercrime

ToyMaker, czyli jak operują Brokerzy Początkowego Dostępu

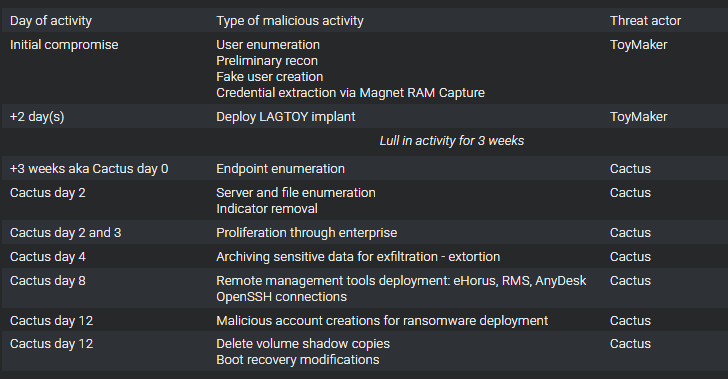

ToyMaker to broker początkowego dostępu (Initial Access Broker) nad którego aktywnością w ostatnich kampaniach pochylił się zespół analityków Cisco Talos Intelligence.

ToyMaker to tzw. solopreneur, czyli motywowany finansowo, działający w pojedynkę specjalista od pozyskiwania dostępu do infrastruktury ofiary. Jego sposób pracy jest metodyczny, ale ogranicza się do zagnieżdżenia swojego implantu (backdoora) w systemie ofiary, bez podejmowania prób głębokiego rozprzestrzeniania w środowisku czy eksfiltracji danych. Nieautoryzowany dostęp pozyskuje wykorzystując podatności w systemach wyeksponowanych w internecie. Po wykorzystaniu podatności i uzyskaniu nieautoryzowanego dostępu do środowiska ToyMaker przeprowadza rekonesans, wyodrębnia dane uwierzytelniające narzędziem Magnet RAM Capture i wdraża własny backdoor LAGTOY, po czym zaprzestaje dalszej aktywności. Nie zaobserwowano eksfiltracji danych specyficznych dla ofiary ani prób dalszego rozprzestrzeniania w sieci. Po około trzech tygodniach bezczynności grupa Cactus wykorzystuje skradzione dane uwierzytelniające do przeprowadzenia własnych działań. LAGTOY jest prostym, ale skutecznym implantem, działającym jako usługa systemowa pod nazwą 'WmiPrvSV’, komunikującym się z serwerem C2 w celu otrzymywania poleceń do wykonania na zainfekowanym systemie.

Żródło: https://blog.talosintelligence.com/introducing-toymaker-an-initial-access-broker

Po zakupie dostępu od ToyMaker, grupa Cactus przeprowadza własny rekonesans i utrzymuje trwałość w sieci ofiary, wdrażając własne złośliwe oprogramowanie zamiast korzystać z LAGTOY. Wykorzystują skradzione dane uwierzytelniające do uzyskania dostępu do zainfekowanych systemów, przeprowadzają skanowanie sieci w celu identyfikacji interesujących systemów oraz wykradają dane dzięki narzędzi takich jak 7zip i curl. Następnie wdrażają ransomware i używają narzędzi do zdalnego zarządzania, takich jak AnyDesk, eHorus i OpenSSH, aby utrzymać kontrolę nad zainfekowanymi systemami i usunąć ślady swojej działalności.

Przykład działalności ToyMakera świetnie ilustruje model pracy Initial Access Brokerów (IAB) — specjalistycznych grup lub osób, które uzyskują nieautoryzowany dostęp do sieci organizacji, a następnie sprzedają lub przekazują ten dostęp innym cyberprzestępcom. Etapy ich działania można podzielić na 4 kroki:

- Identyfikacja i wykorzystanie podatności – Brokerzy skanują sieć Internet w poszukiwaniu podatnych wystawionych usług do infrastruktury (VPN, RDP, Citrix, Exchange, serwery Web Aplikacyjne).

- Uzyskanie początkowego dostępu – po włamaniu do systemu instalują backdoora (własne oprogramowanie lub gotowe narzędzie pozyskane w ramach usług Malware-as- a-Service).

- Hibernacja – po uzyskaniu dostępu, operatorzy zamrażają swoje działania na kilka tygodni, żeby nie wzbudzać podejrzeń systemów wykrywania.

- Sprzedaż dostępu – zdobytą kontrolę nad siecią, sprzedają wraz z wyodrębnionymi poświadczeniami, innym grupom przestępczym, najczęściej operatorom ransomware takim jak Cactus, Conti czy LockBit.

Brokerzy Początkowego Dostępu działają na platformach dostępnych w deep webie i forach przestępczych takich jak Crime-to-Crime Marketplaces (np. zamknięty przez FBI Genesis Market), forach czy zamkniętych kanałach Telegrama i Discorda. Ceny ich usług zależą od wielkości firmy i charakteru dostępu, a początkowe kwoty rozpoczynają się od 300 dolarów. Oprócz operatorów ransomware nabywcami dostępów bywają także państwowe szpiegowskie opłacane przez państwa, w ramach szybkiej penetracji celów strategicznych, czy także brokerzy danych, wykradających poświadczenia w celu monetyzacji ich na rynkach cyberprzestępczych. ToyMaker i inni Brokerzy Początkowego Dostępu obniżają barierę wejścia dla zaawansowanych cyberataków, a ich aktywność stanowi jeden z kluczowych elementów całego ekosystemu cyberprzestępczości.

Więcej informacji: https://blog.talosintelligence.com/introducing-toymaker-an-initial-access-broker

Oszustwa i podszycia

Kolejna biblioteka, nastęny backdoor – atak supplychain na pakiet npm

Ataki supply chain na biblioteki programistyczne nie ominęły kolejnego pakietu npm, xrpl. Popularna biblioteka do integracji aplikacji z blockchainem XRP Ledger została zainfekowana złośliwym oprogramowaniem.

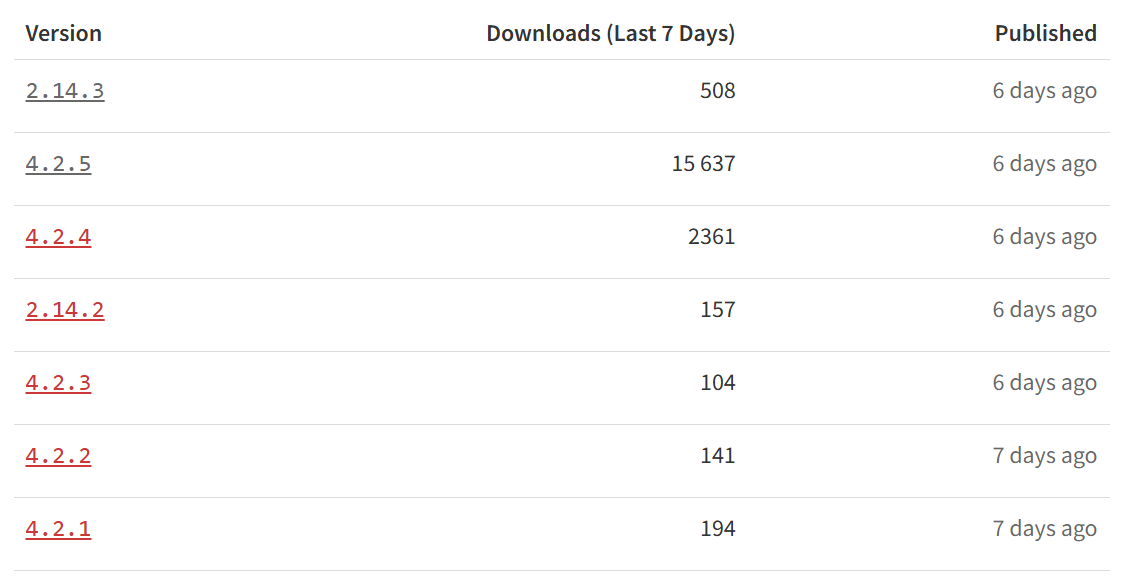

Analitycy Aikido Intel zaobserwowali 5 nowych wersji biblioteki xrpl, które nie pokrywały się z wersjami wydawanymi na Githubie.

Zainfekowane wersje biblioteki xrpl (zaznaczone kolorem czerwonym)

Zainfekowane wersje biblioteki xrpl (zaznaczone kolorem czerwonym)

W analizie kodu z ostatniej zainfekowanej wersji 4.2.4 odkryto dodatkowy kod wywoływany przy tworzeniu obiektu portfela kryptowalutowego. Głównym celem jednej z dodanych funkcji było wysyłanie klucza prywatnego portfela na zadaną domenę atakującego.

Analitycy przy analizie wcześniejszych wersji zauważyli, iż atakujący modyfikowali kod i starali się umieścić backdoor unikając wykrycia. Początkowo umieścili złośliwą zawartość w skompilowanym kodzie Javascriptu, a następnie w kodzie TypeScriptu. Pozwoliło to najpierw na sprawdzenie działania backdoora (skompilowany kod Javascript), a potem na zapewnieniu, iż każda kompilacja biblioteki będzie zawierać złośliwy kod.

Ilość pobrań ostatniej backdoorowanej wersji 4.2.4 to 2361. Zainfekowane biblioteki zostały oznaczone jako ‘deprecated’ w bibliotece npm i została wydana nowa wersja biblioteki usuwająca backdoor.

Więcej informacji: https://www.aikido.dev/blog/xrp-supplychain-attack-official-npm-package-infected-with-crypto-stealing-backdoor

Cyberwar

Cyberwojna po obu stronach frontu: spyware + backdoor

Z cyberfrontu napływają do nas interesujące informacje. Zwykle koncentrujemy się na atakach (udanych lub nie) wymierzonych w Ukrainę oraz jej sojuszników. Jednak w ostatnim tygodniu opublikowano dwie analizy dotyczące kampanii ukierunkowanych na rosyjskie instytucje najważniejsze dla bezpieczeństwa państwa oraz personel wojskowy. W obu przypadkach wykorzystano techniki podszywania się pod legalne oprogramowanie i aktualizacje, dystrybucji złośliwego kodu przez nieoficjalne kanały oraz zaawansowane metody ukrywania działania malware.

Pierwsza kampania wykorzystuje trojana Android.Spy.1292.origin ukrytego w spreparowanej wersji aplikacji Alpine Quest – popularnego narzędzia do obsługi map topograficznych, używanego m.in. przez rosyjskie siły zbrojne. Złośliwe oprogramowanie było rozpowszechniane dzięki fałszywych kanałów Telegram i nieoficjalnych stron internetowych, podszywających się pod oryginalnego producenta. Po instalacji malware przechwytywał dane osobowe, listy kontaktów, informacje o lokalizacji użytkownika oraz pliki, w tym dokumenty przesyłane za pośrednictwem komunikatorów Telegram i WhatsApp, a także dane generowane przez samą aplikację. Wszystkie pozyskane informacje były przesyłane na serwery kontrolowane przez operatorów kampanii, umożliwiając śledzenie ruchu wojskowego oraz kradzież wrażliwych danych operacyjnych.

Druga operacja dotyczyła zaawansowanego backdoora dystrybuowanego w fałszywych aktualizacjach systemu ViPNet – narzędzia używanego do tworzenia bezpiecznych sieci komunikacyjnych w rosyjskich instytucjach rządowych, finansowych i przemysłowych. Złośliwe pliki były dostarczane w archiwach LZH imitujących oficjalne aktualizacje. Atakujący zastosowali technikę podstawiania ścieżek (path hijacking), umożliwiając automatyczne wykonanie złośliwego komponentu msinfo32.exe podczas uruchamiania legalnego pliku lumpdiag.exe. Po uruchomieniu malware odszyfrowywał i ładował backdoora do pamięci operacyjnej, który następnie nawiązywał komunikację z serwerem C2, umożliwiając zdalne pobieranie plików, instalację dodatkowych modułów oraz pełną kontrolę nad zainfekowanym systemem. Backdoor wyróżniał się wysokim poziomem ukrycia (fileless execution), co znacząco utrudniało jego wykrycie i neutralizację, oraz precyzyjnym doborem celów.

W obu przypadkach kluczowym wektorem ataku było wykorzystanie spreparowanych aplikacji oraz aktualizacji podszywających się pod znane, zaufane oprogramowanie. W przypadku Android.Spy.1292.origin infekcja następowała poprzez dystrybucję zmodyfikowanej aplikacji mobilnej kanałami nieoficjalnymi, takimi jak fałszywe kanały Telegram. W kampanii z backdoorem ViPNet atakujący używali techniki path hijacking, umożliwiającej wstrzyknięcie złośliwego kodu podczas normalnego procesu aktualizacji.

Obie kampanie pokazują również szerokie wykorzystanie socjotechniki — nakłanianie ofiar do samodzielnego pobrania i uruchomienia zainfekowanego systemu — co pozostaje jednym z najczęstszych wektorów inicjowania ataków. Na szerszym poziomie technicznym atakujący przez cały czas skutecznie wykorzystują słabe dane uwierzytelniające, phishing, ataki typu drive-by (wstrzykiwanie złośliwych skryptów na odwiedzanych stronach) oraz znane luki w oprogramowaniu. Celem tych działań jest uzyskanie nieautoryzowanego dostępu, kradzież danych, śledzenie lokalizacji oraz zapewnienie długoterminowej kontroli nad systemami ofiar.

Więcej informacji:

https://news.drweb.com/show/?i=15006&lng=en

https://securelist.com/new-backdoor-mimics-security-software-update/116246/

Złośliwe oprogramowanie

Zagrożenie NFC relay, które nie jest NFCGate

W ostatnich miesiącach coraz częściej widzimy aktywność związaną z wyrafinowanymi atakami na użytkowników bankowości mobilnej. Nie tak dawno analizowaliśmy aplikację podszywająca się pod iPKO, której celem było obciążanie karty kredytowej ofiary przy pomocy techniki zwanej NFC relay. Z otrzymanego tym razem raportu wynikało, iż przygotowano 3 aplikacje wymierzone w klientów włoskich banków. SuperCard X, Verifica Carta oraz KingCard NFC to niemal identyczne, złośliwe oprogramowanie na Androida, umożliwiające przeprowadzanie oszustw finansowych z wykorzystaniem technologii NFC. Choć raport wskazuje. iż aplikacje te są pochodną popularnego otwartoźródłowego projektu badawczego NFCGate, nasza analiza kodu przeczy tej tezie. Próbki to niezależny, komercyjny projekt, który definiuje nową rodzinę malware mobilnego.

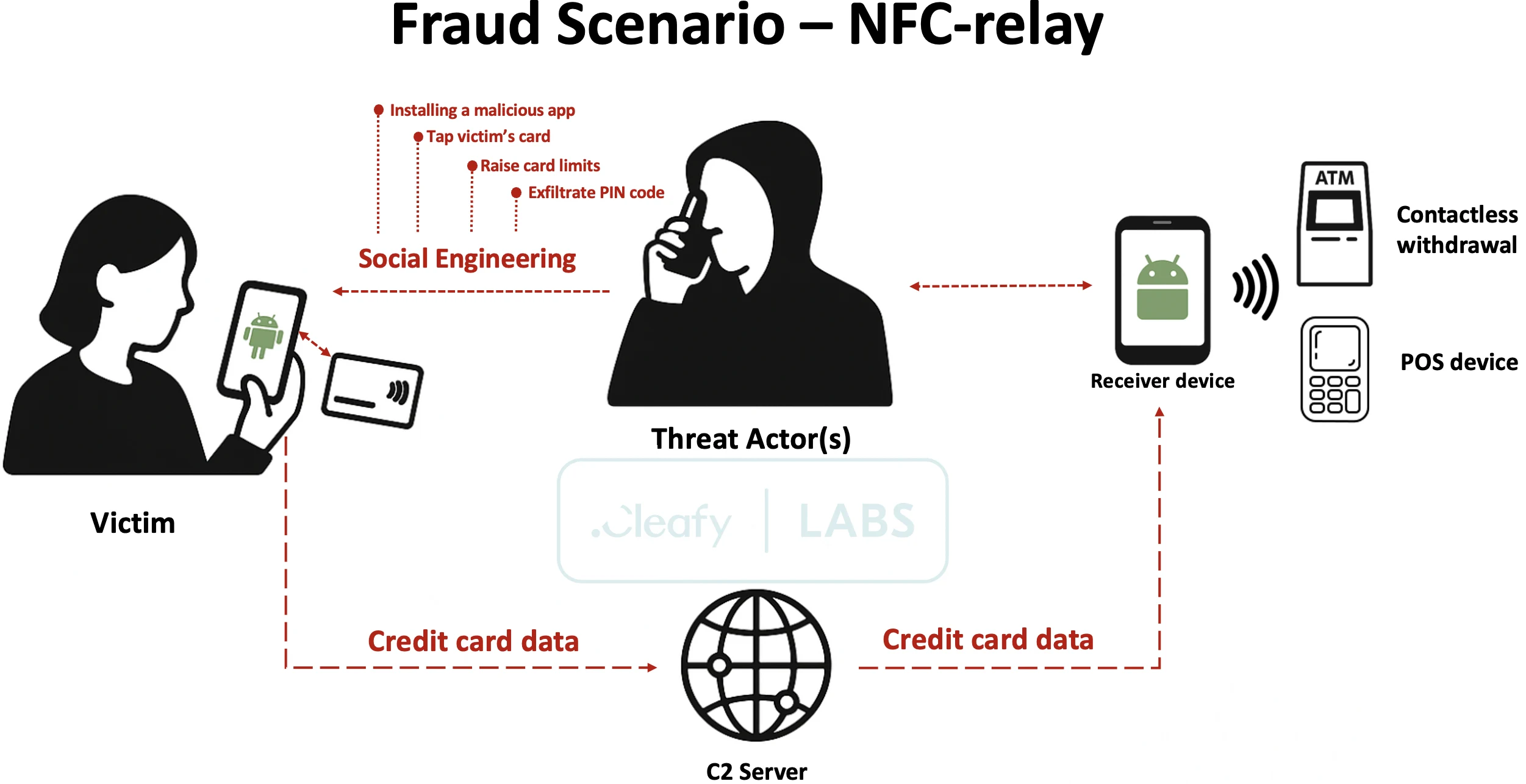

Atak z wykorzystaniem jednej z tych aplikacji (SuperCard X) rozpoczyna się klasycznie – od kampanii phishingowej. Ofiary otrzymują spreparowane wiadomości SMS lub WhatsApp, podszywające się pod alerty bezpieczeństwa wysyłane przez bank. W wiadomości znajduje się zachęta do kontaktu telefonicznego z rzekomym przedstawicielem banku. Podczas rozmowy telefonicznej przestępcy stosują zaawansowane techniki socjotechniczne, by nakłonić ofiarę do zainstalowania aplikacji Reader na swoim telefonie.

Aplikacja wykorzystuje moduł NFC telefonu, by odczytać dane z karty płatniczej, którą ofiara przykłada do urządzenia. Następnie dzięki bezpiecznego połączenia (mutual TLS) dane są przesyłane do centralnej infrastruktury kontrolowanej przez przestępców. Tam, na drugim urządzeniu z zainstalowaną aplikacją Tapper, dochodzi do emulacji karty ofiary. Pozwala to na dokonywanie nieautoryzowanych płatności zbliżeniowych lub wypłat z bankomatów bez fizycznego dostępu do karty.

Schemat ataku NFC Relay.

Schemat ataku NFC Relay.

Źródło: https://www.cleafy.com/cleafy-labs/supercardx-exposing-chinese-speaker-maas-for-nfc-relay-fraud-operation

Wbrew postawionej tezie SuperCard X nie jest wariantem projektu NFCGate. NFCGate to otwartoźródłowe narzędzie stworzone na potrzeby badań akademickich, umożliwiające przeprowadzanie ataków relay NFC w kontrolowanych warunkach laboratoryjnych. Obie aplikacje współdzielą mniej niż 5% kodu źródłowego.

SuperCard działa w modelu Malware-as-a-Service (MaaS), oferując gotowe narzędzia i infrastrukturę przestępcom na całym świecie. Wykorzystuje zaawansowane zabezpieczenia, takie jak mutual TLS i certyfikaty klienckie, znacznie utrudniające wykrycie i analizę ruchu sieciowego. Jest stale rozwijany i dostosowywany do specyfiki lokalnych rynków – na przykład wersja włoska została uproszczona i pozbawiona odniesień do komunikatora Telegram, by zwiększyć skuteczność ataku.

SuperCard X to przykład ewolucji zagrożeń związanych z płatnościami zbliżeniowymi. Choć technika relay NFC była dotąd domeną badań naukowych, demonstracji proof-of-concept oraz pojedynczych kampanii w Polsce oraz Czechach, w tej chwili staje się narzędziem komercyjnych kampanii cyberprzestępczych. Co więcej rozwiązania takie jak SuperCard X są trudne do wykrycia przez tradycyjne oprogramowanie antywirusowe. Zawarte w niej funkcje i sposób komunikacji nie stanowią wprost wyznacznika jej „złośliwości”. W momencie publikacji raportu większość silników AV nie rozpoznawała tego malware’u.

Warto zauważyć, iż tego typu ataki nie ograniczają się już do pojedynczych przypadków. Podobne techniki relay wykorzystują także inne rodziny złośliwego oprogramowania, jak Copybara. Oznacza to, iż cyberprzestępcy coraz chętniej sięgają po narzędzia umożliwiające zdalne przechwytywanie i wykorzystywanie danych kart płatniczych.

Więcej informacji: https://www.cleafy.com/cleafy-labs/supercardx-exposing-chinese-speaker-maas-for-nfc-relay-fraud-operation

CVE tygodnia

CVE-2025-31324 – Krytyczna podatność w komponencie Visual Composer SAP NetWeaver

W ubiegłym tygodniu zidentyfikowana została krytyczna podatność w aplikacji SAP NetWeaver – CVE-2025-31324. Podatność dotyczy komponentu Visual Composer Metadata Uploader i umożliwia nieautoryzowanym atakującym przesyłanie złośliwych plików wykonywalnych na serwer, co może prowadzić do przejęcia pełnej kontroli nad systemem.

Luka dotyczy komponentu Visual Composer (VCFRAMEWORK) w wersji 7.50, a wyceniona została na 10.0/10.0 w skali CVSS.

Luka jest aktywnie wykorzystywana w atakach na niezaktualizowane aplikacje. Atakujący, przesyłają na serwer złośliwe pliki JSP, które są następnie wykonywane na poprzez specjalnie przygotowane żądanie HTTP, co prowadzi do zdalnego wykonania kodu i ustanowienia webshella w środowisku przejętego systemu, po czym następuje instalacja kolejnych implantów takich jak Brute Ratel czy Heaven’s Gate.

SAP wydał poprawkę bezpieczeństwa oznaczoną numerem 3594142, która usuwa tę lukę. Zalecamy niezwłoczne zastosowanie tej aktualizacji.

SAP NetWeaver to platforma technologiczna, umożliwiająca tworzenie, wdrażanie i zarządzanie aplikacjami różnych producentów oprogramowania. NetWeaver odgrywa kluczową rolę w infrastrukturze IT wielu przedsiębiorstw, integrując różnorodne systemy i procesy biznesowe. Według publikacji fundacji ShadowServer w całej Europie zidentyfikowano tylko 103 podatne systemy, dostępne z sieci internet z których żaden nie był zlokalizowany w Polsce.

Należy jednak pamiętać, iż podatność trzeba zaadresować choćby jeżeli system nie jest wystawiony do sieci publicznej, jako iż luka może zostać wykorzystana również lokalnie lub po innym naruszeniu sieci. Jako iż SAP często integruje się z wieloma innymi aplikacjami takimi jak CRM, ERP czy hurtowniami danych, kompromitacja dostępu do tego systemu stanowi krytyczne ryzyko biznesowe dla każdej organizacji.

Więcej informacji:

https://nvd.nist.gov/vuln/detail/CVE-2025-31324

https://redrays.io/blog/critical-sap-netweaver-vulnerability-cve-2025-31324-fixed-actively-exploited-in-the-wild

https://www.linkedin.com/posts/the-shadowserver-foundation_cybersecurity-vulnerability-vulnerabilitymanagement-activity-7322297133359898624-r-FJ