Niemcy kuszą Intela. Ma wybudować wartą 17 mld euro fabrykę czipów

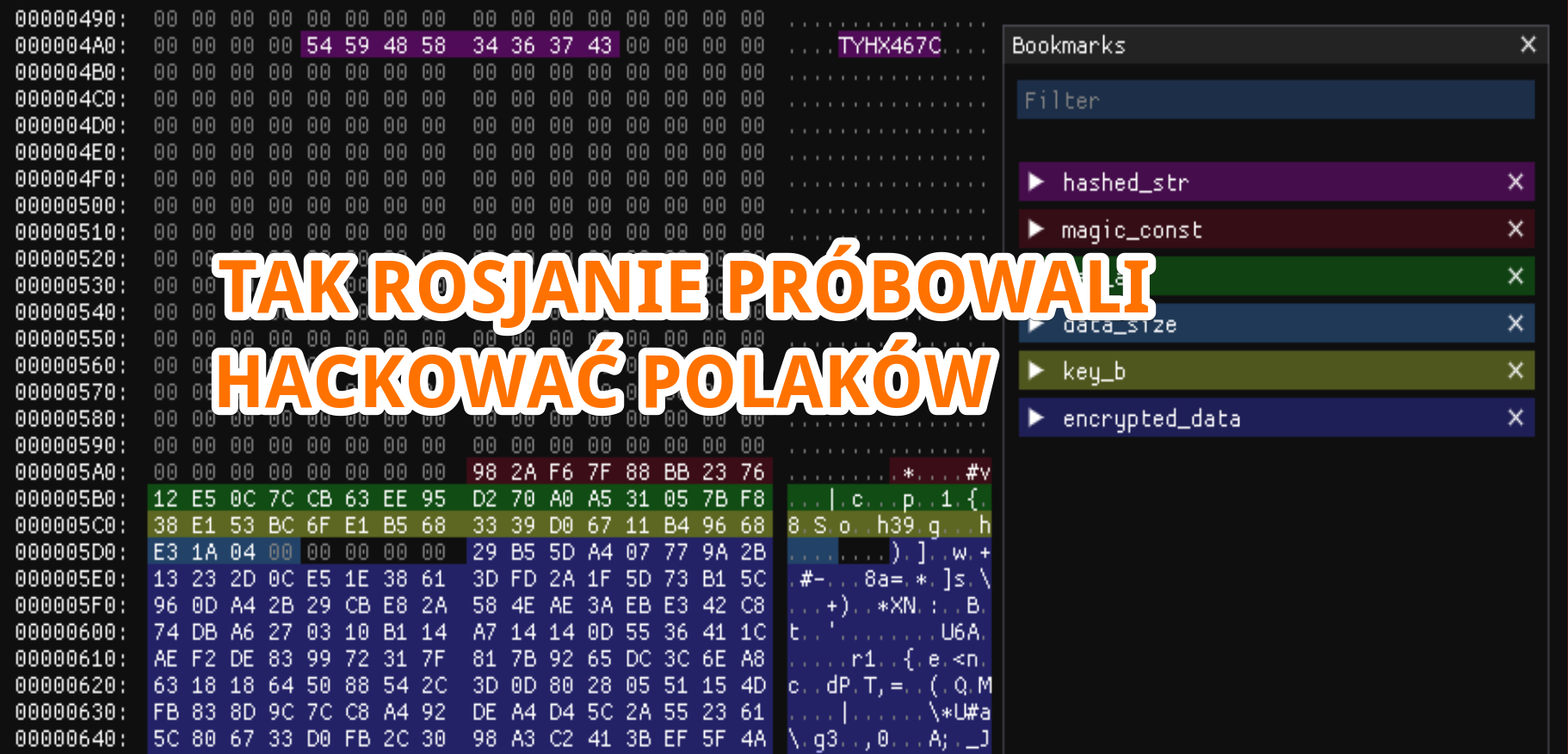

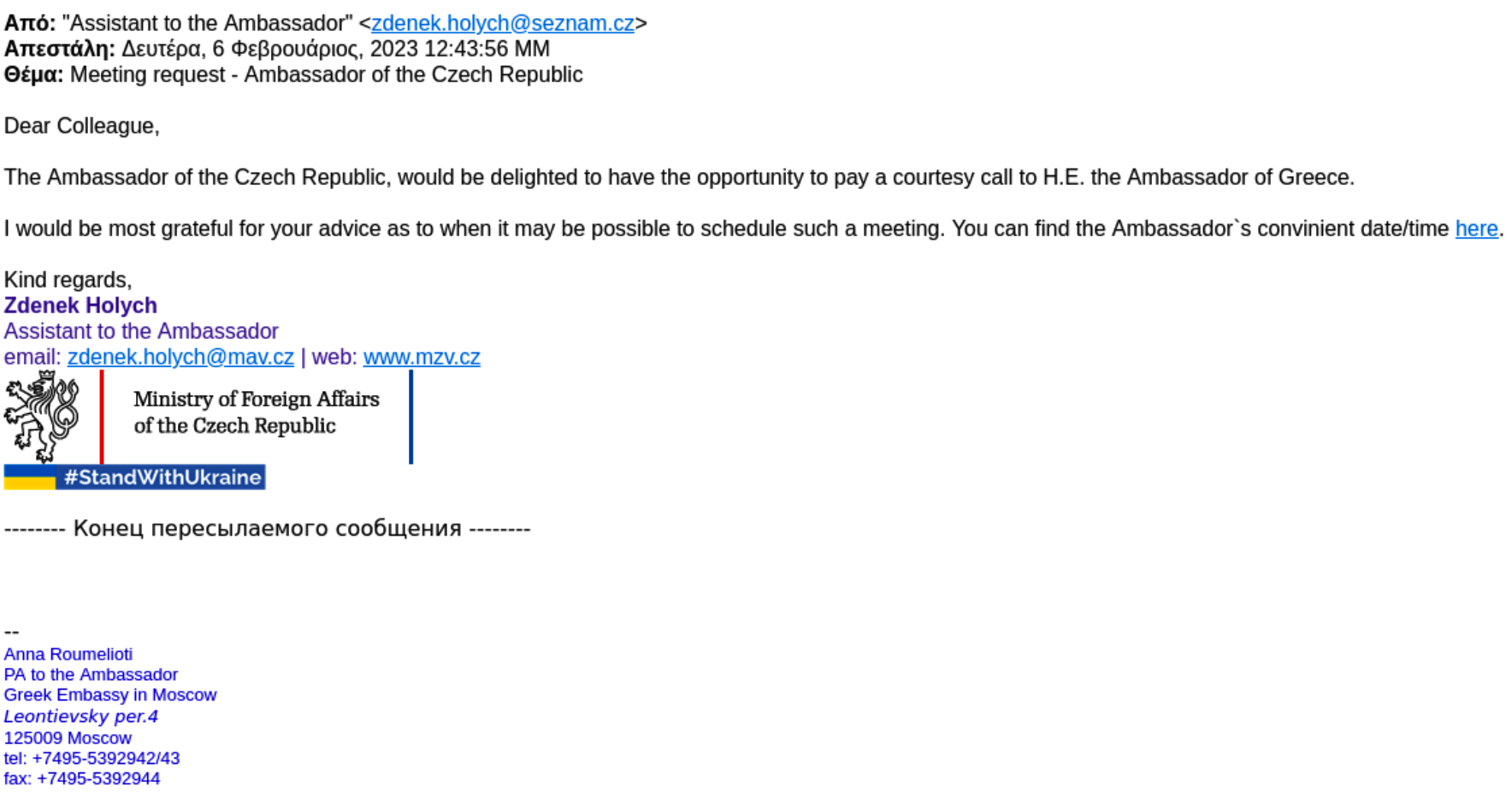

Jak Rosjanie hackują Polaków w internecie?

Ataki rosyjskich szpiegów na polskie placówki dyplomatyczne wykryte i opisane przez CERT Polska i SKW

Jak wykorzystać AI w pracy IT i zhakować firmę w dwie godziny? Wiedza (nie)tylko dla wtajemniczonych

Budowanie kolektywnej obrony. Polska gości cyberspecjalistów z 13 państw

Rządowa strategia 6G dla Wielkiej Brytanii

HRK S.A. trafione ransomware. Spółka wydała oświadczenie

Złośliwa kampania "Balada Injector" zainfekowała już ponad milion witryn na WordPressie

Jak monitorować czas pracy pracownika?

"Szkolny Big Brother" i jego wada wzroku