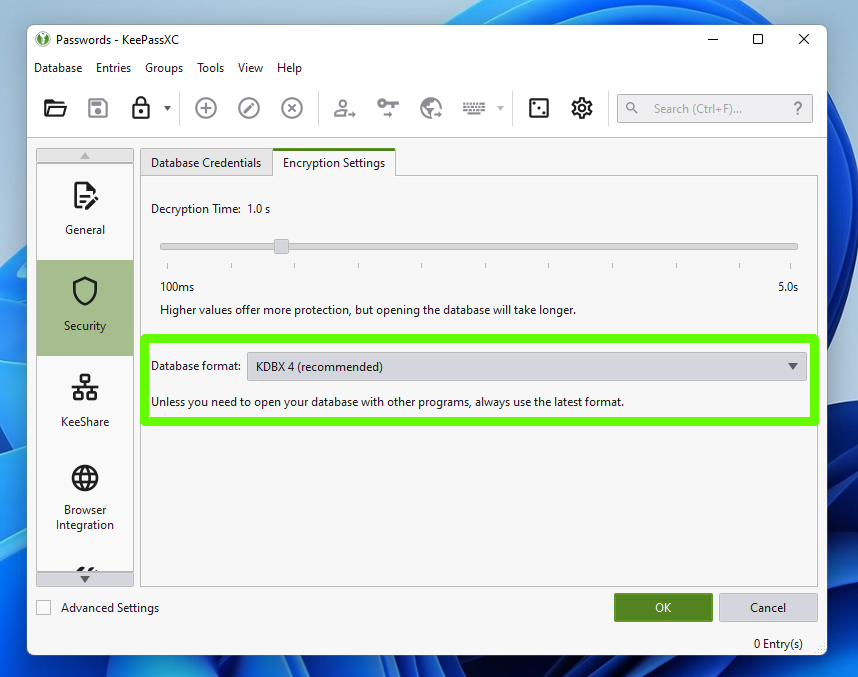

Audyt bezpieczeństwa KeePassXC – wnioski i rekomendacje

Brokerzy danych. Kupują i sprzedają Twoje dane (i nie tylko)

Uważaj na fałszywe aktualizacje Google Chrome. Zainfekujesz swój komputer!

Uwaga na ataki rosyjskich hakerów wojskowych na routery CISCO. Jak się chronić i jak zabezpieczyć środowisko IT?

Co to jest serwer dedykowany?

Szyfrowanie utrudnia ściganie przestępców wykorzystujących dzieci? Tak twierdzą służby [OPINIA]

![Szyfrowanie utrudnia ściganie przestępców wykorzystujących dzieci? Tak twierdzą służby [OPINIA]](https://cdn.defence24.pl/2023/04/20/originals/Z5Oe6JHIzH27XiB4d44TiRSg70UQ6lkaApmoeSKk.jpg)

Czy to już czas, by wyrzucić Yubikeye do kosza i razem z nim wysłać tam hasła?

Jak działa sieć społecznościowa bez algorytmów? Rozmowa z Kubą Orlikiem

Bezpieczeństwo we współczesnym biznesie

Polacy w największych ćwiczeniach z cyberbezpieczeństwa na świecie