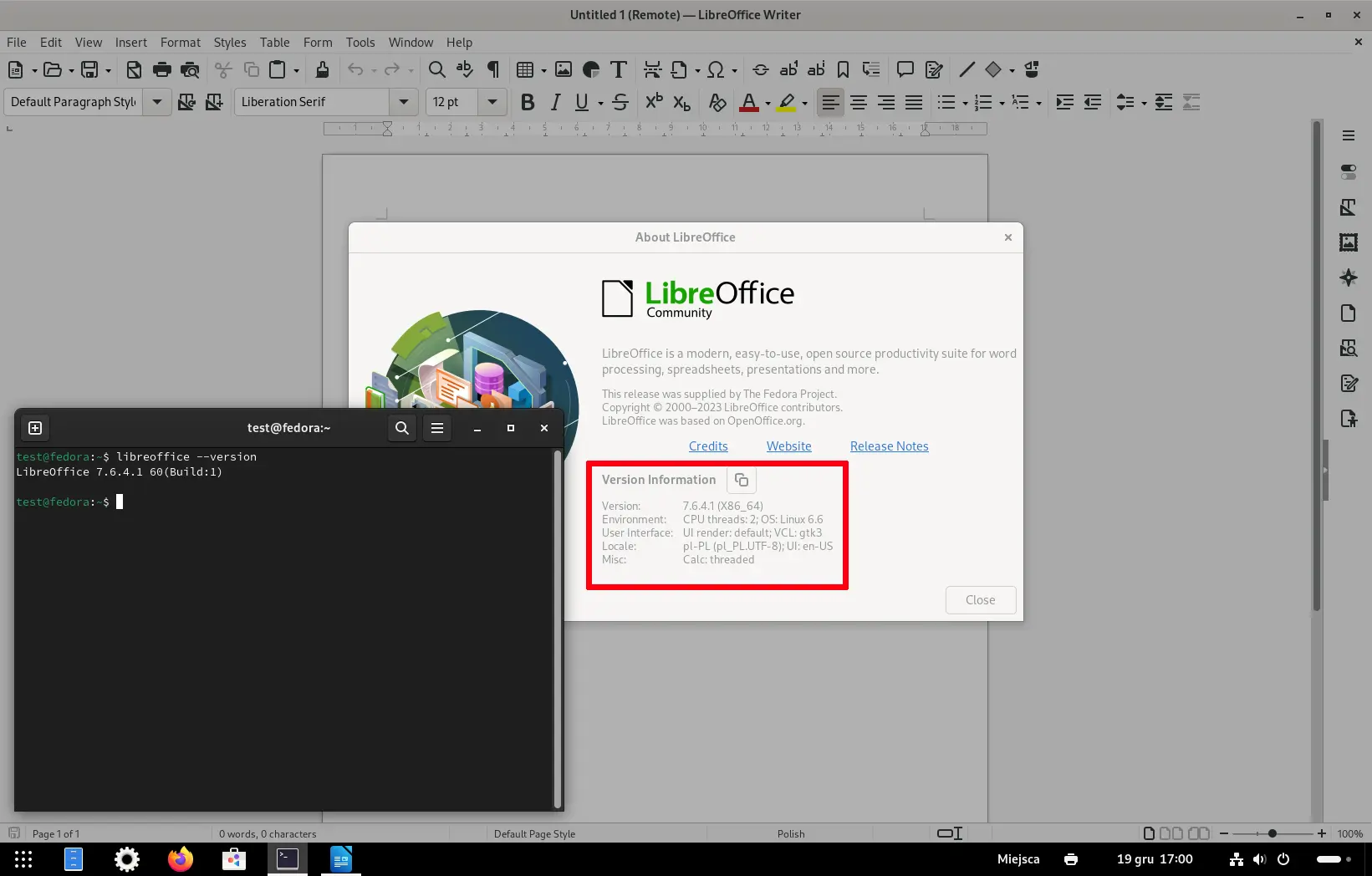

Używasz LibreOffice? Zaktualizuj oprogramowanie, aby zabezpieczyć się przed poważnymi konsekwencjami

[#95] Zarządzanie sekretami i MFA dla aplikacji w środowisku multicloudowym - Albert Lewandowski

![[#95] Zarządzanie sekretami i MFA dla aplikacji w środowisku multicloudowym - Albert Lewandowski](https://i1.ytimg.com/vi/egwEz0JRbi0/maxresdefault.jpg)

Oh My H@ck 2023: Wskocz na wyższy level cyberbezpieczeństwa!

Giełdowe rekordy Mety. Dobry 2023 rok

Elon Musk vs. Unia Europejska. KE zarzuca, iż X toleruje dezinformację i manipulację treściami

Jakie kroki możesz podjąć po otrzymaniu podejrzanego e-maila o zwrocie podatku?

Wieści z Darknetu 19.12.2023

Irańskie stacje benzynowe uderzone cyberatakiem. „70% z nich nie działa / ma problemy”.

Malezja. TikTok i Meta z rekordową liczbą ograniczonych postów

Plaga fałszywych wiadomości. CERT Polska uruchamia świąteczny dyżur 24/7