Jakie są skuteczne sposoby na ochronę przed stalkingiem?

Fałszywe sklepy w internecie działają przez cały rok. Jak rozpoznać fałszywy podmiot

⚠️ Weź udział w naszych szkoleniach za darmo!

Delegacja MON w DKWOC. Rozmowy o przyszłości dowództwa

Dwa zero daye umożliwiają zdalne przejęcie kontroli nad urządzeniem VPN (Ivanti Connect Secure / Pulse Secure). Podatności są już wykorzystywane w dziczy

Co to jest User-Agent i dlaczego warto go analizować?

W 2023 roku dwukrotnie wzrosły koszty cyberataków – dotknęły one co drugą firmę

Jakie są ukryte zagrożenia tagowania lokalizacji w sieci?

Czym jest e-legitymacja adwokacka? Jak działa?

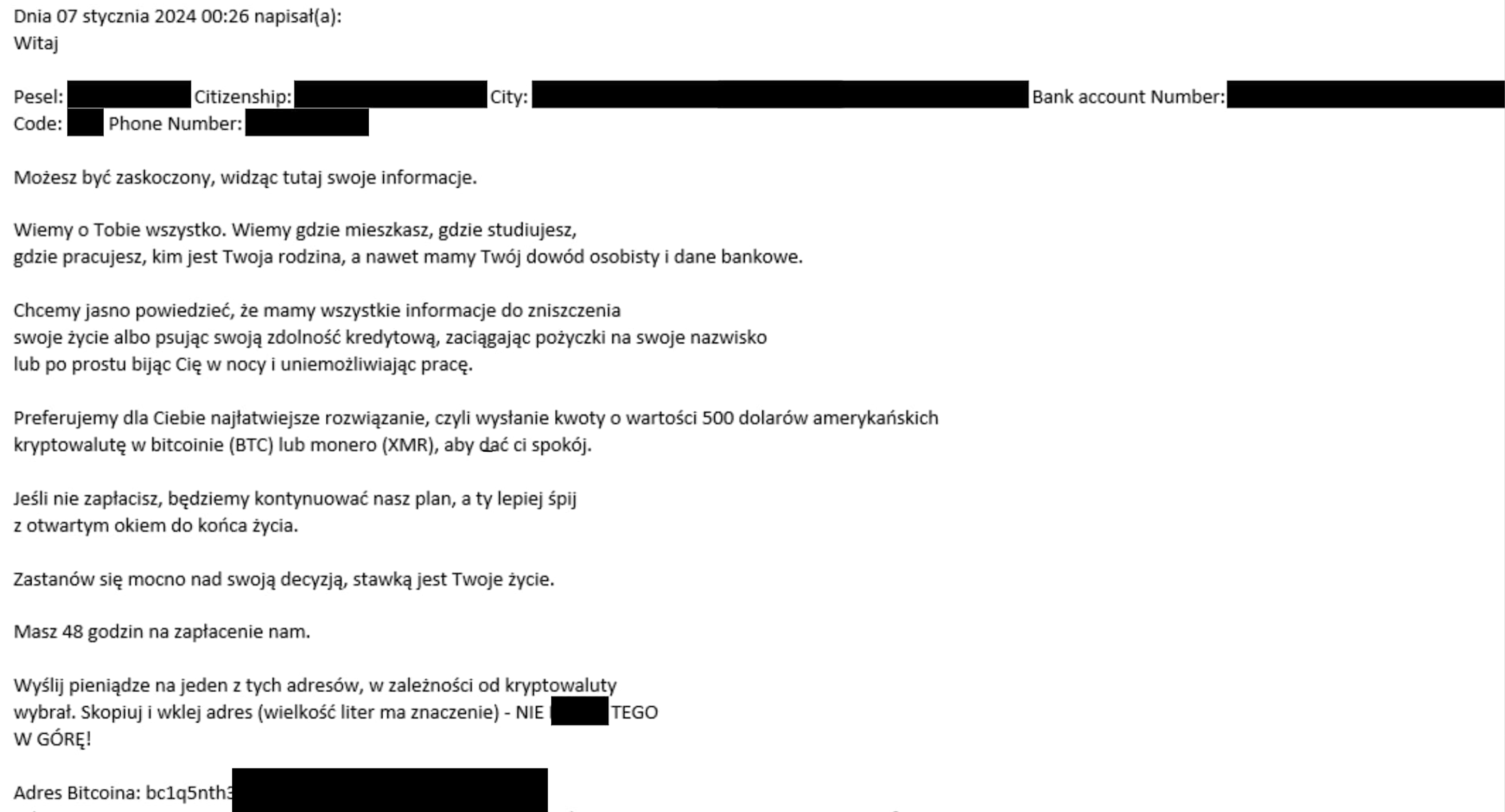

Piszą do Ciebie maila z Twoim prawdziwym PESELem / numerem konta / adresem / nr telefonu. Grozą i żądają okupu. Uwaga – to oszustwo / scam!