ROSYJSKIE SŁUŻBY I MAILE DWORCZYKA

W Dzień Babci i Dzień Dziadka zadbaj o cyberbezpieczeństwo seniorów

Sneaky 2FA – zestaw narzędzi do kradzieży kont Microsoft 365

Google nie podporządkuje się nakazowi UE. Zmiana tonu w polityce firmy

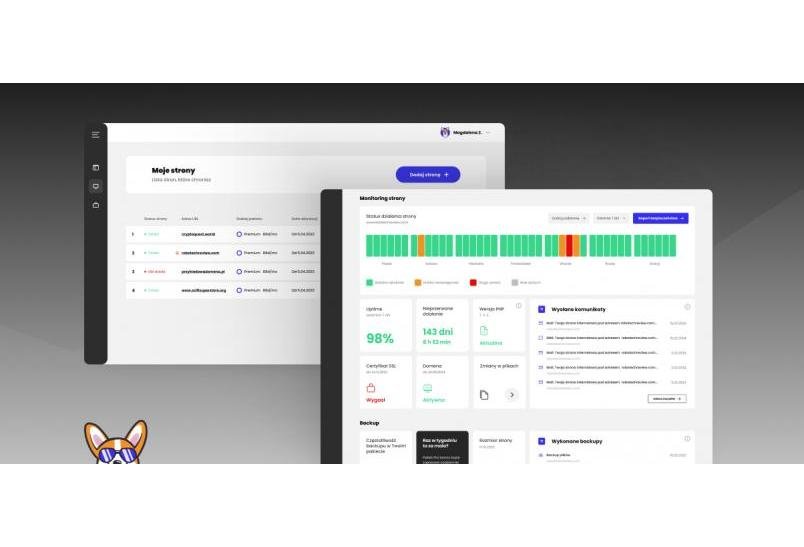

Jak Corgi.pro może pomóc z bezpieczeństwem Twojej strony na WordPress?

Nowy zero-day w Fortinet wykorzystywany w atakach!

Polska w centrum ataków typu ransomware, znajdujemy się na wysoko niebezpiecznym 7. miejscu na świecie, wynika z raportu Threat Report od ESET

Ogołocona giełda ogłasza sukces w śledztwie. Ucieknie spod topora?

Inteligentne zagrożenia: Jak AI zmieni oblicze cyberbezpieczeństwa w 2025 roku?

Backup: tworzenie kopii zapasowych – poradnik