Najnowszy Windows podatny na zdalny atak starą technologią OLE

DAGMA Top Partner Summit 2025 – nagrody dla najskuteczniejszych partnerów

Bezpieczeństwo konta firmowego – jak chronić finanse swojej firmy?

Dlaczego warto kupić komputer stacjonarny zamiast laptopa?

Twórca Silk Road wyszedł z więzienia i… jest bajecznie bogaty? Rząd zapomniał skonfiskować mu BTC!

Co wie o Tobie Twój samochód

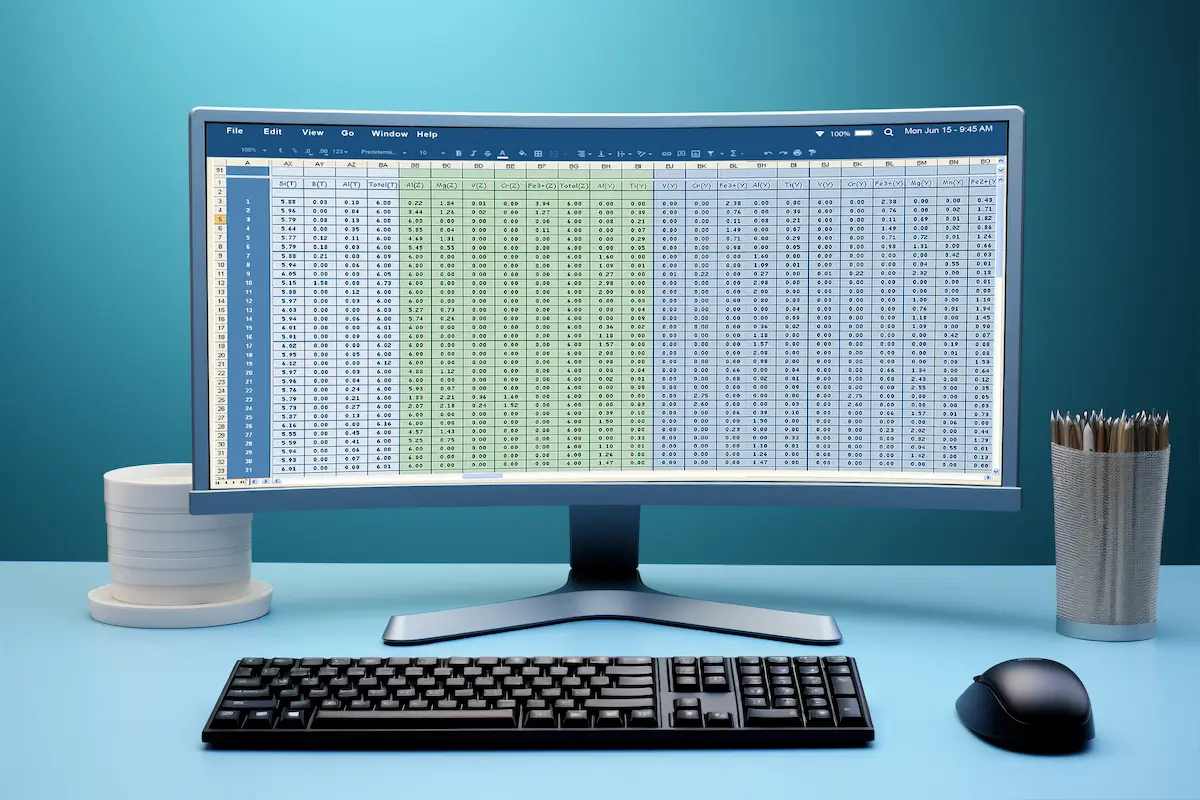

Rynek IT 2025 – bez udanych rekrutacji może nie być „odbicia”

Nowa taktyka DoNot Team APT – inwigilacja przez aplikacje Android

HPE bada doniesienia o kradzieży danych

Wkrótce ważna zmiana: Microsoft nie będzie pytał, czy ma wylogować użytkownika z jego konta