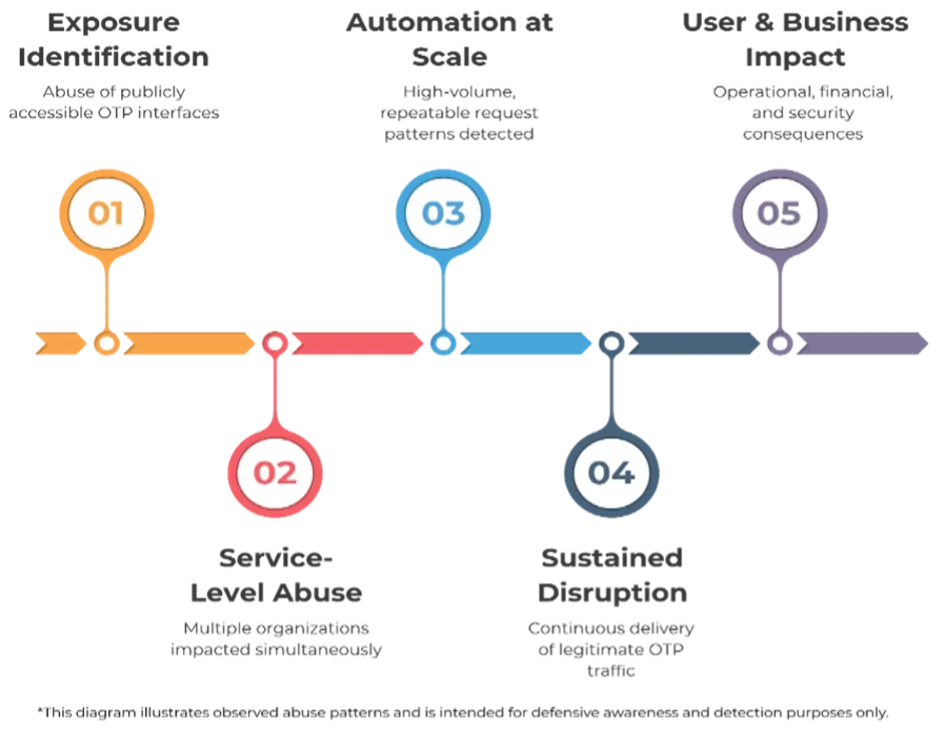

Nowoczesny ekosystem uwierzytelniania opiera się na założeniu, iż żądania jednorazowych kodów (OTP) są zawsze inicjowane przez użytkownika. To fundamentalne założenie – stale testowane przez cyberprzestępców – zostało znacznie podważone w ostatnich latach. Badania przeprowadzone przez Cyble Research and Intelligence Labs (CRIL) pokazują, iż narzędzia do bombardowania SMS/OTP przeszły głęboką transformację: od prostych skryptów do zautomatyzowanych, skalowalnych narzędzi nadużywających API uwierzytelniających w wielu sektorach. Kampanie stały się bardziej wyrafinowane, obejmując ataki SMS, OTP i głosowe (voice-bombing) oraz wykorzystując mechanizmy omijania zabezpieczeń takich jak kontrola SSL.

Od pranków do profesjonalnych narzędzi nadużyć API

Pierwsze narzędzia do bombardowania SMS pojawiły się jako proste skrypty, które wysyłały dużą liczbę żądań SMS do wybranych numerów. Technologia ta ewoluowała – pojawiły się aplikacje desktopowe działające na wielu platformach, z interfejsami GUI i integracjami z Telegramem, umożliwiające koordynowanie kampanii na dużą skalę. Tego typu narzędzia potrafią automatycznie testować i nadużywać słabo zabezpieczone API, wysyłając żądania do endpointów odpowiedzialnych za generowanie SMS lub voice-OTP, co prowadzi do masowego generowania wiadomości SMS lub połączeń głosowych w krótkim czasie.

Badacze odkryli około 843 podatnych punktów API w analizowanych narzędziach, które należały do firm z różnych sektorów – od telekomunikacji i finansów, przez e-commerce i usługi transportowe, aż po portale rządowe. Wiele z tych API nie posiadało limitów szybkości (rate limiting) ani skutecznej ochrony CAPTCHA, co ułatwiało ich nadużywanie.

Techniczne wektory ataku

Nowoczesne narzędzia SMS/OTP bombing wyposażone są w mechanizmy, które zwiększają ich skuteczność i utrudniają detekcję:

- multi-threading i równoległe żądania, które pozwalają na jednoczesne wysłanie dużej liczby żądań do API,

- rotacja proxy i randomizacja User-Agent, co ułatwia omijanie blokad opartych na adresach IP lub nagłówkach HTTP,

- ignorowanie weryfikacji certyfikatów SSL w celu obejścia podstawowych zabezpieczeń komunikacyjnych, które normalnie chroniłyby połączenie z API,

- automatyczne retry i systemy zarządzania błędami, które utrzymują atak choćby przy napotkanych problemach sieciowych.

Techniki te sprawiają, iż narzędzia atakujących działają jak prawdziwe frameworki, a nie proste skrypty: oferują opcje konfiguracji, raporty aktywności i interfejsy przyjazne choćby dla mniej zaawansowanych użytkowników.

Źródło: cyble.com

Źródło: cyble.comDualny model narzędzi – open source i platformy komercyjne

Badania wskazują, iż ekosystem SMS/OTP bombing ma dwa główne oblicza. Po pierwsze otwarte repozytoria zawierające kod, który można pobrać i uruchomić lokalnie, często z integracjami do Telegrama, desktopowymi GUI lub narzędziami CLI. Po drugie usługi webowe oferowane jako platformy testowe lub narzędzia do prankowania, które zamieniają całą konfigurację, rotację proxy i manipulację API w wygodny interfejs przeglądarkowy.

Platformy komercyjne znacznie obniżają barierę wejścia dla atakujących – nie trzeba już instalować ani konfigurować oprogramowania, by uruchomić kampanię SMS/OTP bombing. Co gorsza, część tych usług zbiera i odsprzedaje numery telefonu użytkowników, tworząc dodatkową warstwę zagrożenia, w której padnięcie ofiarą jednej kampanii naraża numer na ciągłą eskpozycję i handlowanie nim przez nieuczciwych operatorów usług.

Konsekwencje operacyjne i finansowe

Efekty bombardowania SMS i OTP mogą być poważne zarówno dla użytkowników indywidualnych, jak i organizacji. Dla indywidualnego użytkownika zalew SMS-ów może prowadzić do przeciążenia urządzenia, wyczerpania jego pamięci SMS, wyczerpania baterii oraz tzw. MFA fatigue – zjawiska, w którym ofiara jest stale bombardowana kodami uwierzytelniającymi, co może zwiększyć szanse, iż przypadkowo zatwierdzi fałszywe żądanie dostępu.

Dla organizacji najpoważniejsze są:

- wyraźne koszty operacyjne – każda wysyłana wiadomość SMS może generować opłaty (co w skali tysięcy wiadomości miesięcznie może skutkować pięciocyfrową kwotą),

- przestoje w usługach uwierzytelniania, gdy systemy API są przeciążone przez masowe żądania,

- koszty dodatkowego wsparcia – ktoś musi reagować na zgłoszenia klientów, którzy nie mogą otrzymać kodów OTP,

- utrata pozytywnej reputacji, gdy klienci kojarzą opóźnienia lub błędy autoryzacji z problemami bezpieczeństwa po stronie dostawcy.

Jak organizacje mogą się bronić

Organizacje i dostawcy uwierzytelniających API muszą wdrożyć wielowarstwowe mechanizmy obronne, aby skutecznie przeciwdziałać kampaniom SMS/OTP bombing. najważniejsze elementy obrony to:

- rate limiting i throttling – ograniczanie liczby żądań API pochodzących z jednego źródła lub numeru telefonu w określonym czasie,

- mechanizmy CAPTCHA lub interaktywne wyzwania, które wymagają potwierdzenia, iż żądanie pochodzi od realnego użytkownika,

- monitorowanie anomalii i detekcja nadużyć – analiza zachowań żądań w czasie rzeczywistym w celu wychwycenia nietypowych wzorców,

- weryfikacja kryteriów autoryzacji dla API, które powinny ograniczać dostęp tylko dla zaufanych aplikacji albo wymagać dodatkowej autoryzacji.

Tego rodzaju zabezpieczenia mogą skutecznie ograniczyć skuteczność bombardowania i znacząco podnieść koszty przeprowadzenia takiego ataku dla napastnika.

Podsumowanie

SMS i OTP bombing to nie tylko „psikus” znany z dawnych skryptów – w tej chwili to złożony, zautomatyzowany i szeroko wykorzystywany wektor nadużyć API, który może prowadzić do poważnych zakłóceń w usługach uwierzytelniania i generować znaczne koszty dla organizacji oraz frustrację i ryzyko użytkowników. Obrona przed tym typem nadużyć wymaga zarówno dobrych praktyk programistycznych (np. rate limiting, CAPTCHA), jak i aktywnego monitoringu oraz reagowania na nietypowe wzorce zachowań w systemie uwierzytelniania. Tylko holistyczne podejście do bezpieczeństwa API oraz świadomość istniejących zagrożeń pozwalają ograniczyć negatywne skutki tych kampanii i zapewnić bezpieczne uwierzytelnianie użytkowników.