CERT Polska ostrzega przed nowym, groźnym złośliwym oprogramowaniem NGate na Androida. Atak jest wymierzony w klientów polskich banków i wykorzystuje metodę przekaźnika NFC, aby kraść pieniądze bezpośrednio z bankomatów.

Jesteśmy w 2025 r., a postęp technologiczny, który obserwujemy na co dzień, jest zdumiewający. Mimo to, optymistyczne wizje w pełni bezpiecznej cyfrowej przyszłości muszą zostać stonowane. Podobnie jak w świecie medycyny, postęp nie wyeliminował wirusów – zmusił je jedynie do ewolucji. Cyfrowe zagrożenia nie zniknęły; stały się po prostu bardziej wyrafinowane, ciche i podstępne.

Zamiast głośnych, destrukcyjnych ataków, które paraliżowały systemy, dzisiejsze złośliwe oprogramowanie działa w cieniu. Ukrywa się, wykorzystując zaufanie i mechanizmy, z których korzystamy na co dzień – takie jak płatności zbliżeniowe. Zagrożenia te są tuż obok nas, czekając na jeden błąd użytkownika, aby aktywować się i uderzyć w najmniej spodziewanym momencie.

NGate to atak przekaźnikowy na klientów banków

Doskonałym przykładem tej ewolucji jest nowe zagrożenie wykryte przez CERT Polska, które jest wymierzone bezpośrednio w klientów polskich banków. Chodzi o złośliwe oprogramowanie mobilne z rodziny NGate. Jego celem nie jest zaszyfrowanie danych dla okupu, ale fizyczna kradzież pieniędzy z bankomatów przy użyciu frapującej metody ataku przekaźnikowego (NFC relay).

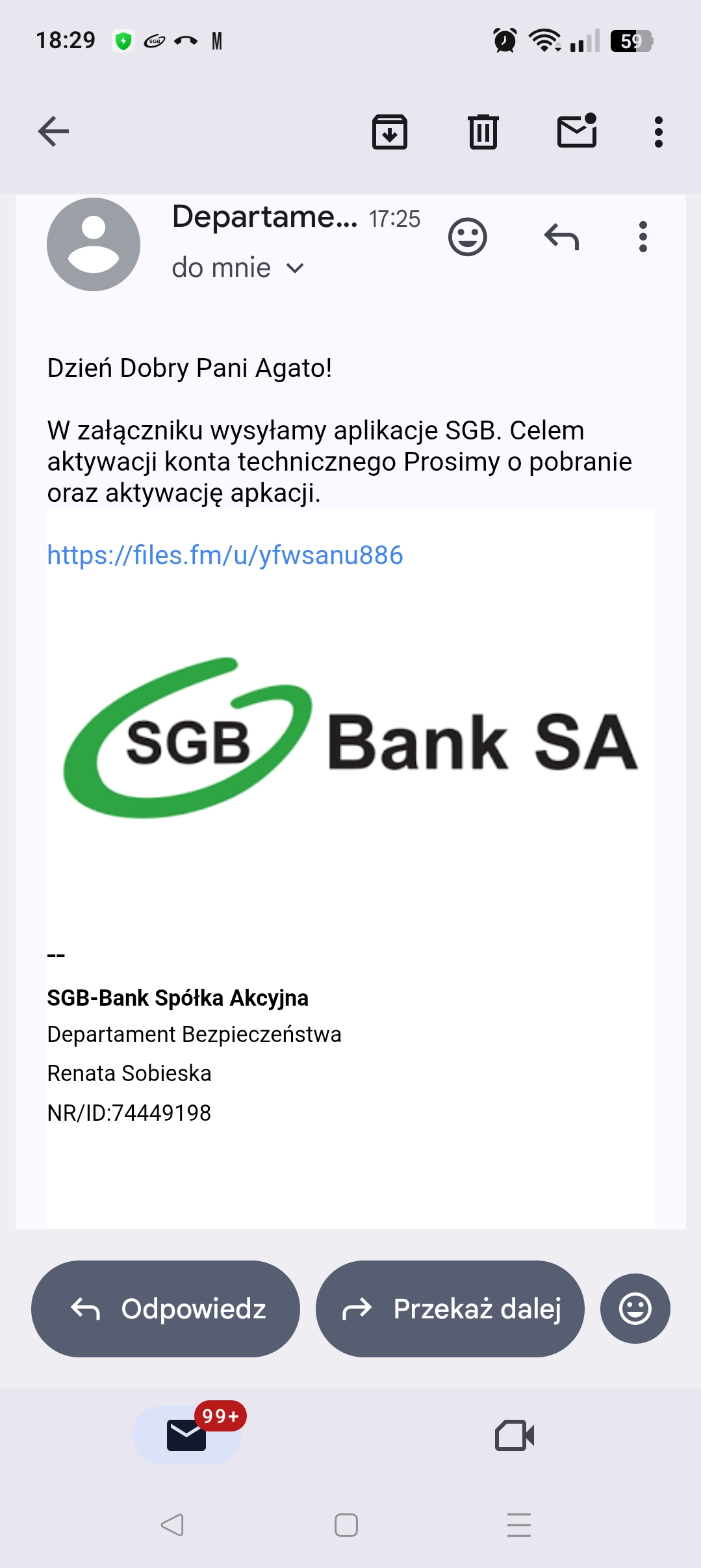

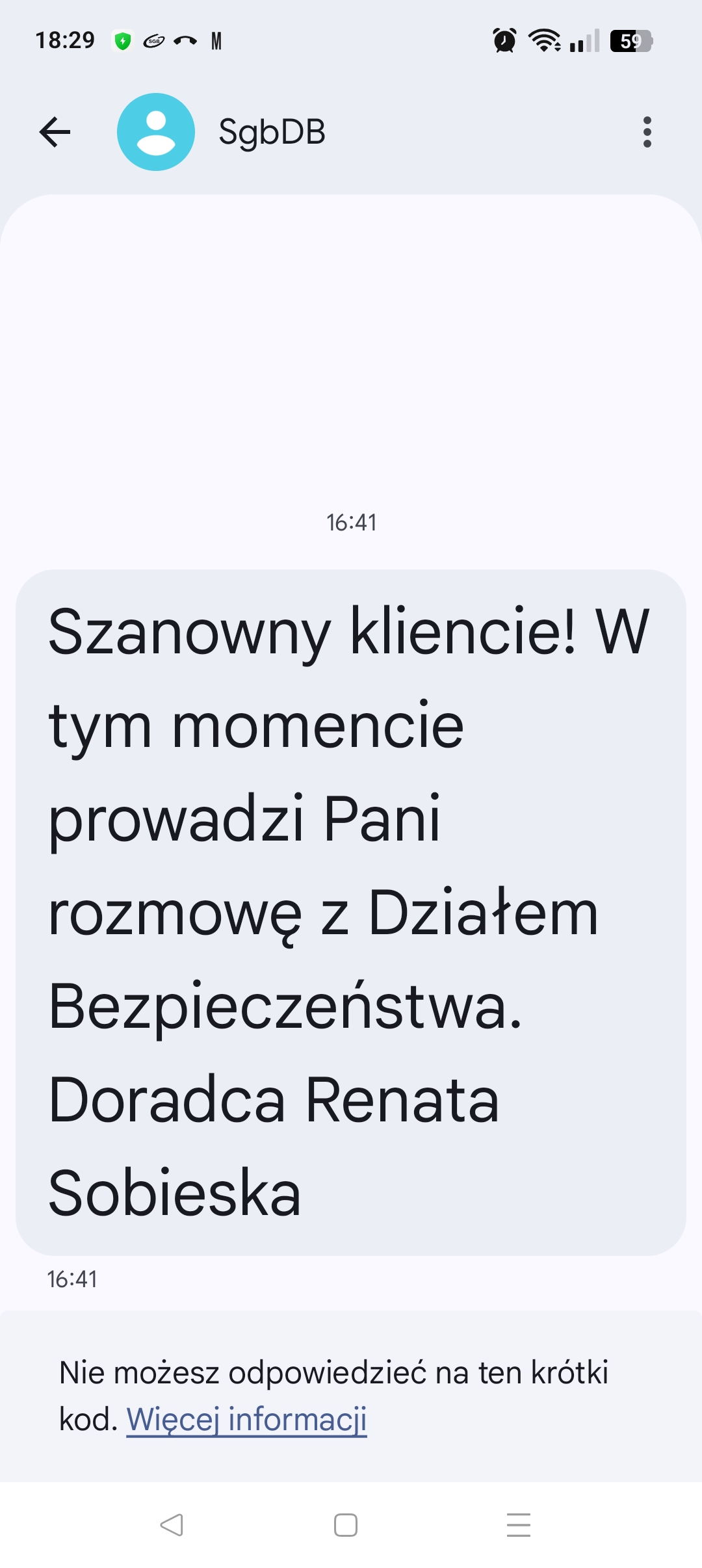

Atak rozpoczyna się klasycznie – od socjotechniki. Ofiara otrzymuje wiadomość e-mail lub SMS o rzekomym problemie bezpieczeństwa lub konieczności aktualizacji. Link prowadzi do strony nakłaniającej do instalacji aplikacji na system Android, dystrybuowanej poza oficjalnym sklepem Google Play (tutaj przez serwis files.fm). Aby uwiarygodnić proces, przestępca często dzwoni do ofiary, podając się za pracownika banku i instruuje ją, co ma robić, rzekomo w celu weryfikacji tożsamości.

Źródło: CERT Polska

Źródło: CERT Polska Źródło: CERT Polska

Źródło: CERT Polska Źródło: CERT Polska

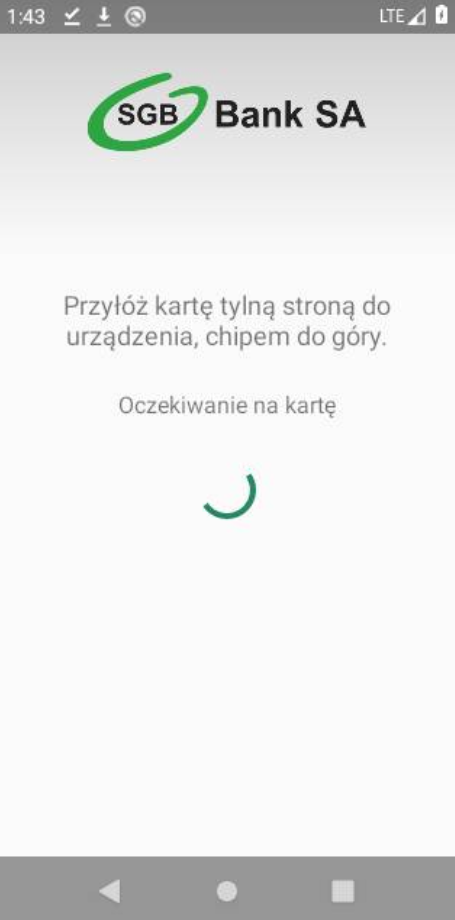

Źródło: CERT PolskaGdy ofiara zainstaluje fałszywą aplikację, jest proszona o weryfikację swojej karty płatniczej. Proces ten wymaga przyłożenia fizycznej karty do telefonu (tak jak przy płatności zbliżeniowej) oraz wprowadzenia kodu PIN na klawiaturze wyświetlanej przez złośliwą aplikację. To najważniejszy moment ataku.

Cyberbezpieczeństwo? Uważaj na to:

Jak działa kradzież przez NFC?

Aplikacja NGate nie kradnie danych na zapas. Działa ona jak zdalny czytnik kart. Pora na trochę technicznego tłumaczenia: w chwili, gdy ofiara przykłada kartę i wpisuje PIN, aplikacja przechwytuje dane NFC oraz kod PIN i natychmiast przesyła je przez internet do urządzenia wspólnika. Przestępca ten znajduje się fizycznie przy bankomacie, a jego urządzenie (działające w trybie emulatora) odgrywa otrzymane dane, skutecznie podszywając się pod kartę ofiary.

Dzięki temu przestępcy mogą autoryzować wypłatę gotówki z konta ofiary, mimo iż fizyczna karta ani przez chwilę nie opuściła jej portfela. Cały proces działa jak przekaźnik – telefon ofiary staje się czytnikiem, a urządzenie przestępcy emiterem przy bankomacie. Pamiętasz kradzież auta na tzw. walizkę? Przyjmijmy iż to podobny system.

Analiza techniczna CERT Polska wykazała, iż aplikacja rejestruje się w systemie Android jako usługa HCE (Host Card Emulation), co pozwala jej właśnie na odgrywanie roli wirtualnej karty lub czytnika.

Jak wskazują eksperci z CERT Polska, konfiguracja złośliwego oprogramowania, w tym adres serwera kontrolującego (C2), do którego wysyłane są dane, jest zaszyfrowana w plikach aplikacji. Klucz do odszyfrowania jest powiązany z certyfikatem podpisującym aplikację, co stanowi dodatkową warstwę utrudniającą analizę.

Jak się chronić i co zrobić w razie infekcji?

Jeśli podejrzewasz, iż twoje urządzenie mogło zostać zainfekowane tym lub podobnym złośliwym oprogramowaniem, najważniejsze jest natychmiastowe działanie. Przede wszystkim należy jak najszybciej zastrzec kartę płatniczą, której dane mogły zostać przechwycone. Następnie należy zająć się telefonem.

Ponieważ aplikacja została zainstalowana manualnie, najprostszą metodą jest uruchomienie telefonu w trybie awaryjnym który blokuje działanie aplikacji firm trzecich, a następnie odinstalowanie podejrzanego programu z menu ustawień. W przypadku, gdy malware uniemożliwia usunięcie, ostatecznym, ale i najskuteczniejszym rozwiązaniem jest wykonanie kopii zapasowej ważnych danych (np. zdjęć) i przywrócenie telefonu do ustawień fabrycznych.

Aby uniknąć tego typu ataków, najważniejsza jest prewencja i zasada ograniczonego zaufania. Przede wszystkim, aplikacje bankowe i finansowe należy pobierać wyłącznie z oficjalnych sklepów (Google Play Store, Apple App Store).

Nigdy, choćby jeżeli prosi cię o to twój znajomy czy ktoś z bliskiego kręgu, nie instaluj systemu z linków otrzymanych w SMS-ach czy e-mailach. jeżeli dzwoni do ciebie osoba podająca się za pracownika banku i informuje o problemie, rozłącz się. Następnie sam zadzwoń do swojego banku, korzystając z oficjalnego numeru infolinii. To jedyna metoda, która w stu procentach weryfikuje tożsamość dzwoniącego.