Czy nie przesadzamy z celebracją „drugiego Polaka w kosmosie”? To zwykły lot, na dodatek kosztuje nas fortunę

Chcemy w pełni uczciwych wyborów w Polsce? Zaufajmy technologii

Wojny na świecie zmieniają trasy lotnicze. Już jest super tłoczno

Jak w Chinach korzystać z normalnego internetu i płacić polską kartą? Poradnik

Nowe oszustwo na zmianę przepisów! Zagrożeni są seniorzy. Nie trzeba instalować czujników dymu i czadu (choć można i warto)

Czy to idealne rozwiązanie prawne dot. deepfake’ów? Pierwszy kraj ma odpowiedź

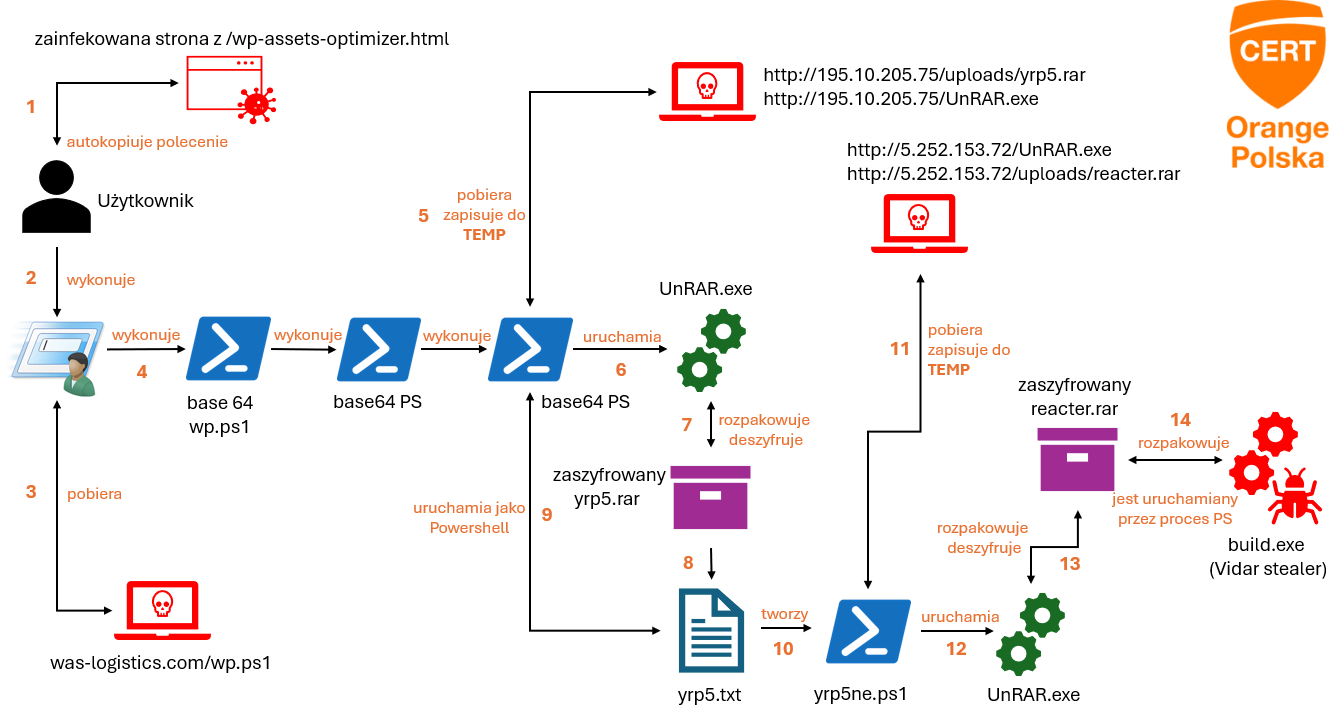

Zainfekuj się sam – kampania ClickFix

Bank musi oddać 19 tys. zł seniorce okradzionej “na Orlen”

Cyber, Cyber… – 389 – CBRadio – Ciągłość działania – dlaczego tak ważna?

Czy to największy zarejestrowany atak DDoS w historii? 37,4 terabajtów danych w ciągu 45 sekund