Random:case #002 – Tylko nie mów nikomu – reakcja

Atola Insight Forensic

Random:press #010

Random:press #009

Random:press #008

5 podcastów wokół cybersecurity, których aktualnie słucham

Odzyskiwanie danych dzięki PC-3000

Zwiększenie skuteczności działań mobile forensic

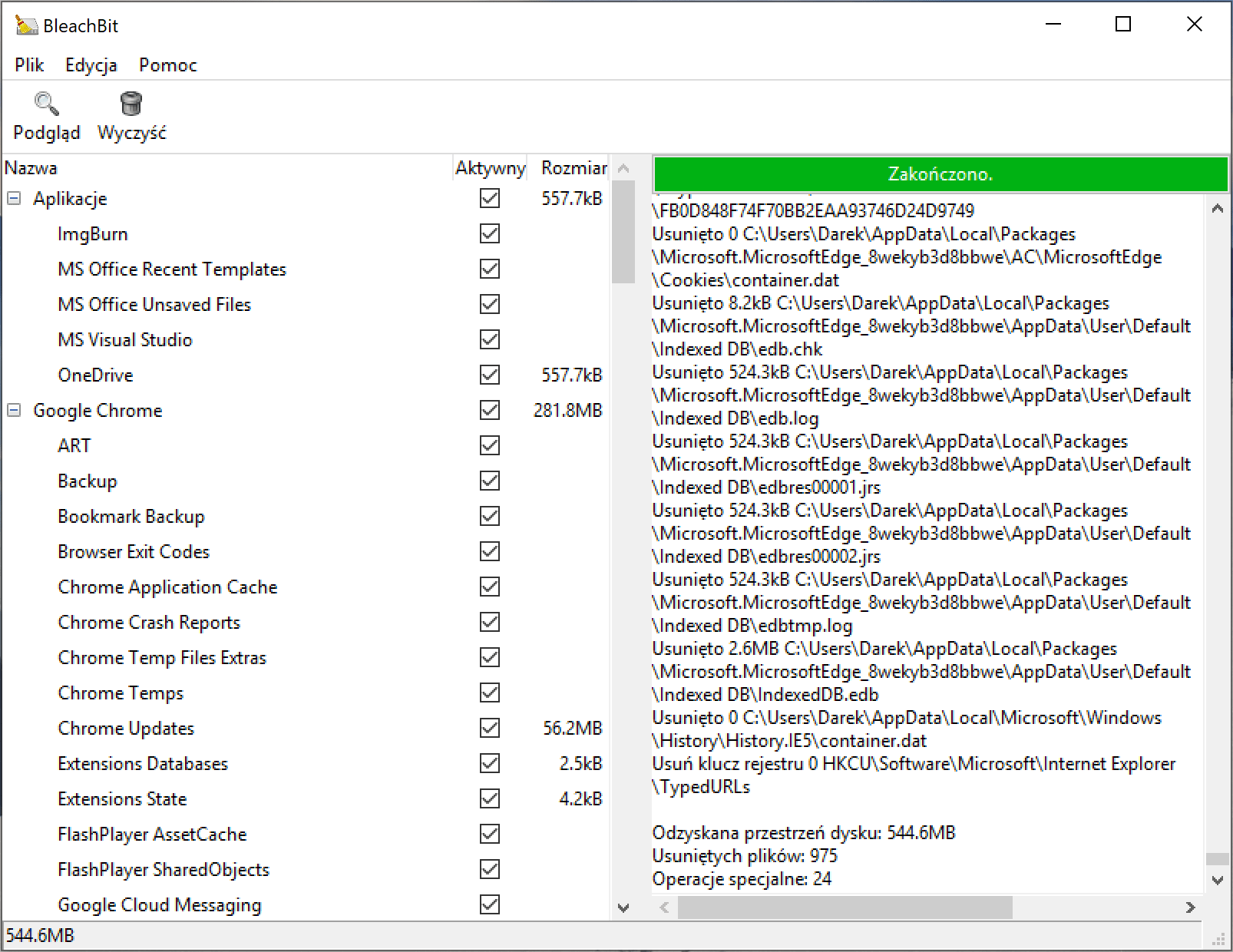

CCleaner do odstawki

Random:press #004