Case study: odzyskiwanie danych po ataku ransomware Dharma

Windows 10. Wolny Transfer w otoczeniu sieciowym. SMB

UKIP – obrona przed USB Rubber Ducky na Linuksie w wykonaniu Google

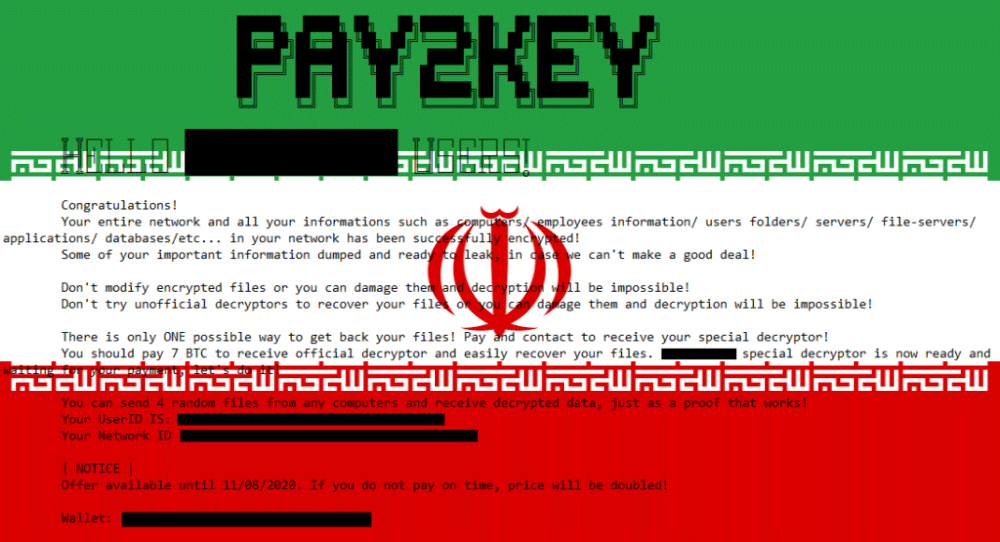

Dokonania ze świata ransomware

Jak pozwać Facebooka? Rozmowa z Piotrem Golędzinowskim i Łukaszem Laskiem

The Hack Summit 2020 – byliśmy tam dla Was! (aktualizacja)

EEG spienione goni fale. Eksperyment medytacyjny z opaską Muse 2

AkoMail: jak to robi LegalnyMailing.pl?

Jak bezpiecznie protestować? Rozmowa z Wojtkiem Boguszem

Dron ofensywny dla profesjonalisty: co wybrać?