Unia rozszerza przepisy dotyczące cyberbezpieczeństwa. Zaostrzenie obowiązków

⚠️ Uwaga klienci ING!

Wojsko w sieci. MON ma być samowystarczalny

Play rozwija sieć. 70 nowych stacji bazowych w październiku 2022

* HackYeah 2022: darmowe wejście z kodem NIEBEZPIECZNIK

Najlepsza ochrona twojego telefonu. 7 wskazówek eksperta

Największy operator naziemnej infrastruktury RTV w Polsce – sprzedany!

FBI ostrzega: TikTok to narzędzie wpływu Chin na Amerykanów

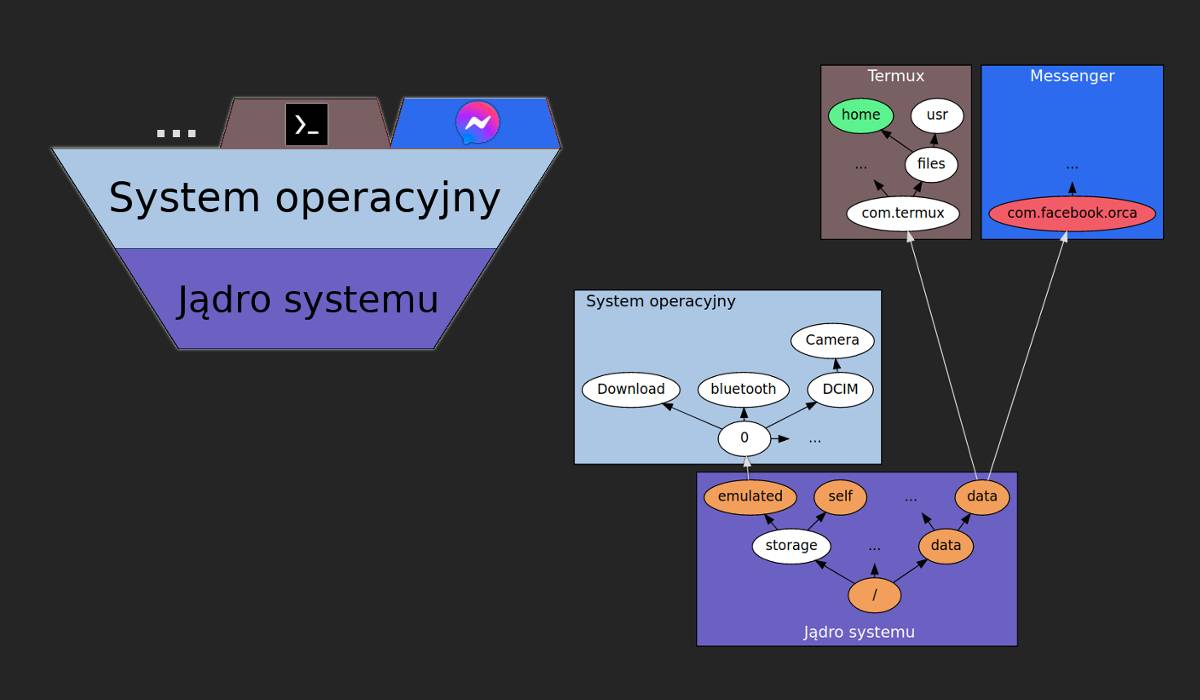

Apki to pułapki 2 – system plików

Jak chronić swój telefon przed cyberprzestępcami? 5 porad eksperta