Windows 10 zażąda okupu. Tak Microsoft chce zarabiać na spóźnionych

Spotify ma nową funkcję. Zrobią wszystko, żebyś nie zamknął apki

Gotówka wróci do łask? Ekonomiści nie mają złudzeń i już teraz mają dla nas ważne rekomendacje

Deweloperzy pokornie zaczynają publikować ceny mieszkań. Co się zmienia?

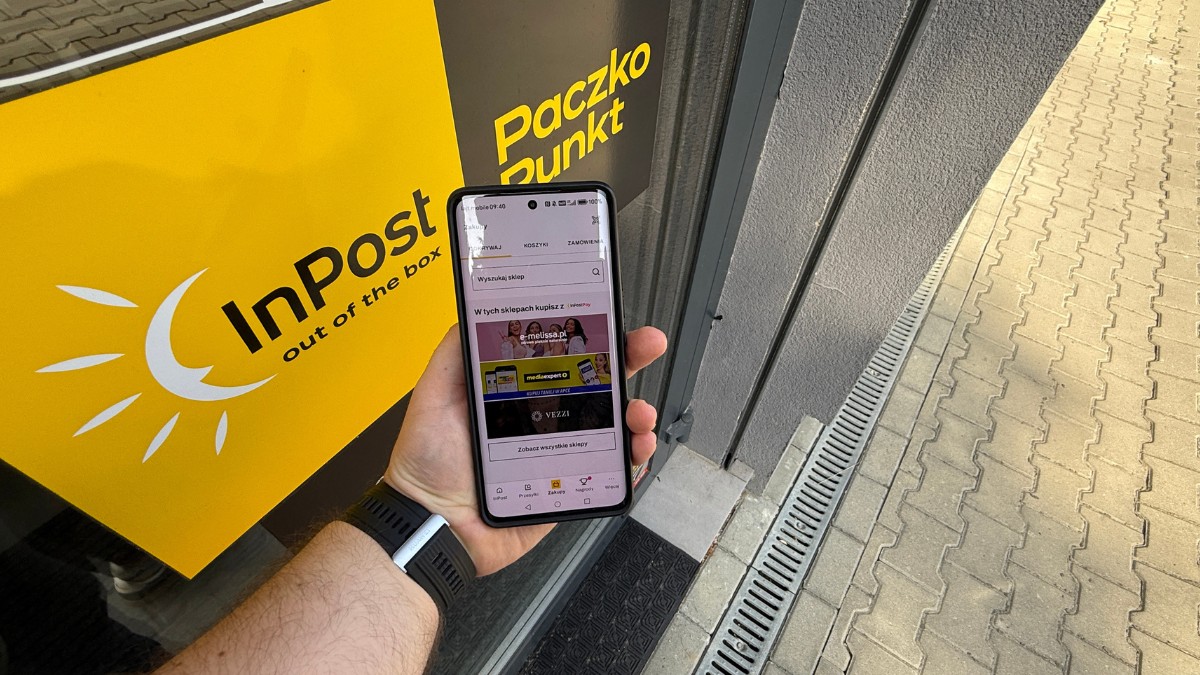

Zakupy bez logowania i formalności? Z InPost Pay to możliwe

To nie koniec represji wobec sygnalistki z Instytutu Pileckiego. Chcą ją zwolnić dyscyplinarnie i pytają Niemców o zdanie

Dlaczego cyberbezpieczeństwo w przestrzeni kosmicznej dotyczy nas wszystkich

Kam Ghaffarian w Polsce. Wywiad z prezesem Axiom Space i X-energy

UODO wszczyna postępowanie ws. ujawnienia danych sygnalistki w Instytucie Pileckiego

Oszustwo na nadpłatę. Jakbym kliknął, straciłbym pieniądze