Ciekawa podatność w KeePassie – z dumpa pamięci można wyłuskać główne hasło. Dostępny jest proof of concept exploit.

Jak uważać na oszustów z OLX?

Coraz więcej stanów w USA wprowadza prawną ochronę dzieci w social mediach

Ransomware wykorzystuje luki w VPN do infiltracji sieci

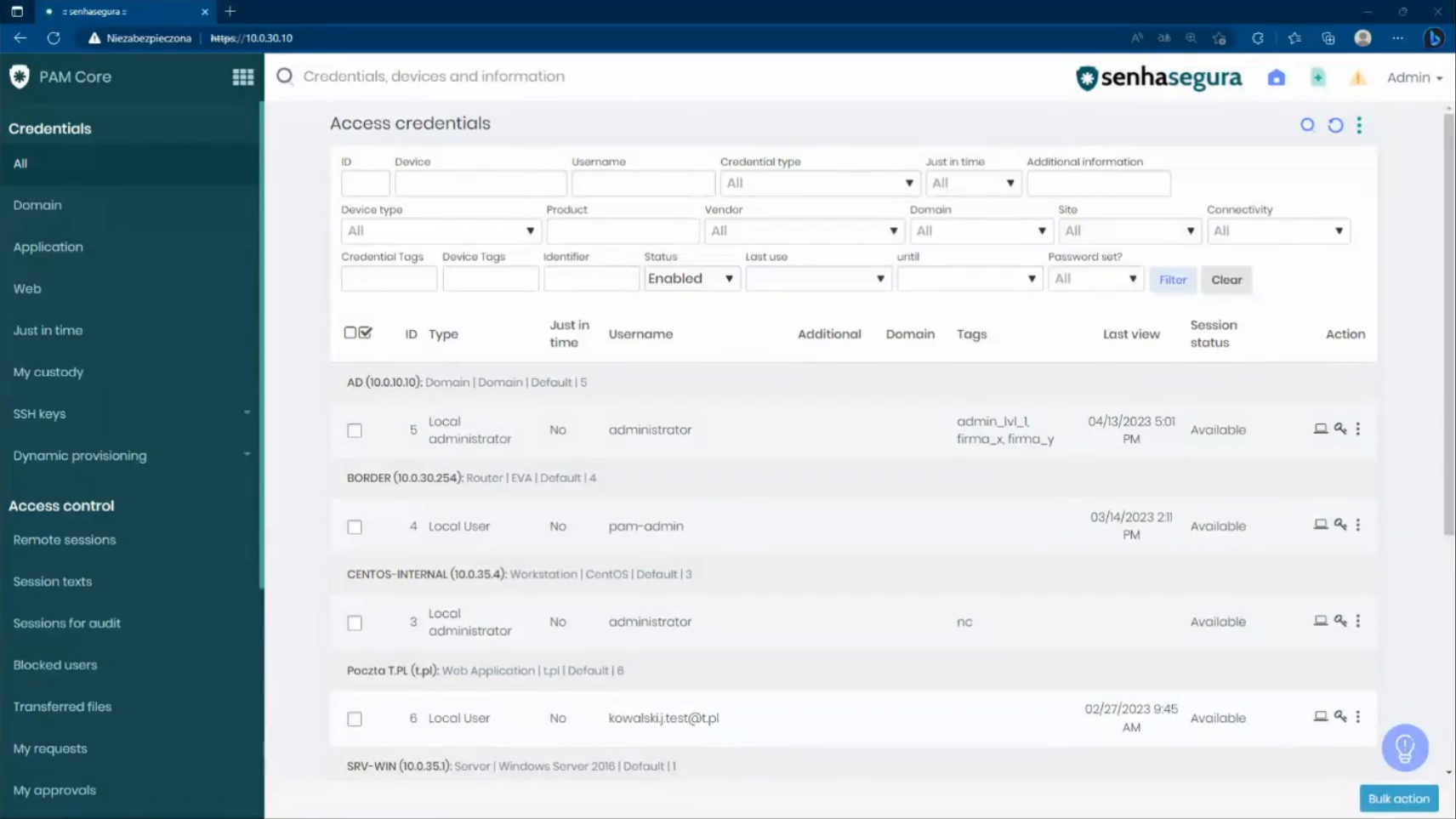

Dlaczego warto, by system klasy PAM zastąpił w firmie managery haseł

Windows Server – czym jest i kto powinien go kupić?

Yet another unid signal

Nowa funkcja prywatności na WhatsAppie. Skorzysta z danych biometrycznych

Microsoft ostrzega przed atakami irańskich hakerów

Głowy Putina znad pianina. Na ilu fortepianach gra Rosja?