CVE-2025-24893: krytyczna luka w XWiki wykorzystywana do kopania kryptowalut

Chińskie autobusy w Polsce. Kręcimy sobie bat

Nowa funkcja Chrome’a. Rzuci ci pytaniem w twarz

ISA/IEC 62443 – Kompletny Przewodnik Po Standardzie Cyberbezpieczeństwa OT/ICS

AMA w Nasz Orange – zadaj nam (trudne) pytania

Rosyjski samolot nad Bałtykiem. Polska reaguje błyskawicznie

Bezpieczne finanse dla wymagających – jak nie dać się złowić oszustom, kiedy masz więcej na koncie?

Znana od roku podatność wtyczki WordPressa wykorzystywana do hakowania stron internetowych

Bezpieczeństwo w sieci. Kto i co czyha na nastolatki? Deepfake to tylko jeden z problemów! Poradnik NASK dla rodziców

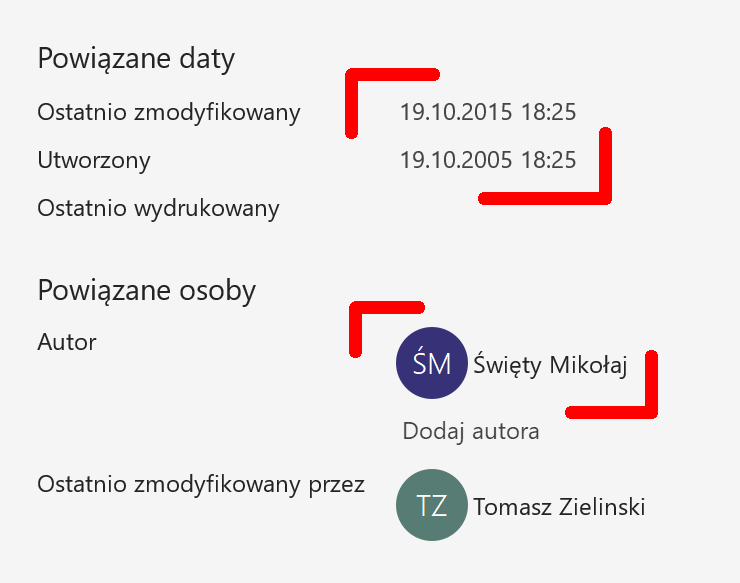

Kruchość dowodów cyfrowych w postępowaniu sądowym