Okradali Ukraińców. SBU rozbiło „potężną” grupę cyberprzestępczą

Meta uruchomi rywala Twittera - aplikację Threads

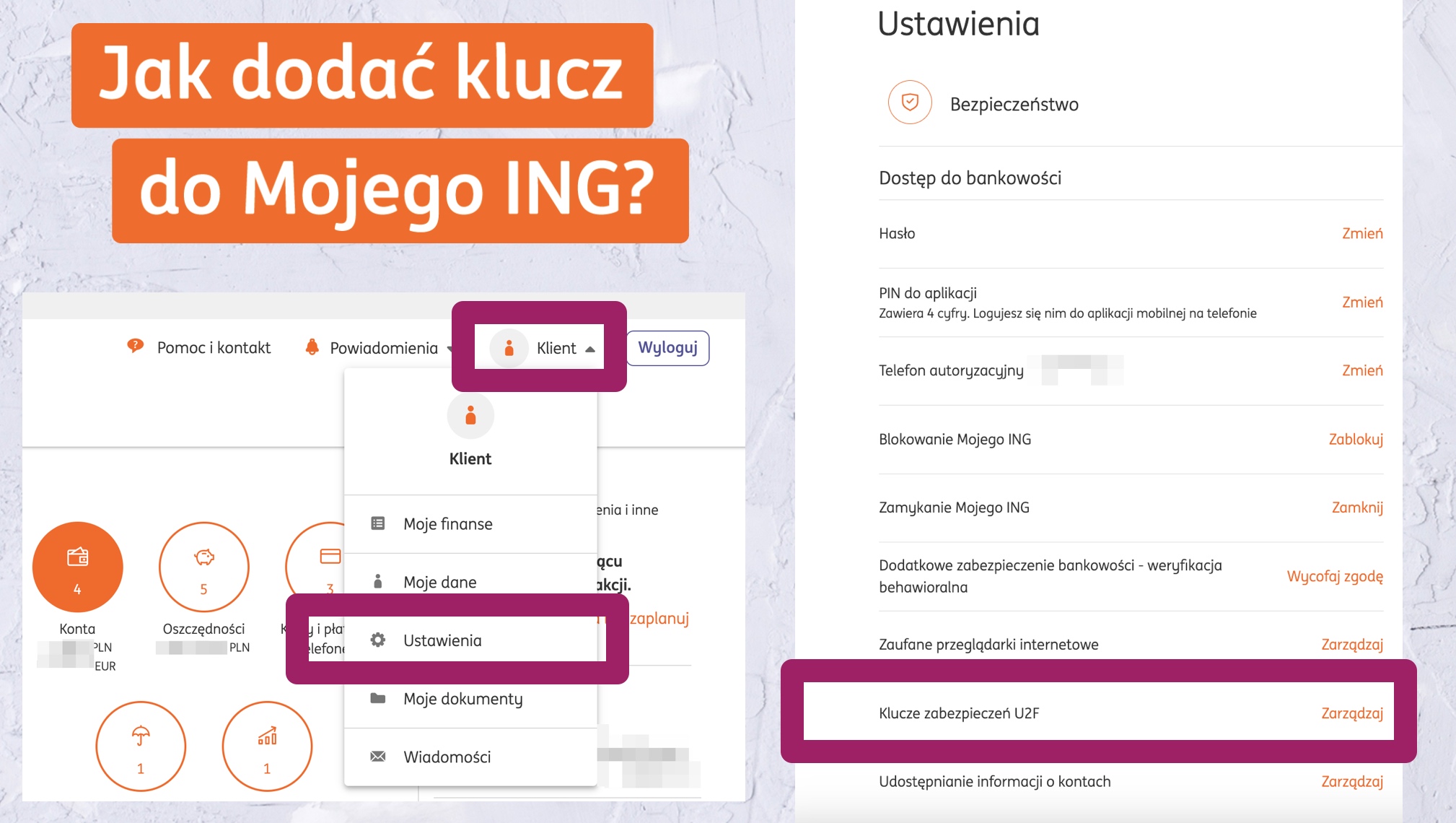

ING wprowadziło obsługę kluczy U2F! A my o 12:00 rozdajemy klucze…

7(16) 2023 SECURITY MAGAZINE

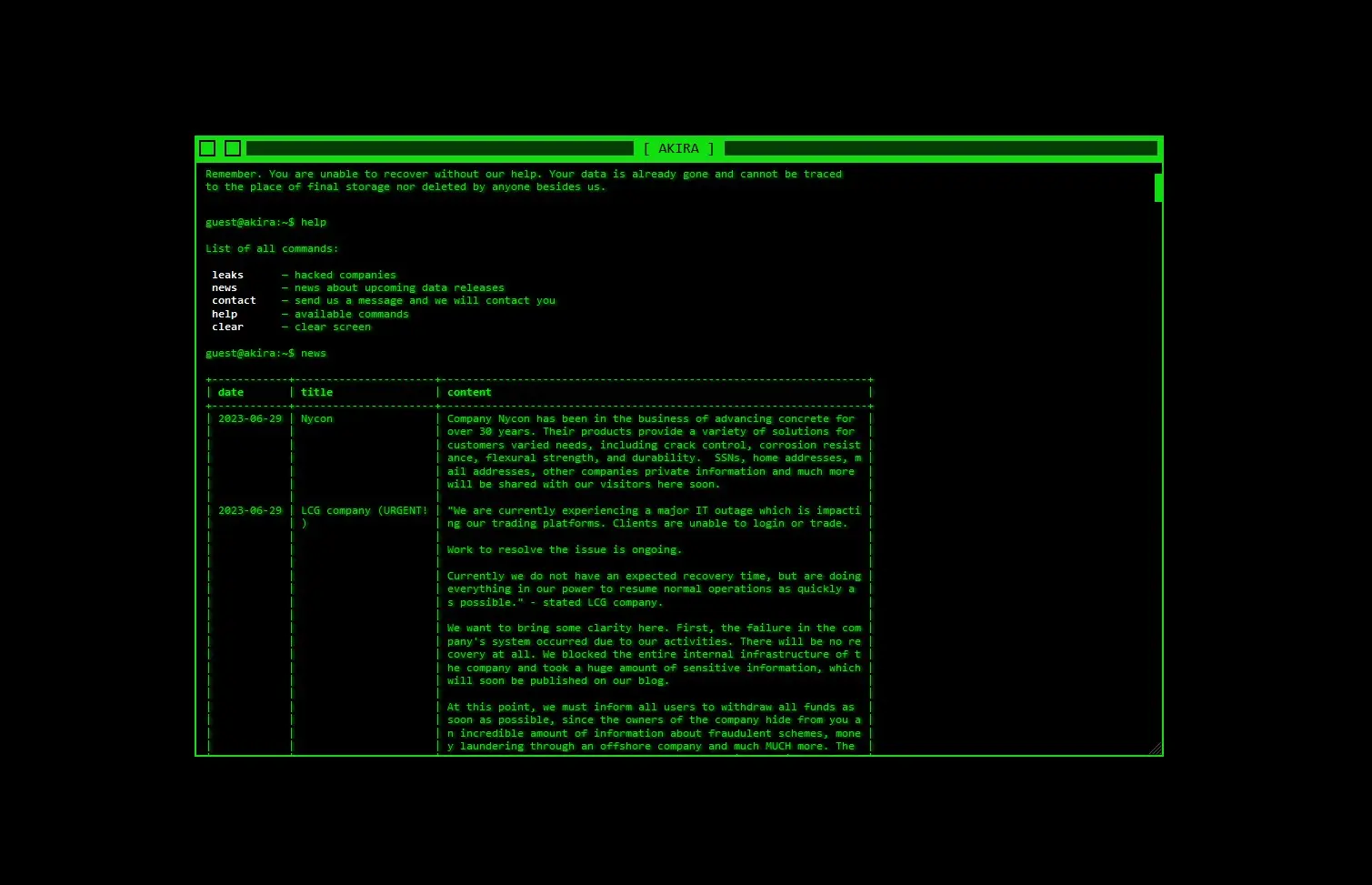

Avast udostępnia dekryptor dla ransomware Akira

Cyberatak Moveit na port lotniczy w Dublinie

Apple Vision Pro – bezpieczeństwo i prywatność

Cyber, Cyber… – 351 – Raport – Atak hakerski w Olsztynie

Comarch ERP Optima: jak zwiększyć swoją konkurencyjność dzięki inteligentnym rozwiązaniom?

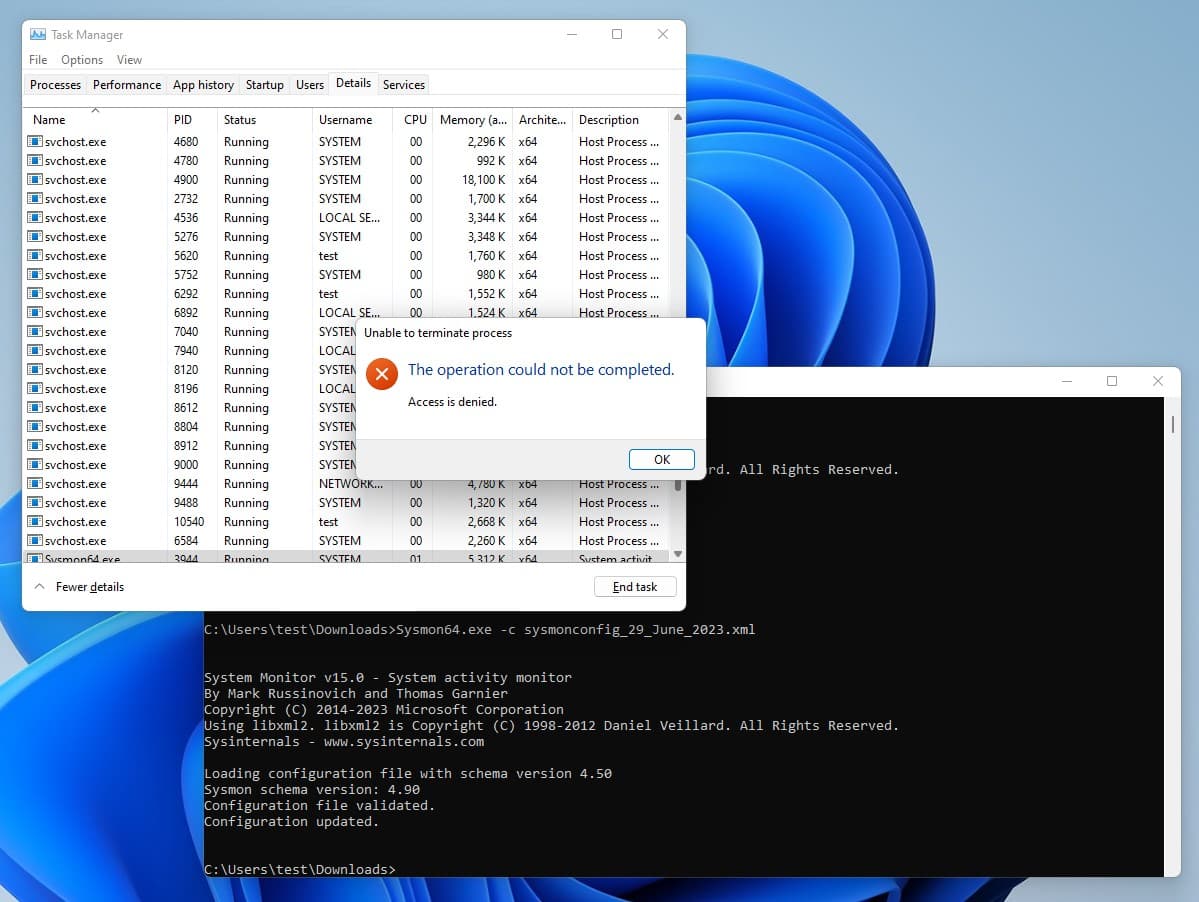

Nowości w Sysmon 15