#CyberMagazyn: Rosja to nie jedyne zagrożenie dla Polski

Masz antywirusa Avast? Wyciek danych użytkowników

Jak szukać przodków – poznaj podstawowe źródła

Uwaga na oszustwa związane z pomocą ofiarom konfliktu w Palestynie i Izraelu

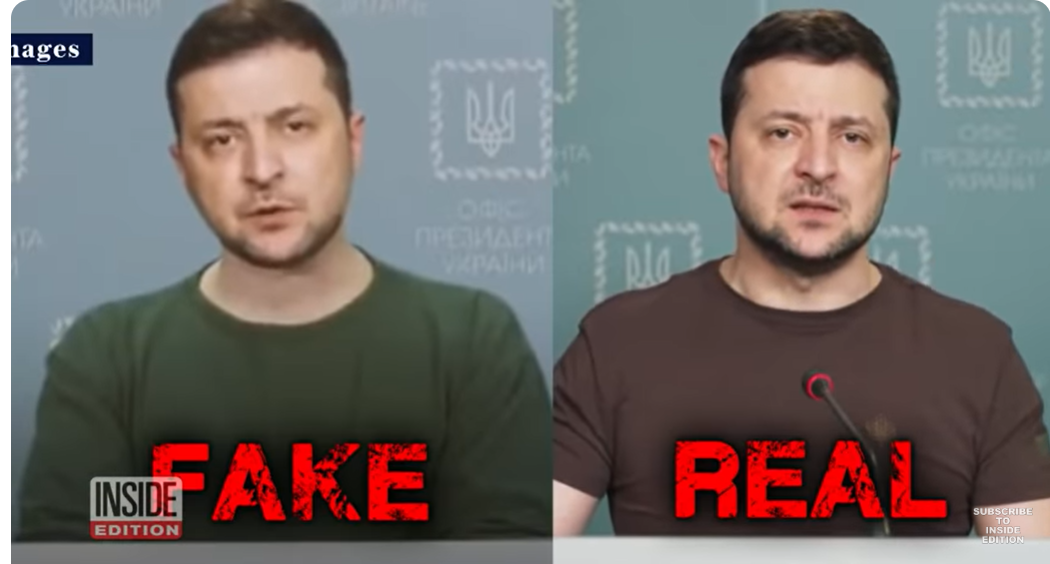

Deepfake w czasie wojny. Zaskakujące badanie

Łatajcie VMWare. Krytyczna podatność w serwerze vCenter

Instagram dodaje ankiety w strumieniach komentarzy w postach i rolkach

Rośnie konkurent dla platformy Muska? Zuckerberg zadowolony z aplikacji Threads

Cyber, Cyber… – 358 – Raport – Nietypowy atak na Okta i malvertising wciąż w trendzie

Kody QR sposobem na kradzież poufnych danych