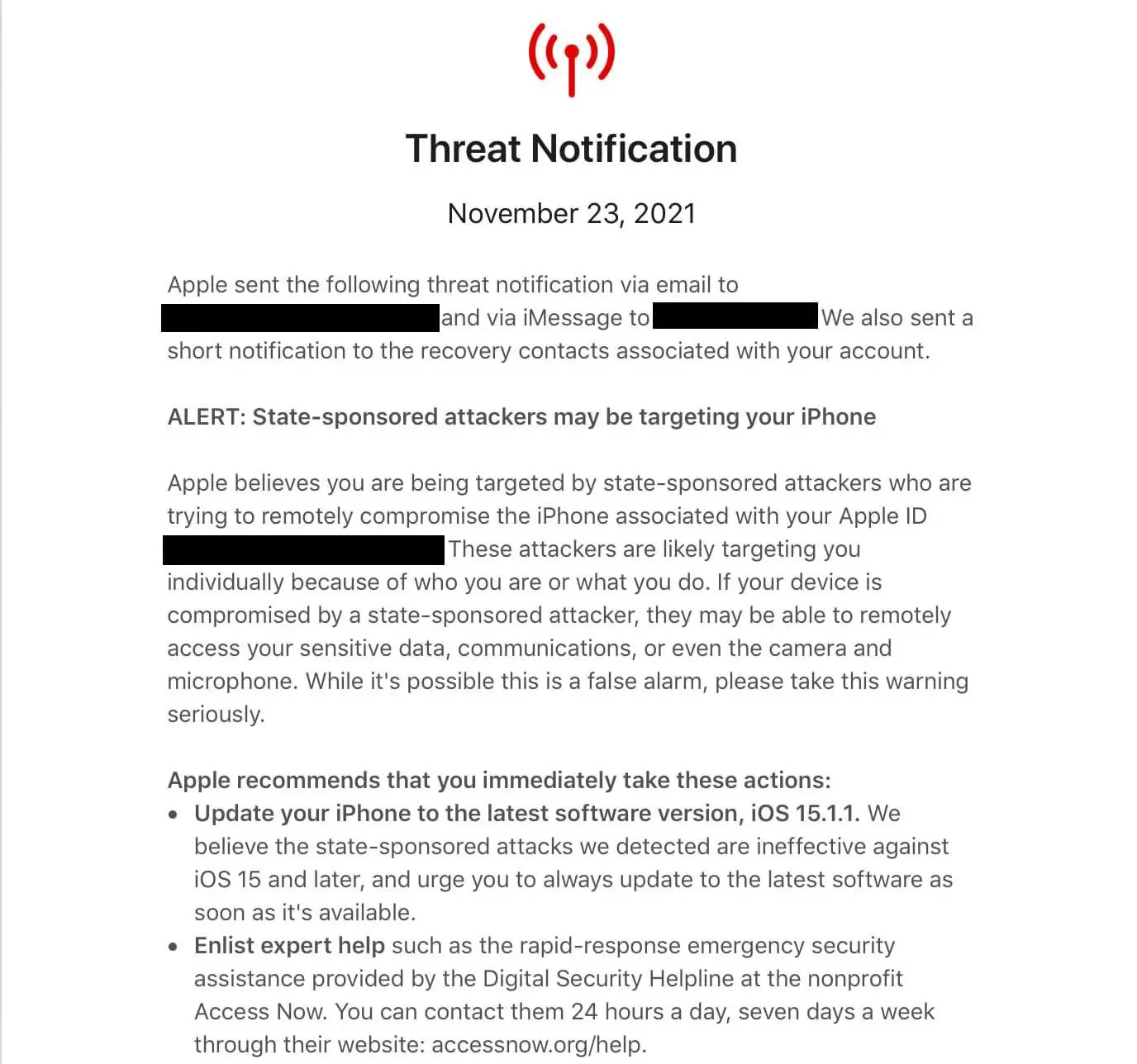

Obywatele Serbii zaatakowani przez Pegasus – śledztwo Amnesty International

BITconf 2023 - [Barış Sarıalioğlu] Artificial Intelligence vs Natural Stupidity: Is Winter Coming...

![BITconf 2023 - [Barış Sarıalioğlu] Artificial Intelligence vs Natural Stupidity: Is Winter Coming...](https://i1.ytimg.com/vi/EEpNfmldCmQ/maxresdefault.jpg)

Zabezpieczenia antywłamaniowe. Które wybrać dla swojego biznesu?

Tajwan chce chronić najważniejsze technologie. Jakie?

Materiały z Oh My H@ck 2023

Pilne łatki dla Jira, Confluence, Bitbucket. Krytyczny wpływ na bezpieczeństwo

Polski producent sam psuł swoje pociągi. „Służby specjalne wiedziały o tym od dawna”

Metoda „na wnuczka”. Oszuści wpadli na gorącym uczynku

Cyberprzestępcy wykorzystują quizy w Google Forms do rozprzestrzeniania spamu

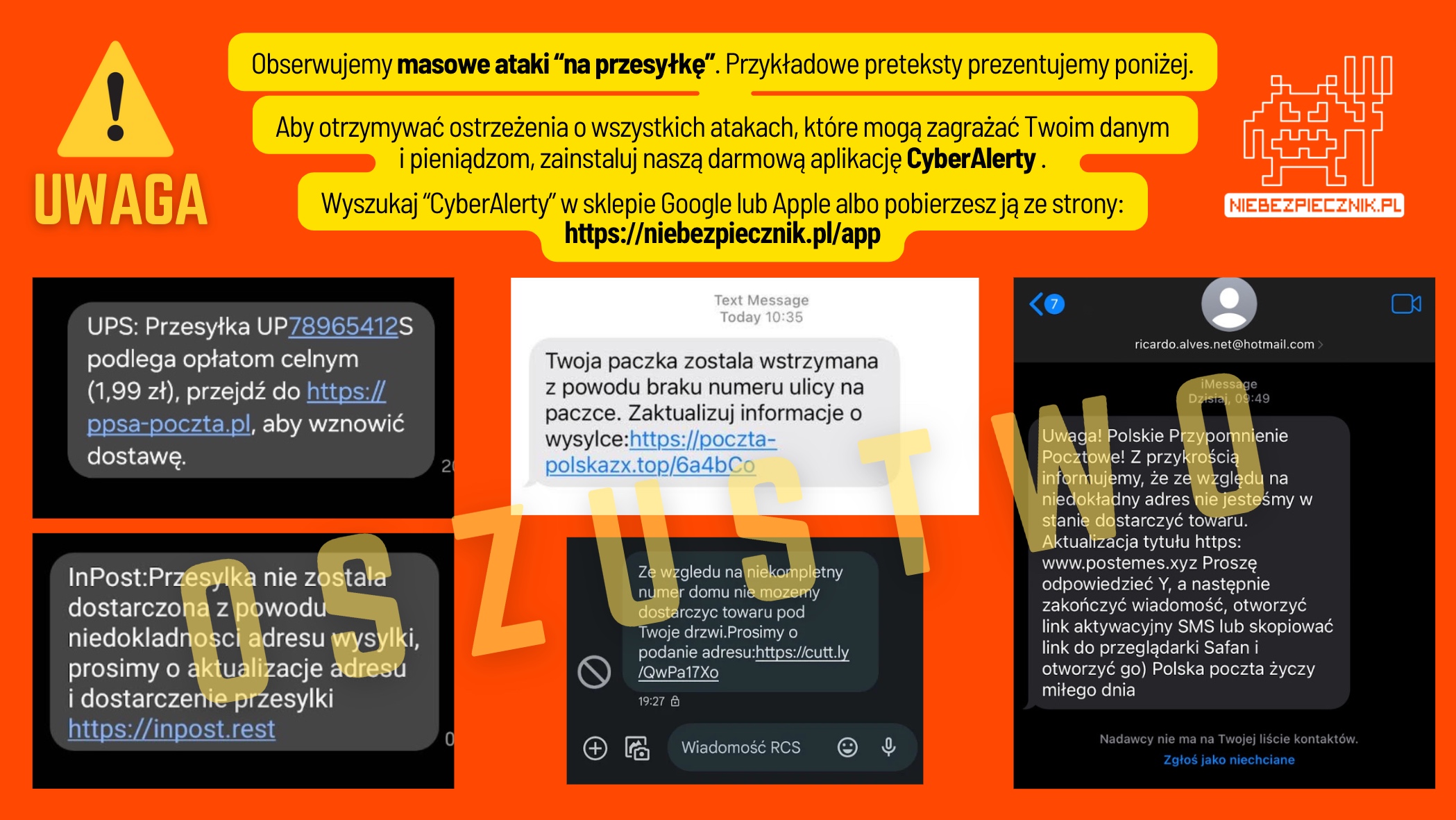

⚠️ Uwaga na wiadomości o “wstrzymanej paczce”