6 kroków do ochrony zdjęć i filmów w telefonie - nie daj im przepaść w przypadku zgubienia, uszkodzenia lub kradzieży urządzenia

Niemcy: tysiące serwerów podatnych na ataki

Scam i reklamy polityczne. Google podaje liczby

Digitalizacja dokumentów i wybór odpowiednich narzędzi w małej firmie

Poważna, „nienaprawialna” luka w zabezpieczeniach komputerów i tabletów! Pozwala wykraść nasze kryptowaluty

Uwaga. Oszuści podszywają się pod Centralne Biuro Zwalczania Cyberprzestępczości

Artemis. Jak CERT Polska wykrył 200 tys. podatności w 15 miesięcy?

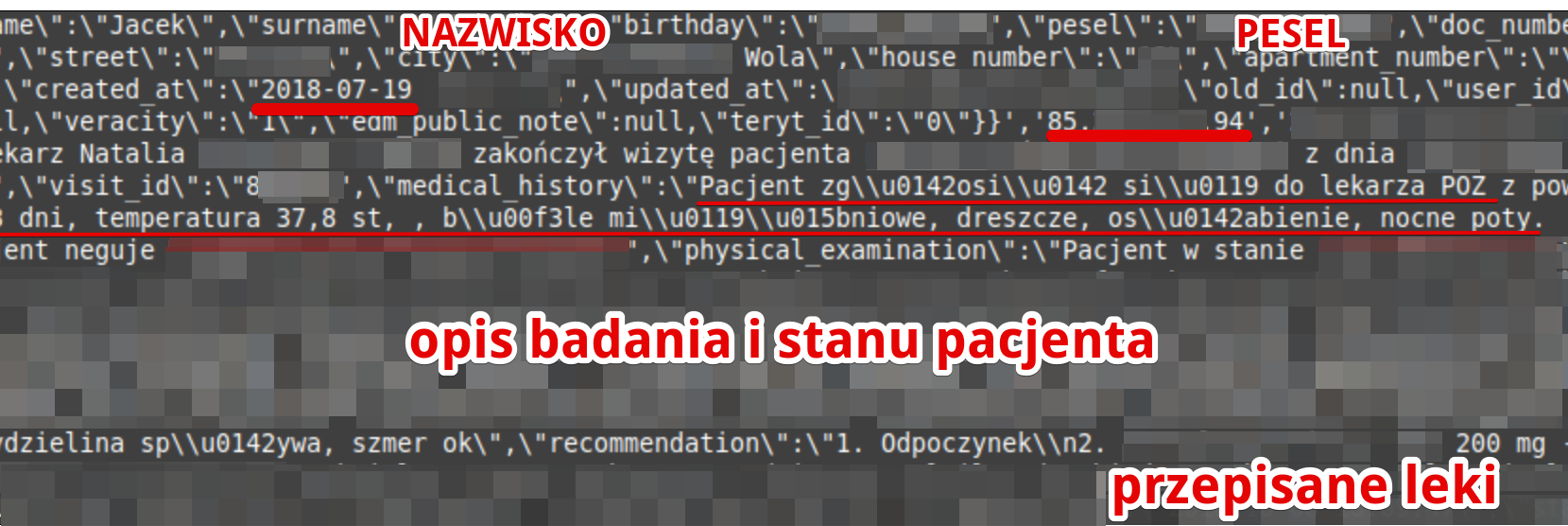

Co faktycznie jest w wykradzionej bazie pacjentów kliniki z Wrocławia?

Auta podatne na cyberataki. Część modeli zniknie

Incydent u dostawcy oprogramowania. Wyciekły dane pacjentów