Wzrost ataków socjotechnicznych: Mity, fakty i wskazówki dla firm

Jak zeskanować dokumenty, aby były czytelne

Polska silnym graczem w cyberbezpieczeństwie? Potrzebne większe otwarcie na polskie firmy

Wzrost zagrożeń ransomware na wolności – podsumowanie testów w maju 2024

Wykonanie złośliwego kodu w TPM na procesorach INTEL. Nowa luka w zabezpieczeniach UEFI

Dziecko w sieci. Jak dbać o cyfrowe wychowanie najmłodszych?

RK145 - Pogaduchy do cyberpoduchy! | Rozmowa Kontrolowana

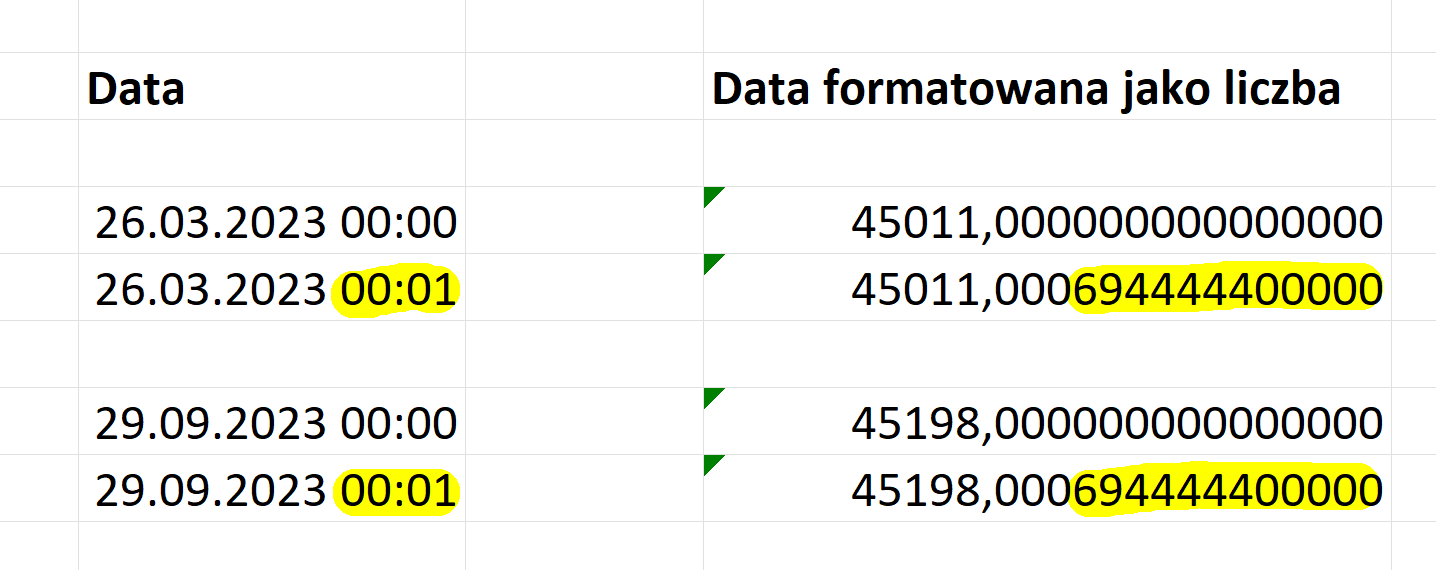

Analiza danych w języku R – odcinek 5

CYBERSEC 2024 – czego się dowiedzieliśmy?

Co to jest doxing (doxxing)? Na czym polega? Jak się bronić?