Jak naprawić błąd połączenia z bazą danych WordPressa?

Uwaga! Grupa ransomware Play atakuje serwery ESXi

Jak wygląda kontrola bezpieczeństwa na lotnisku?

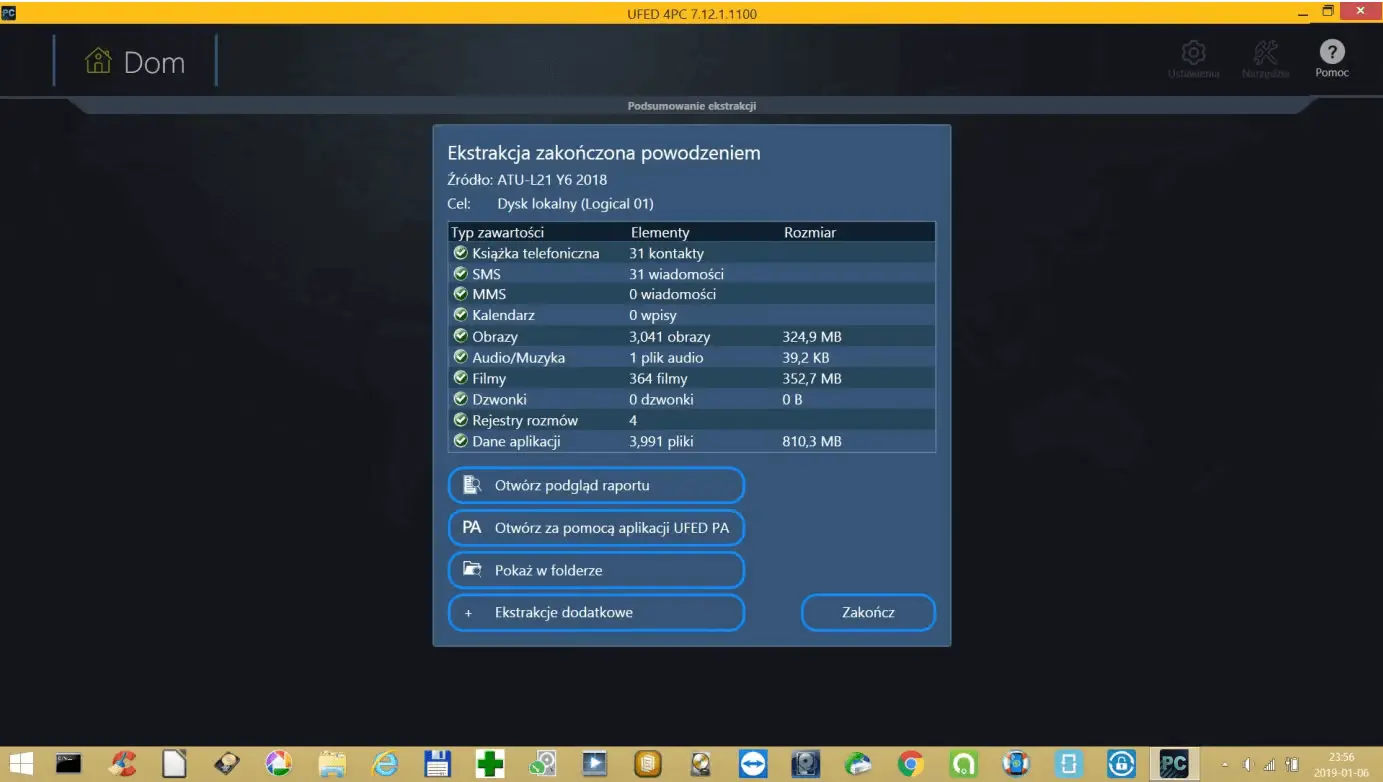

Cellebrite. Sprawdzamy, co potrafi ulubione narzędzie służb i symbol inwigilacji XXI wieku

Izraelskie oprogramowanie Cellebrite pozwoliło na dostęp do telefonu zamachowca na Donalda Trumpa

Polskie przepisy o odciskach palców w dowodach osobistych do korekty

Złośliwe oprogramowanie SocGholish wykorzystuje projekt BOINC do przeprowadzania cyberataków

Awaria CrowdStrike: większość urządzeń już działa. Co robić po awarii?

Oracle łata! 24 krytyczne poprawki

RK147 - Pogaduchy do cyberpoduchy! | Rozmowa Kontrolowana