Komenda Główna Policji i Cisco podpisali porozumienie. W jakiej sprawie?

Konkurs Action na Facebooku? Uważaj, to może być próba wyłudzenia danych

Velvet Ant – nowy atak na Cisco!

Szkolenia Adama za darmo dla pracowników w twojej organizacji – bez żadnych kruczków

Używam Raspberry Pi 5 zamiast domowego komputera. Oto jak sprawdza się w codziennej pracy

Sektor MŚP – raj dla hakerów? Co ósma firma nie zabezpiecza danych

Światowy gigant zapłacił 75 mln dolarów okupu, aby odzyskać dane

Ataki na instancje baz danych PostgreSQL. Jak się zabezpieczyć?

Czym jest pakiet WORD?

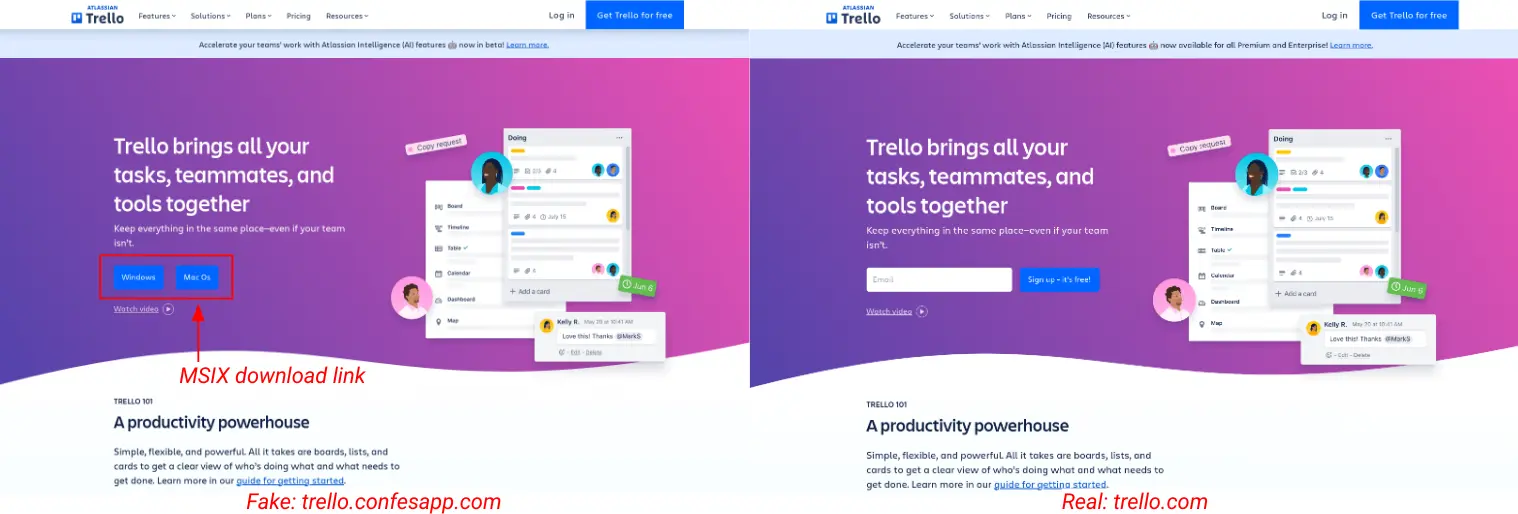

Idealne odwzorowanie strony internetowej? To oszustwo! Podszywanie się pod znane marki przez cały czas jest poważnym zagrożeniem