Możliwe uzyskanie dostępu do konta root w systemach Linux. Nowa luka w Red Hat NetworkManager. Łatajcie!

Co ile wymiana komputera w firmie?

Uwaga na Splunka w wersji Enterprise

Rząd przyjął Krajowy Plan Działań na rzecz cyfrowej transformacji Polski do 2030 roku

Jak zweryfikować firmę z UK?

Fortinet FortiGuard Labs analizuje aktywność w darknecie ukierunkowaną na wybory prezydenckie w Stanach Zjednoczonych w 2024 r.

Kopie zapasowe filarem ochrony danych – Ekspert Kingston zwraca uwagę o czym warto pamiętać planując strategię backupu?

Już nie tylko telefony i komputery – Eksperci Palo Alto Networks ostrzegają o kolejnych urządzeniach domowych na liście cyberprzestępców

Jacek Krywko: przez cały czas istnieją ludzie, którym zależy na treściach dobrej jakości

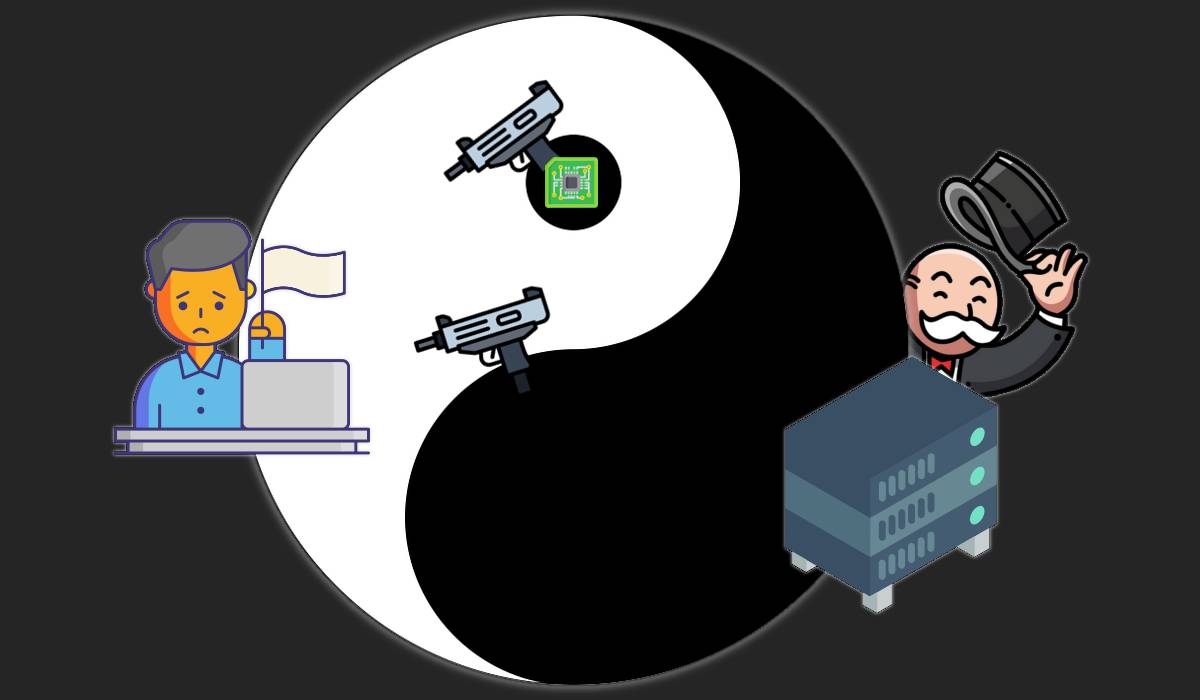

Trusted computing i cyfrowe kajdany