Powstał protokół CXP do bezpiecznego przenoszenia danych pomiędzy menadżerami haseł

Cyberportret polskiego biznesu

W czym pomoże asystent głosowy w banku?

Państwowe cyberataki w natarciu, celem polityczni wrogowie Partii

RK 154 - IT Security specialist, Marcin Ratajczyk | Rozmowa Kontrolowana

Zdalna obsługa komputera telefonem jest prosta jak drut. Tłumaczę, jak to zrobić

Złośliwy kod w module Lottie-Player

Jak poznać, iż telefon ma wirusa?

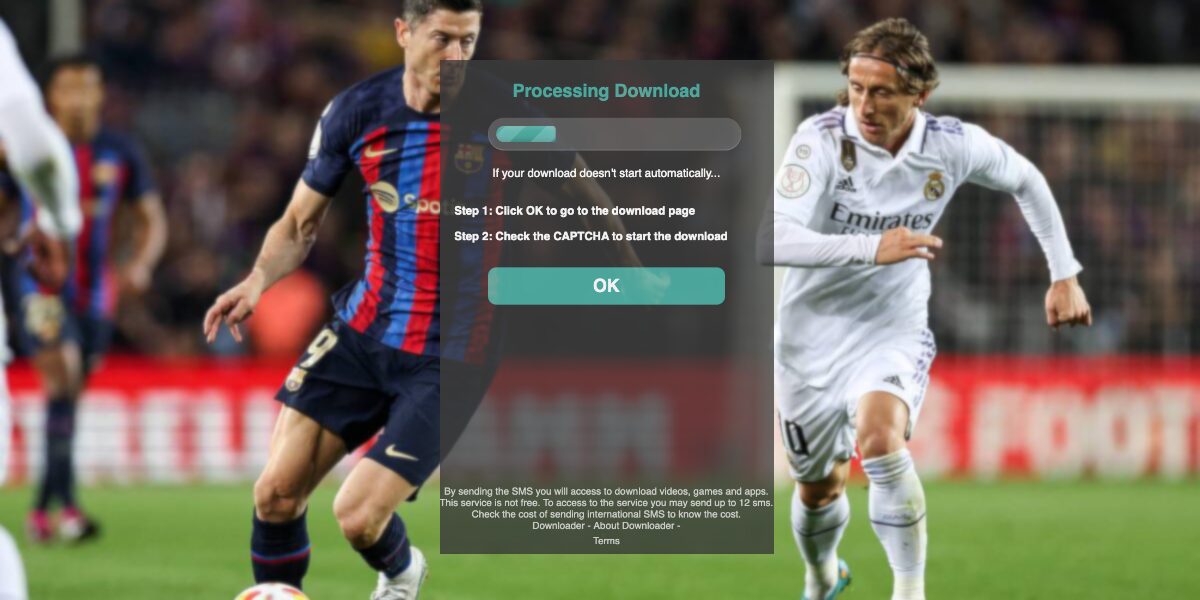

Pirackie streamy i SMS-y do Rwandy

Jakie są główne funkcje programu magazynowego?