Lenovo wprowadza ThinkShield Firmware Assurance

Samsung Electronics zwiększa skalę programu nagród za bezpieczeństwo urządzeń mobilnych

Living off the VPN, czyli jak atakujący omijają zabezpieczenia VPN, aby dostać się do środka firm

Jakie zagrożenia wiążą się z korzystaniem z urządzeń IoT?

Co trzeci pracownik nie wie, komu w firmie zgłosić cyberatak

Polskie firmy IT potrzebują wsparcia, na koniec września firmy świadczące usługi związane z oprogramowaniem i doradztwem w zakresie informatyki, miały zaległe zobowiązania na 320 mln zł

Jak chronić pliki konfiguracyjne Git przed zagrożeniami?

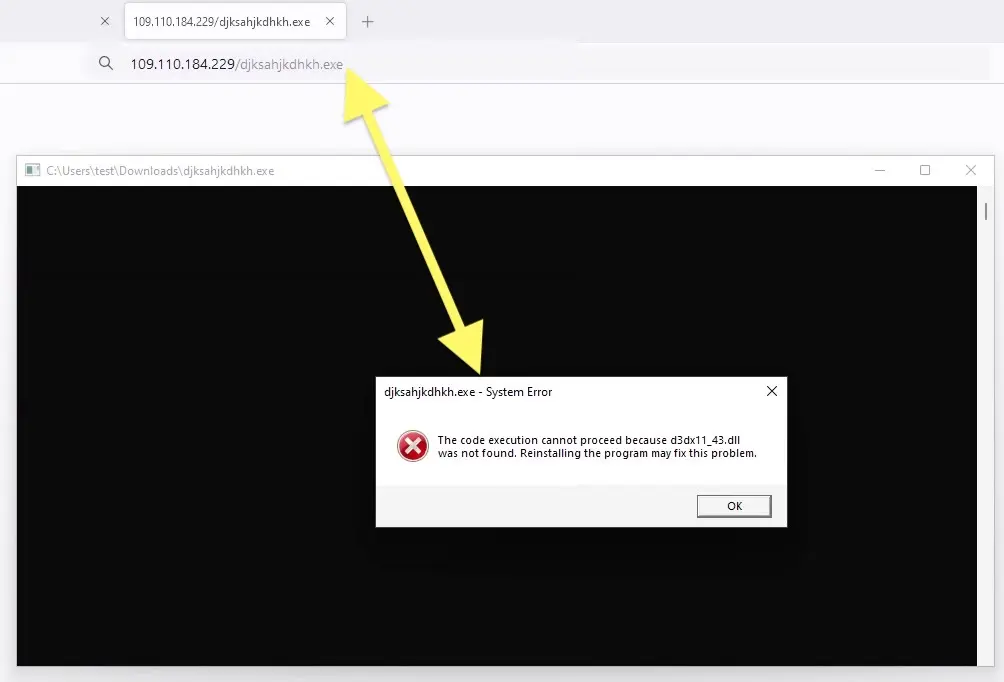

Jak używamy narzędzia OCR (konwersja obrazu na tekst) do preselekcji próbek malware w testach bezpieczeństwa?

Zero-day w Palo Alto! Nie pierwszy w tym roku

Północnokoreańscy hakerzy udają rekruterów. Podczas fałszywych rozmów o pracę instalują złośliwe oprogramowanie