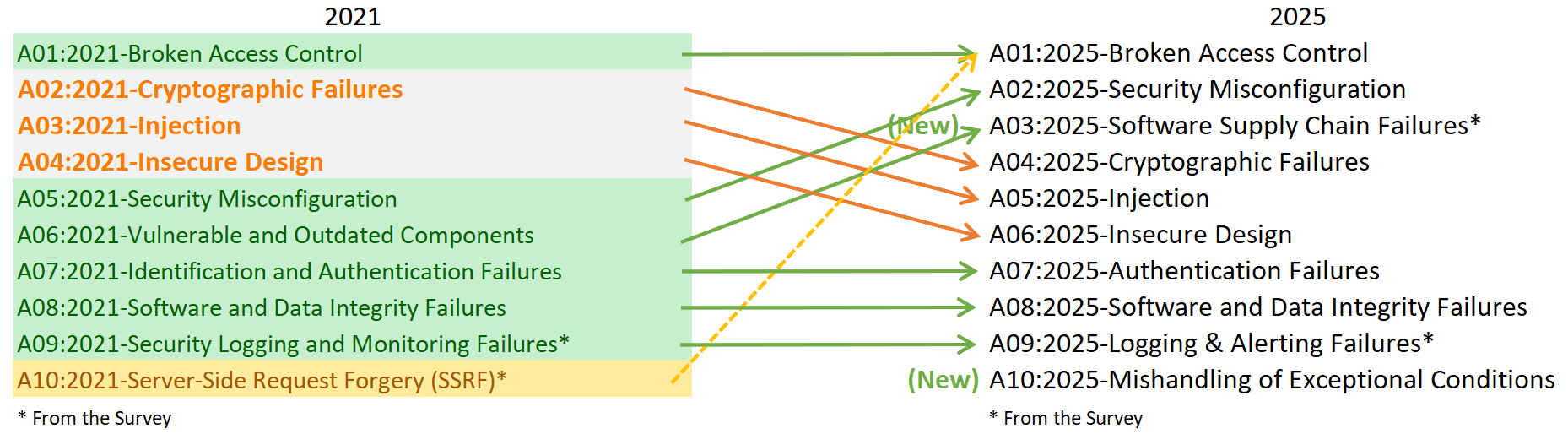

Badacze wykryli nowego „killera” programów zabezpieczających, który jest rozprzestrzeniany głównie w Brazylii, ale także w kilku europejskich krajach, byłych krajach Związku Radzieckiego i w Azji Mniejszej. Dosyć zaawansowane narzędzie, stworzone przez cyberprzestępców, używane jest od co najmniej października 2024 w atakach na różne cele. Służyło do wyłączania procesów antywirusowych (AV Killer) wykorzystując legalny sterownik „ThrottleStop.sys” systemu stworzonego przez TechPowerUp. Sterownik jest dostarczany wraz ze złośliwym narzędziem w ramach techniki Bring Your Own Vulnerable Driver.

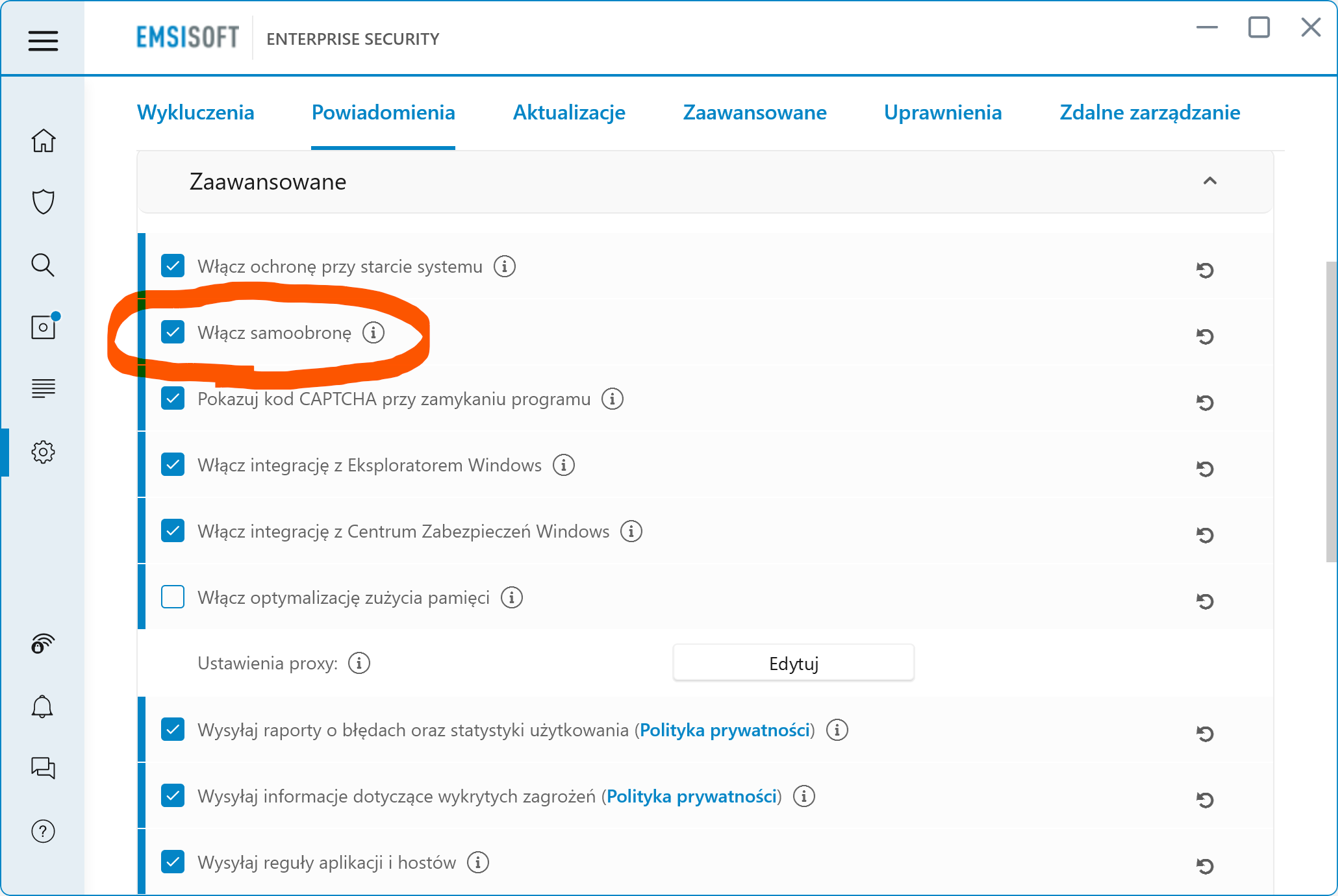

Wiele rozwiązań AV posiada mechanizmy tak zwanej „samoobrony” – jako przykład poniżej dla systemu Emsisoft:

Zapobiega to zmianie lub usunięciu plików aplikacji ze systemu, procesów z pamięci i wpisów z rejestru systemowego.

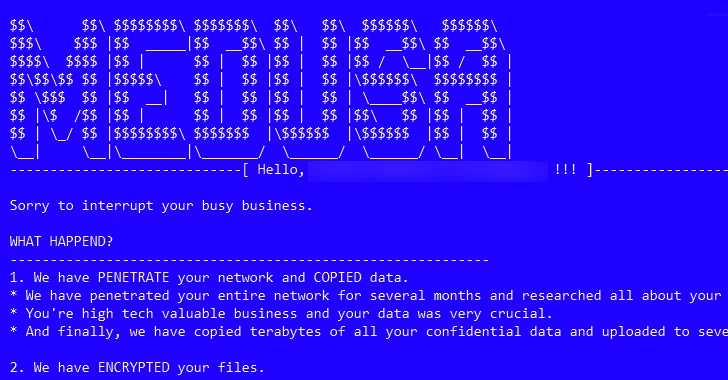

W przeanalizowanym przypadku przez badaczy z Kaspersky zaatakowana firma straciła dostęp do swoich systemów IT z powodu niewystarczających zabezpieczeń. Atakujący uzyskali dostęp do serwera SMTP zlokalizowanego w Belgii dzięki protokołu RDP – logowanie do konta admina nie posiadało skonfigurowanych dostatecznych zabezpieczeń. W efekcie, mając w systemie wysokie uprawnienia, przestępcy uruchomili Mimikatz, następnie uzyskali dane logowania innych użytkowników do pozostałych systemów i rozpoczęli rozprzestrzenianie szyfrowania na pozostałe komputery: wyłączając rozwiązanie antywirusowe na kilku urządzeniach i serwerach w sieci firmy udało im się uruchomić ransomware MedusaLocker (zob. przykłady oraz źródło screenu):

Badacze podają, iż cyberprzestępcy tworzyli konta użytkowników o różnych nazwach dla wszystkich systemu. W tym celu dodawali numer na końcu nazwy każdego nowego użytkownika (np. User1, User2 i tak dalej, aż do UserN). Jednak hasło wszystkich utworzonych użytkowników było takie samo.

Dalej, mając dostęp do serwera i uprawnień admina, umieścili w lokalizacji „C:\Users\Administrator\Music” zestaw szkodliwych plików, w tym AV Killer. Później te pliki były wraz z ransomware przesłane do innych systemów, ale już do folderu „C:\Users\UserN\Pictures”. Początkowo Windows Defender blokował szyfrator na niektórych urządzeniach zaraz po jego zapisaniu w docelowej lokalizacji, jednak zabezpieczenie antywirusowe zostało w końcu wyłączone.

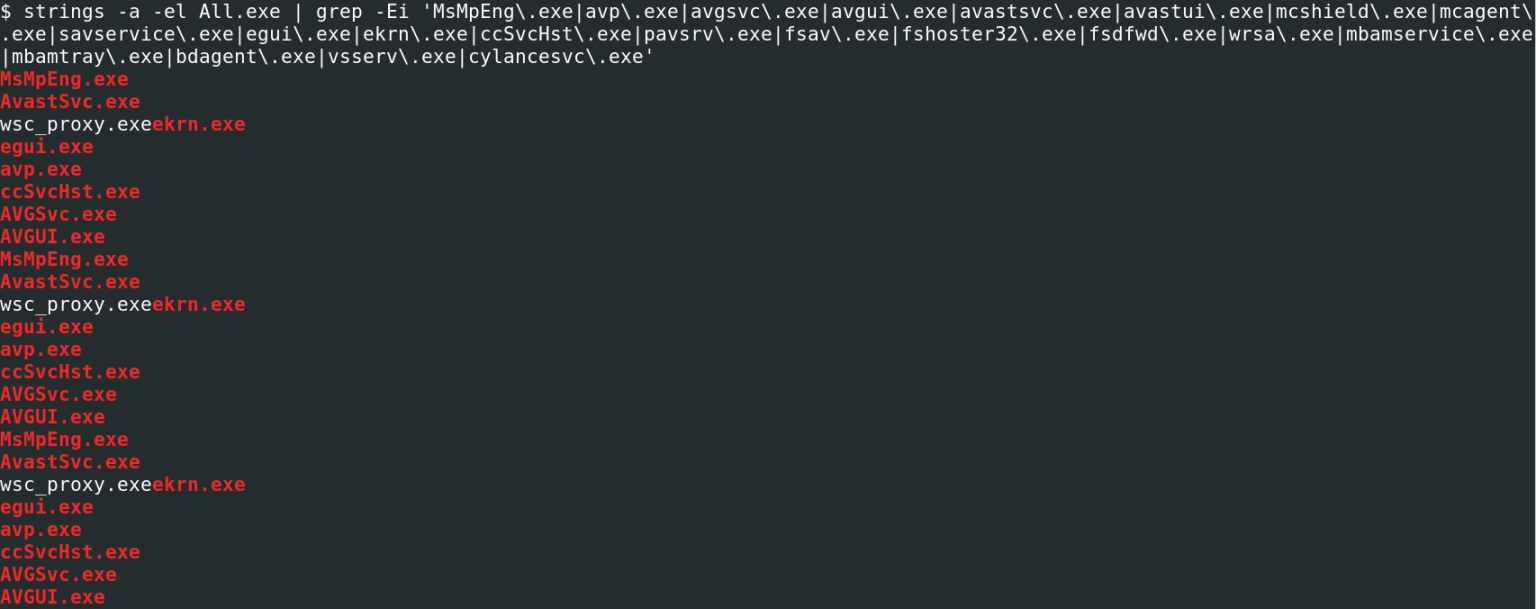

Przeanalizowane zagrożenie AV Killer pozwoliło wyodrębnić pewne słowa najważniejsze z kodu malware, które atakowało procesy konkretnych programów antywirusowych: Avast, AVG, Bitdefender, CrowdStrike, Eset, Kaspersky, McAfee, Microsoft, Quick Heal, Symantec, Panda, SentinelOne i Sophos. Trzeba raz jeszcze dodać, iż większość renomowanych rozwiązań posiada zabezpieczenia w postaci przeciwdziałania ubijania własnych procesów, plików, wpisów w rejestrze, pomimo uprawnień administratora. Systemowy Microsoft Defender, w zależności od konfiguracji stacji roboczych, może automatycznie się uruchamiać, jeżeli usługa Defendera wykryje, iż inne oprogramowanie antywirusowego zostanie wyłączone. Stąd alarm podniesiony przez Microsoft Defender i jego wyłączenie przez AV Killer.

Atak ten podkreśla znaczenie stosowania wielopozowej ochrony. Chociaż zaatakowana firma korzystała z rozwiązania antywirusowego (nie ujawniono jakiego, a Microsoft Defender może uruchamiać się automatycznie, jeżeli inne oprogramowanie przestanie działać), to skutków ataku można było uniknąć, wdrażając PODSTAWOWE środki bezpieczeństwa w postaci silnych haseł, wieloskładnikowego uwierzytelnienia i oczywiście blokowania dostępu do usług RDP z publicznych adresów IP.

Aby ograniczyć ryzyko wystąpienia podobnych incydentów, ogólnie zaleca się:

- Stosowanie listy dozwolonych aplikacji do uruchomienia z określonych lokalizacji i przestrzeganie zasady minimalnych uprawnień dla użytkowników.

- Segmentację i izolację sieci w celu ograniczania ataków bocznych (side-channel).

- Implementację MFA (uwierzytelnianie wieloskładnikowe) dla RDP i innych usług.

- Regularne zarządzanie poprawkami i automatyczne wyszukiwanie luk w zabezpieczeniach.

- Stosowanie IDS, IPS, EDR.

- Okresową ocenę bezpieczeństwa i testy penetracyjne.