Można powiedzieć, iż od sierpniowej edycji Advanced In-The-Wild Malware Test 2025 cyberprzestrzeń nie zwolniła choćby na moment. Krajobraz zagrożeń zmienia się szybko, a cyberprzestępcy udoskonalają swoje techniki w tempie, które wymuszają ciągłą gotowość zarówno na producentach zabezpieczeń, jak i na laboratoriach testujących ich skuteczność.

W odpowiedzi na te realia już poprzednio rozbudowaliśmy metodologię oraz sposób przekazywania wyników. W dużym skrócie – dostawcy testowanych rozwiązań otrzymują od nas bardziej szczegółowy i przejrzysty obraz tego, co naprawdę dzieje się podczas ataku w systemie w formie wzbogaconych logów z pełnym kontekstem działań zainfekowanego systemu.

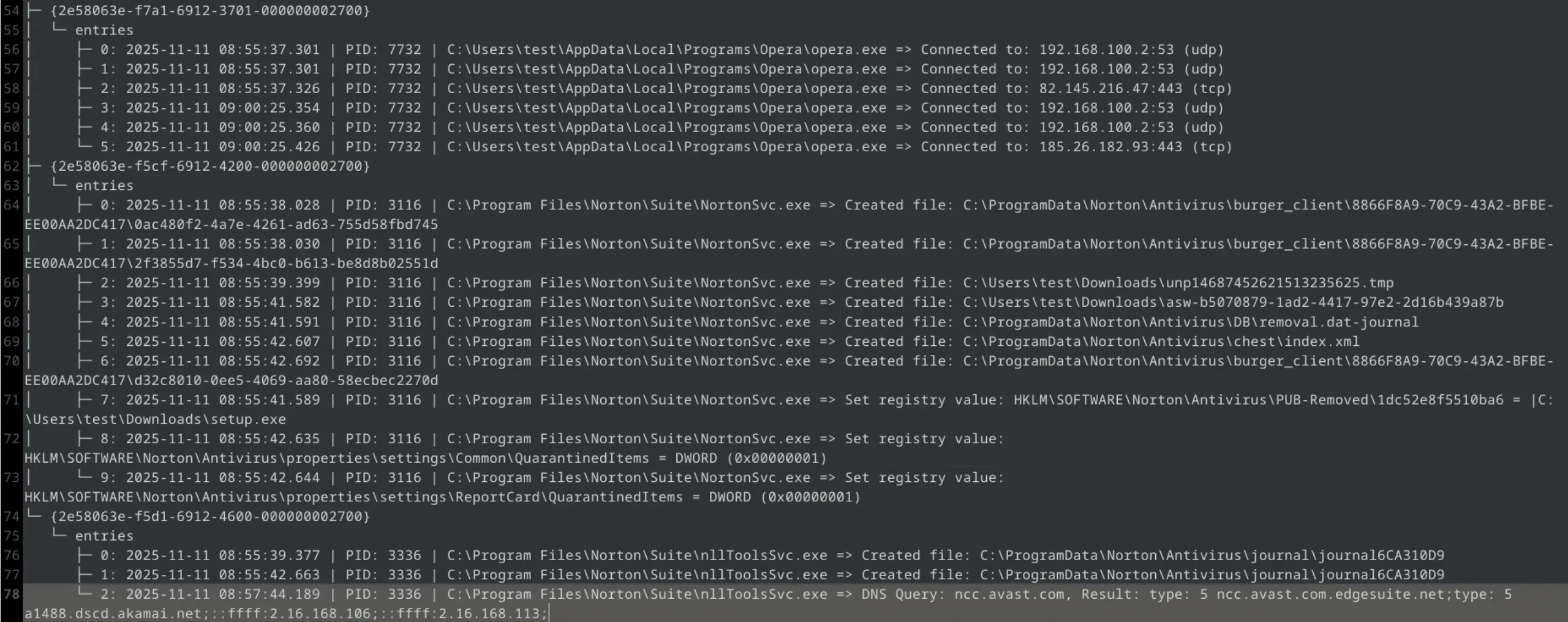

W praktyce oznacza to możliwość prześledzenia całej historii incydentu: od zależności między procesami, przez operacje na plikach i rejestrze, wykonane polecenia, połączenia sieciowe i aktywność serwerów Command and Control aż po najmniejsze sygnały, które mogłyby wcześniej umknąć uwadze. Taka transparentność pozwala producentom szybciej reagować, skuteczniej rozwijać swoje technologie i wychwytywać niedoskonałości zanim wykorzystają je cyberprzestępcy.

Rozszerzone logowanie akcji w Windows dla malware i dla programów bezpieczeństwa

Wprowadzone rozszerzone logowanie akcji w Windows dla malware i dla programów bezpieczeństwa umożliwia szczegółowe śledzenie pełnej ścieżki uruchomienia i tutaj możemy wyróżnić:

- inicjalizacja procesu,

- operacje na plikach,

- operacje na rejestrze,

- operacje na modułach DLL,

- komunikacja sieciowa,

- całościowe zachowanie w czasie rzeczywistym.

Dzięki temu możemy precyzyjnie odróżnić aktywność złośliwą od reakcji obronnych oraz uchwycić niuanse, które wcześniej pozostawały niewidoczne w tradycyjnych logach.

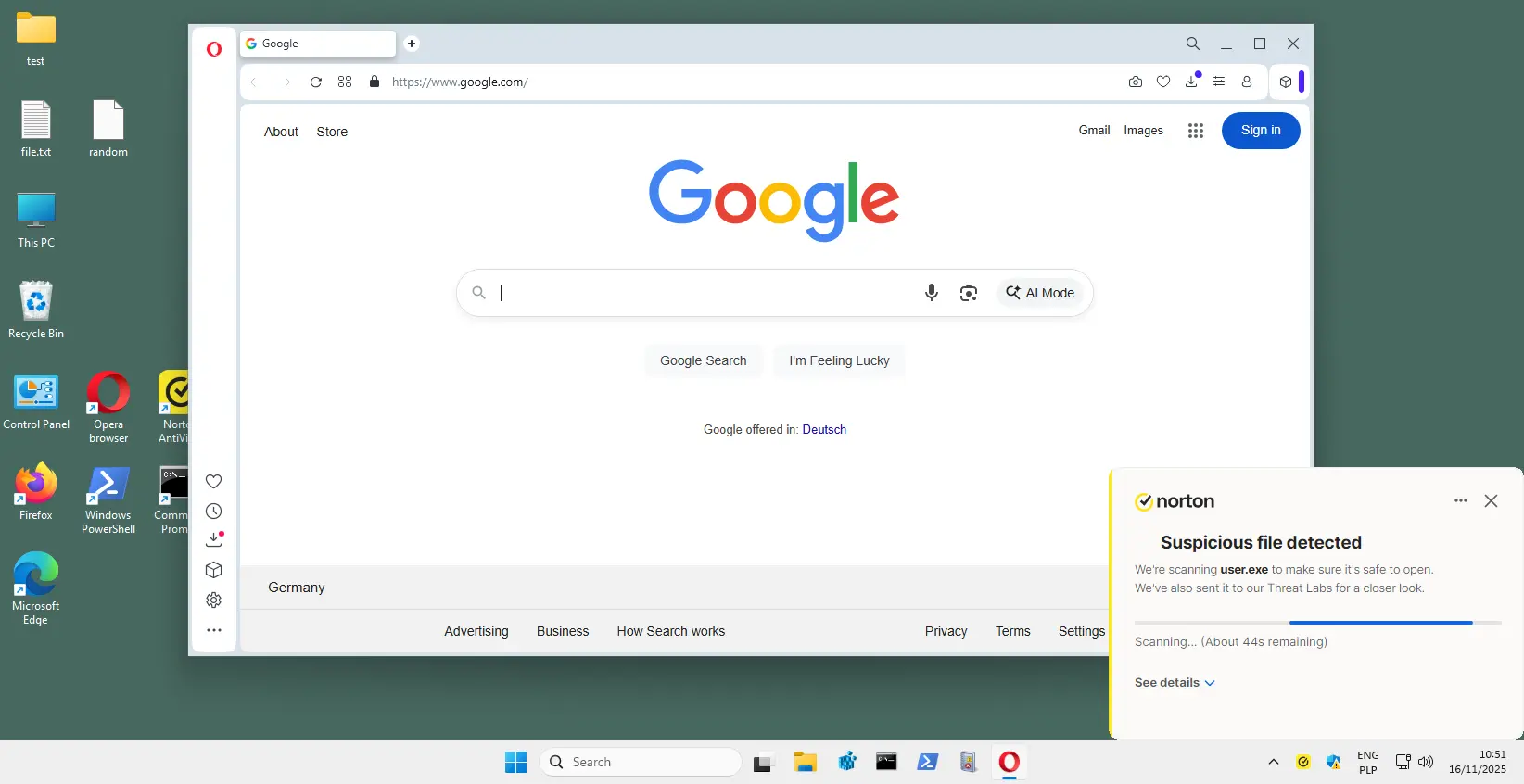

Poniżej na zrzucie pokazujemy przykładowe zachowanie Norton Antivirus, który w momencie wykrycia nieznanego pliku inicjuje jego przesłanie do Threat Labs, następnie otrzymuje wynik analizy i automatycznie przenosi zagrożenie do kwarantanny.

Nasze logi są generowane przez Sysmon i uzupełniane o graficzne zrzuty ekranu przetwarzane narzędziem do OCR (Tesseract). Pozwalają wiernie odtworzyć wszystko krok po kroku. Dzięki temu producenci otrzymują nie tylko surowe dane telemetryczne, ale również pełen obraz przebiegu zdarzenia, który ułatwia diagnozowanie zachowania ich produktów w realnych warunkach:

A poniżej prezentujemy powiązane z powyższymi logami zdarzenie w formie graficznej. Dzięki wykorzystaniu API hyperwizora wykonujemy precyzyjne zrzuty ekranu w momencie detekcji, co pozwala uchwycić pełny przebieg reakcji produktu bezpieczeństwa. W tym przypadku jeszcze nieznany plik „user.exe” zostaje automatycznie przesłany do Threat Labs Norton, po czym na podstawie zwróconej odpowiedzi klasyfikowany jest jako zagrożenie i przenoszony do kwarantanny.

Ogólnie rzecz biorąc bacznie przyglądamy się również nadchodzącym wymaganiom ekosystemu Windows. Prace Microsoftu nad nową platformą AV-EDR w ramach Windows Resiliency Initiative wciąż postępują, dlatego monitorujemy je na bieżąco i będziemy dostosowywać naszą infrastrukturę testową, gdy tylko zaczną realnie wpływać na praktykę testowania i integrację rozwiązań producentów.

Zmiany w teście od listopada 2025

Nowość: Rozpoczęliśmy proces migracji środowiska testowego Windows 11 do najnowszej wersji 25H2 Pro. Większość rozwiązań bezpieczeństwa zostanie stopniowo przeniesiona na tę wersję systemu. Część produktów wciąż pracuje na wcześniejszych buildach Windows i dopiero od stycznia 2026 r. zostanie w pełni objęta migracją. Aby wdrożenie było stabilne konieczne jest dopracowanie narzędzi oraz mechanizmów automatyzacji współpracujących z poszczególnymi produktami, dlatego proces nie został przeprowadzony jednocześnie dla wszystkich rozwiązań.

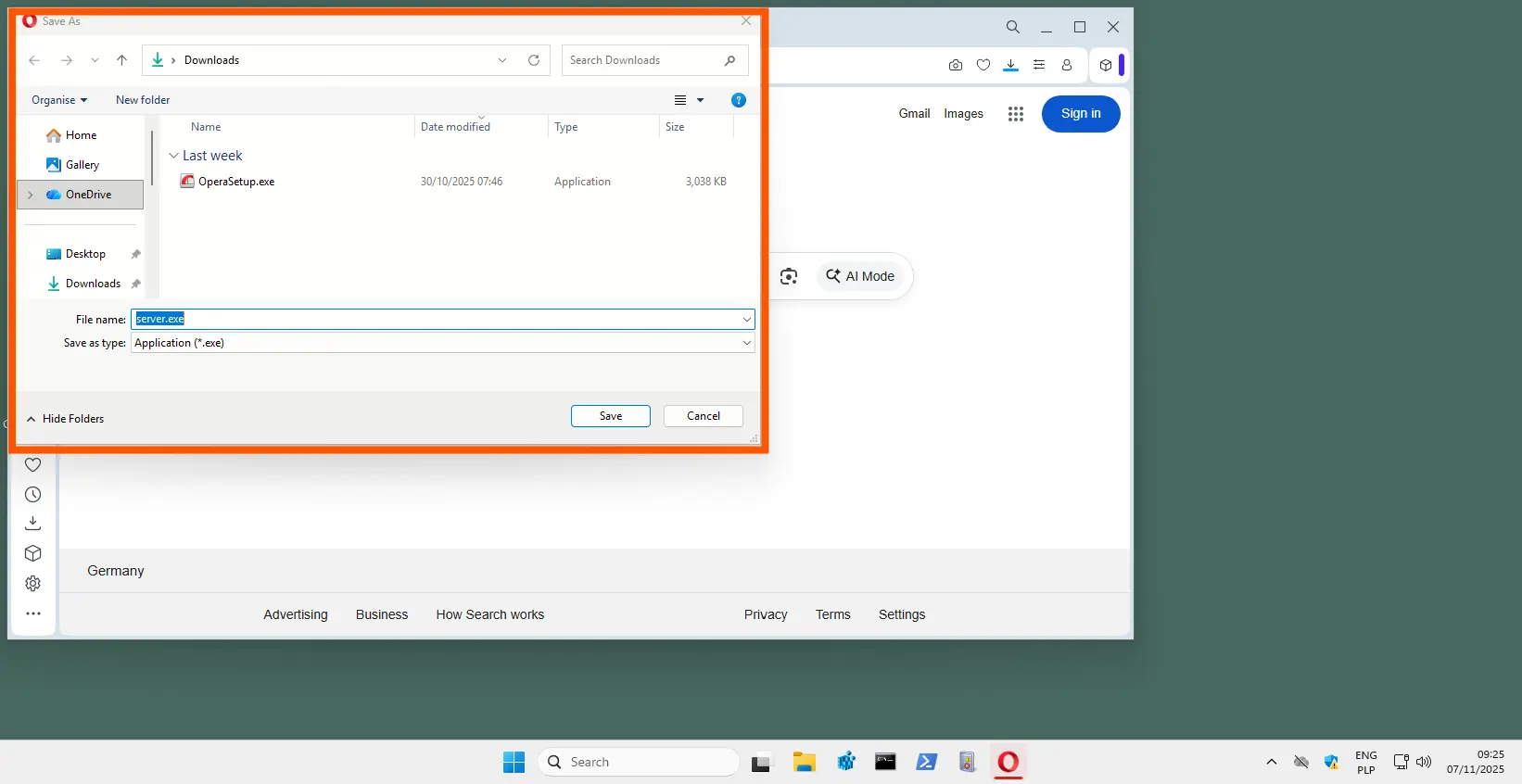

Nowość: Po konsultacjach z kilkoma producentami podjęliśmy decyzję o zmianie przeglądarki używanej w testach. Firefox został zastąpiony Operą opartą na silniku Chromium. Opera zapewnia pełną zgodność z nowoczesnymi technologiami webowymi, a jednocześnie (w przeciwieństwie do innych przeglądarek opartych na Chromium) przez cały czas wykorzystuje systemowe okno zapisu pliku („Zapisz jako”). To kluczowa cecha umożliwiająca nam całkowicie zautomatyzowane, bezinwazyjne pobieranie próbek w środowisku Windows.

W odróżnieniu od Google Chrome, Microsoft Edge czy Brave, które integrują własne menedżery pobierania w interfejsie HTML, Opera zachowuje natywny dialog systemu Windows. Dzięki temu proces automatyzacji pobierania działa stabilnie i przewidywalnie, bez konieczności stosowania dodatkowych obejść.

Zmiana przeglądarki na Operę nie wpływa na jakość analiz ani skuteczność automatyzacji. Opera korzysta z tego samego silnika Chromium co Chrome, Edge czy Brave, zachowując pełną kompatybilność z rozszerzeniami producentów zabezpieczeń, a jednocześnie umożliwia precyzyjne sterowanie procesem pobierania malware do środowiska testowego.

Co nowego dla LOLBins i TTP (listopad 2025)?

W przypadku LOLBins najważniejsze jest, aby nie traktować ich jako katalogu potencjalnych narzędzi systemowych do atakowania „na zapas”. W naszych testach uwzględniamy wyłącznie te binaria i techniki, które zostały jednoznacznie potwierdzone w najnowszych kampaniach in-the-wild i opisane w raportach technicznych różnych badaczy. Dopiero na tej podstawie rozszerzamy zakres monitorowanych procesów i TTP. Takie podejście pozwala nam utrzymać metodologię w zgodzie z realnymi trendami ataków i zapewnia, iż testowane rozwiązania mierzą się z faktycznymi zagrożeniami, a nie teoretycznymi scenariuszami.

W listopadowej edycji mamy do obserwowania zarówno procesy powiązane z technikami LOLBins, jak i o najważniejsze obszary rejestru Windows zmieniane przez malware w realnych kampaniach. Monitorujemy w tej chwili ponad 70 potwierdzonych binarek wykorzystywanych w technikach living-off-the-land: od klasycznych narzędzi administracyjnych i hostów skryptowych, po procesy chmurowe, moduły transferu danych oraz komponenty systemowe, które w ostatnich miesiącach pojawiały się w analizach technicznych badaczy.

Kategorie monitorowanych procesów (ponad 70 LOLBins):

- Aplikacje użytkowe + sync + dev

- Przeglądarki i komponenty WebView

- Interpretery i hosty skryptowe

- Windows Update + Windows Sandbox

- Narzędzia administracyjne

- Moduły transferu danych (download + exfil)

- Proxy i tunelowanie

- Loadery DLL oraz COM

- Procesy systemowe i hosty usług

- Narzędzia sieciowe (recon)

- Wpisy podejrzane + custom reguły

Równolegle śledzimy ponad 70 krytycznych kluczy rejestru związanych z utrwalaniem (Run, RunOnce, IFEO, AppInit_DLLs, Winlogon), zmianami konfiguracji usług i zapory, manipulacją powłoką oraz klasami plików, ustawieniami sieciowymi i certyfikatami oraz fingerprintingiem środowiska. Tak szeroki monitoring pozwala precyzyjnie odróżniać zachowania użytkowe od działań typowych dla współczesnych kampanii in-the-wild i zapewnia pełny kontekst analityczny niezbędny do oceny reakcji produktów bezpieczeństwa na rzeczywiste zagrożenia.

Aktualizacje systemu i środowiska testowego

Wszystkie komponenty webowe, w tym przeglądarki i ich moduły, pracują na najnowszych na bieżąco aktualizowanych wersjach. Dzięki temu środowisko testowe odzwierciedla rzeczywiste warunki użytkowania. W tej edycji zastąpiliśmy również Firefoksa przeglądarką Opera opartą na silniku Chromium.

Wyniki testów z listopada 2025

Podczas tej edycji wszystkie badane produkty działały w pełni funkcjonalnych konfiguracjach, z aktywnym dostępem do internetu oraz ze wszystkimi modułami odpowiedzialnymi za analizę i weryfikację pobieranych plików. Dzięki temu ocena odzwierciedla sposób, w jaki rozwiązania bezpieczeństwa działają w normalnym, codziennym scenariuszu użytkownika.

Producenci stosują różne strategie obrony: część blokuje pobierany plik już na poziomie przeglądarki do czasu zakończenia analizy reputacyjnej, inne monitorują rzadko spotykane pliki i podejmują decyzję dopiero po wykryciu sygnałów świadczących o złośliwej aktywności (komunikacja z serwerem C&C, zmiany w rejestrze systemowym, tworzenie plików w katalogach tymczasowych).

Seria testów Advanced In-The-Wild Malware Test prezentuje faktyczną detekcję zagrożeń pobieranych z Internetu. Warto jednak pamiętać, iż skuteczność może wyglądać inaczej, gdy malware trafia do systemu innymi drogami, np. przez wiadomości e-mail, komunikatory, urządzenia przenośne czy zasoby sieciowe.

Każdy przypadek, w którym produkt nie zablokował zagrożenia, został szczegółowo opisany i przekazany producentowi w indywidualnym raporcie.

Testowane rozwiązania w listopadzie 2025

W edycji listopadowej Advanced In-The-Wild Malware Test przetestowaliśmy kilkanaście rozwiązań ochronnych dla systemu Windows, zarówno produkty konsumenckie, jak i biznesowe, reprezentujące różne podejścia do analizy zagrożeń: od tradycyjnych antywirusów z silnikiem sygnaturowym po zintegrowane platformy EDR-XDR z analizą behawioralną i chmurową.

Konfiguracja środowiska - podstawowe informacje

Jakich ustawień używamy?

Podczas testów uruchamiamy wszystkie dostępne moduły odpowiedzialne za ochronę, w tym:

- skanowanie w czasie rzeczywistym,

- mechanizmy reputacyjne i analitykę w chmurze,

- kontrolę ruchu sieciowego,

- analizę behawioralną,

- moduły EDR-XDR,

- jeśli to możliwe dedykowane rozszerzenie ochronne do przeglądarki, które odgrywa kluczową rolę w blokowaniu zagrożeń pochodzących z Internetu.

Próbki typu PUP/PUA

Choć w testach nie wykorzystujemy próbek typu PUP/PUA (czyli aplikacji potencjalnie niepożądanych, ale niekoniecznie złośliwych), rekomendujemy włączenie ochrony także przed tego rodzaju oprogramowaniem. Funkcja ta pozwala blokować aplikacje ingerujące w działanie systemu lub przeglądarki, choćby jeżeli nie są traktowane jako klasyczne malware. We wszystkich testowanych produktach zawsze aktywujemy opcję ochrony przed PUP/PUA.

Transparentność

Domyślne ustawienia większości rozwiązań są solidne, jednak nie zawsze zapewniają maksymalny poziom ochrony. Dlatego informujemy o każdej zmianie konfiguracji produktu, zarówno tych zwiększających poziom zabezpieczeń, jak i tych wynikających bezpośrednio z zaleceń producentów. Warto zaznaczyć, iż część narzędzi nie udostępnia dodatkowych opcji, więc nie zawsze istnieje potrzeba lub możliwość modyfikacji ustawień.

Reakcja na incydenty i logowanie zdarzeń

Każdy produkt konfigurujemy tak, aby jeżeli tylko pozwalają na to jego możliwości automatycznie reagował na zagrożenia: blokował podejrzane działanie, usuwał szkodliwe pliki lub przywracał zmodyfikowane elementy systemu. Wszystkie te operacje są szczegółowo rejestrowane i analizowane naszym dedykowanym oprogramowaniem, które pozwala korelować zdarzenia takie jak blokady plików, izolowanie procesów czy czyszczenie wpisów rejestru.

Rozwiązania klasy Enterprise

Emsisoft Enterprise Security + EDR

Default settings + automatic PUP repair + EDR + Rollback + browser protection

mks_vir Endpoint Security + EDR

Extended http/https scanning enabled + browser protection + EDR

ThreatDown Endpoint Protection + EDR

Default settings + browser protection + EDR

WatchGuard Endpoint Security

Default settings + browser protection

Rozwiązania dla konsumentów i małych firm

Avast Free Antivirus

Default settings + automatic PUP repair + browser protection

Bitdefender Total Security

Default settings + browser protection

Eset Smart Security

Default settings + browser protection

F-Secure Total

Default settings + browser protectionG Data Internet Security

Default settings + browser protection

Malwarebytes Premium

Default settings + browser protection

Microsoft Defender

Default settings (does not integrate with Firefox)

Norton Antivirus Plus

Default settings + browser protection

Trend Micro Internet Security

Default settings + browser protection

Webroot Antivirus

Default settings + browser protection

Testy listopadowe objęły 14 rozwiązań ochronnych przeznaczonych zarówno dla użytkowników domowych, jak i dla firm. Z naszych obserwacji wynika, że:

Skuteczność pre-execution nieznacznie wzrosła u wszystkich producentów. Wynika to przede wszystkim z dużego udziału zagrożeń pochodnych, bazujących na dobrze znanych rodzinach malware, które łatwiej zablokować jeszcze przed uruchomieniem.

W wynikach post-execution pojawiły się wyraźniejsze różnice. Część rozwiązań wciąż ma trudności z detekcją technik bardziej zaawansowanych, takich jak ataki in-memory, fileless czy living-off-the-cloud.

Remediation Time staje się ważnym z parametrów oceny. Dodatkowo produkty oferujące automatyczną reakcję (np. rollback, przywracanie stanu) mogą osiągać lepsze wyniki ochrony. Z drugiej strony w niektórych rozwiązaniach detekcja następuje jednak dopiero w momencie prób komunikacji z serwerami C&C, co oznacza, iż zagrożenie działa w systemie przez kilkadziesiąt sekund lub kilka minut. Nie jest to wadą, jest to cecha charakterystyczna danej architektury ochrony.

Rekomendacje dla użytkowników i administratorów

Kluczowe jest wybieranie rozwiązań z solidną analizą behawioralną, automatycznym rollbackiem i szeroką telemetrią. Równocześnie warto stosować segmentację sieci oraz ograniczenia dostępu, aby minimalizować skutki ewentualnych incydentów.

Badanie Advanced In-The-Wild Malware Test

Jak oceniamy i ile trwa cykl?

W ciągu roku realizujemy sześć edycji testu, a każda z nich wnosi swoje wyniki do szerokiego podsumowania rocznego, podczas którego wyróżniamy najskuteczniejsze rozwiązania ochronne. Każda edycja obejmuje ocenę produktów dla użytkowników domowych i dla firm, z naciskiem na trzy najważniejsze etapy konfrontacji z zagrożeniem:

PRE_EXECUTION

Weryfikujemy, czy produkt jest w stanie zatrzymać zagrożenie, zanim zostanie ono uruchomione. Obejmuje to m.in. blokowanie złośliwych stron, zatrzymywanie pobieranego pliku lub blokadę podczas pierwszego dostępu do zasobu.

POST_EXECUTION

Analizujemy zachowanie rozwiązania, gdy plik został już uruchomiony w systemie. To scenariusz typowy dla ataków 0-day, w których złośliwy kod zaczyna działać, zanim powstanie sygnatura lub reputacja.

REMEDIATION TIME

Mierzymy czas potrzebny na pełne usunięcie zagrożenia i naprawę zmian w systemie. Ten parametr pokazuje, jak gwałtownie i skutecznie produkt potrafi przywrócić środowisko do stanu sprzed incydentu.

Cel i zakres badania

Advanced In-The-Wild Malware Test prowadzimy cyklicznie sześć razy w roku. Każda edycja sprawdza, jak rozwiązania ochronne radzą sobie z wykrywaniem i blokowaniem aktywnych zagrożeń w środowisku Windows 11. Test koncentruje się na realnych, obserwowanych w internecie kampaniach, co pozwala identyfikować mocne i słabe strony badanych produktów w starciu z aktualnymi technikami ataków.

Równolegle gromadzimy dane telemetryczne, które umożliwiają analizę bieżącego krajobrazu zagrożeń i tutaj możemy wyszczególnić: od nowych metod infekcji, po taktyki wykorzystywane w atakach ukierunkowanych i masowych. Pozwala to nie tylko oceniać skuteczność ochrony, ale także śledzić ewolucję narzędzi i technik stosowanych przez cyberprzestępców.

O Fundacji AVLab dla Cyberbezpieczeństwa

Fundacja AVLab dla Cyberbezpieczeństwa to ceniona organizacja działająca w ramach AMTSO (Anti-Malware Testing Standards Organization) oraz Microsoft Virus Initiative (MVI). Specjalizuje się w podnoszeniu poziomu bezpieczeństwa cyfrowego poprzez szczegółowe testy i analizy rozwiązań zabezpieczających. Eksperci AVLab stosują zaawansowane i realistyczne metody oceny skuteczności systemu ochronnego w rzeczywistych warunkach zagrożeń. Organizacja regularnie aktualizuje swoje protokoły testowe, dzięki czemu dostarcza rzetelne i wartościowe raporty z zakresu cyberbezpieczeństwa, wspierając zarówno użytkowników indywidualnych, jak i przedsiębiorstwa w podejmowaniu świadomych decyzji dotyczących ochrony ich systemów.