Na początku sierpnia ASEC na swoim blogu poinformował o pojawieniu się nowego systemu ransomware o nazwie “GwisinLocker”. Na cel ataków obrało południowokoreański przemysł farmaceutyczny, firmy z branży opieki zdrowotnej oraz przemysłowej. dzięki szyfratorów Windows i Linux, w tym wsparcia dla szyfrowania serwerów VMware ESXi i maszyn wirtualnych malware blokuje dostęp do wszystkich plików a następnie żąda okupu.

Złośliwe oprogramowanie jest produktem znanego hakera o pseudonimie Gwisin, co w dosłownym tłumaczeniu w języku koreańskim oznacza “duch”.

Ponadto, ataki zbiegły się w czasie z koreańskimi świętami i miały miejsce w godzinach porannych, więc Gwisin dobrze zna kulturę tego kraju i procedury biznesowe. Nieznane jest dokładne pochodzenie hackera, ale powyższe informacje sugerują, iż pochodzi z Korei.

Doniesienia o Gwisinie i jego działaniach po raz pierwszy pojawiły się w południowokoreańskich mediach pod koniec zeszłego miesiąca, kiedy skompromitował duże firmy farmaceutyczne w tym kraju.

W ubiegłym tygodniu koreańscy eksperci ds. cyberbezpieczeństwa z Ahnlab opublikowali raport dotyczący szyfratora Windows, a badacze bezpieczeństwa z ReversingLabs opublikowali swoją analizę techniczną wersji dla systemu Linux.

Sposób działania GwisinLocker

Windows:

Infekcja rozpoczyna się od wykonania pliku instalacyjnego MSI, który wymaga odpowiednich parametrów wiersza poleceń, w celu prawidłowego załadowania wbudowanej biblioteki DLL, działającej jako szyfrator ransomware.

Warto zaznaczyć, iż sam wymóg podania parametrów w wierszu poleceń bardzo utrudnia badaczom bezpieczeństwa analizę ransomware.

Po dostarczeniu odpowiednich parametrów, MSI odszyfrowuje i wstrzykuje swoją wewnętrzną bibliotekę DLL (ransomware) do procesu Windows, w celu uniknięcia wykrycia poprzez oprogramowanie antywirusowe.

Konfiguracja czasami zawiera argument, który ustawia ransomware do działania w trybie awaryjnym. W takich przypadkach oprogramowanie kopiuje się do podfolderu ProgramData, rejestruje się jako usługa, a następnie wymusza restart.

Linux:

W przypadku wersji linux’owej analizowanej przez ReversingLabs, szyfrator koncentruje się na szyfrowaniu maszyn wirtualnych VMware ESXi, włączając w to parametry wiersza poleceń, które kontrolują sposób, w jaki szyfrator będzie się zachowywał na Linux.

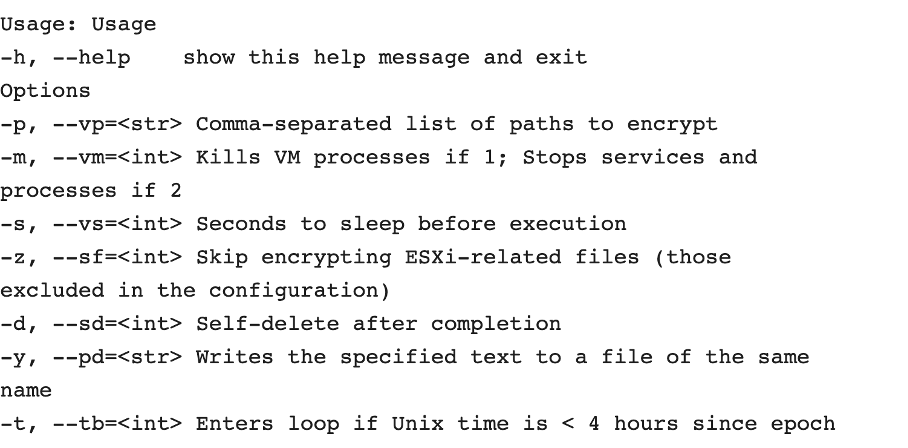

Poniżej lista wszystkich argumentów dla szyfratora GwisinLocker Linxu:

Źródło: reversinglabs.com

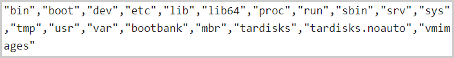

Źródło: reversinglabs.comAby nie uczynić serwera Linux bezużytecznym, GwisinLocker wykluczy z szyfrowania następujące katalogi.

Źródło: reversinglabs.com

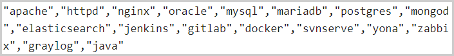

Źródło: reversinglabs.comNastępnie, niżej wymienione usługi i powiązane z nimi procesy są zabijane przed szyfrowaniem (opcja –vm=2), aby zapewnić zamknięcie otwartych plików i usług.

Źródło: reversinglabs.com

Źródło: reversinglabs.com

Pliki zaszyfrowane przez GwisinLockera mają rozszerzenie .mcrgnx, a odpowiadający im klucz jest przechowywany (zaszyfrowany) w oddzielnym 256-bajtowym pliku z rozszerzeniem .mcrgnx0.

GwisinLocker wykorzystuje AES do szyfrowania plików ofiary, ukrywając klucz, aby uniemożliwić wygodne odszyfrowanie.

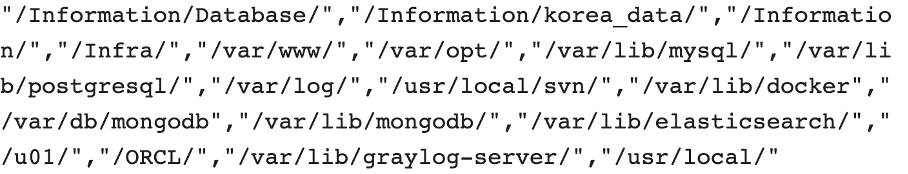

Jak podaje Reversinglabs, te katalogi zostały wyszególnione do zaszyfrowania, aby uniemożliwić ich odczyt.

Źródło: reversinglabs.com

Źródło: reversinglabs.comNotatka dotycząca okupu

Nazwy zaszyfrowanych plików są zawsze poprzedzone unikalnym rozszerzeniem a notatki o okupie zwykle nazywane są według tego szablonu.

‘!!!_HOW_TO_UNLOCK_[nazwa_firmy]_FILES_!!!.TXT’

Noty wyraźnie ostrzegają, iż południowokoreańskie organy ścigania nie powinny kontaktować się z ofiarami i vice versa.

Zamiast tego, ofiarom każe się odwiedzić adres przy użyciu przeglądarki Tor, zalogować się dzięki dostarczonych danych uwierzytelniających i postępować zgodnie z instrukcjami dotyczącymi płacenia okupu i przywracania plików.

Podsumowanie

Analiza i publiczne raporty dotyczące kampanii GwisinLocker sugerują, iż ransomware znajduje się w rękach wyrafinowanych hakerów. Ich działania obejmują identyfikację i kradzież wrażliwych danych w celu wykorzystania ich w tzw. kampaniach “podwójnego wymuszenia”. Szczegóły zawarte w okupie grupy sugerują znajomość języka koreańskiego, a także procedur południowokoreańskich organów ścigania. Prowadzi to do spekulacji, iż Gwisin może być powiązany z Koreańsko Północną grupą APT.