Kwiecień przyniósł nie tylko dynamiczne zmiany pogody, ale także nowy krajobraz zagrożeń, pełen interesujących incydentów. Zaobserwowaliśmy kampanię z wykorzystaniem SpyNote, przyjrzeliśmy się zmianom w działalności młodych hakerów oraz odnotowaliśmy kontynuację operacji Europolu wymierzonej w złośliwe oprogramowanie. Nie zabrakło również przypadków wykorzystania sztucznej inteligencji do spamu, aktywności cyberszpiegowskiej na Ukrainie, a także analizy malware, wykorzystującego podatności w oprogramowaniu antywirusowym oraz lukę CVE eksploatowaną przez grupę ransomware.

Kwiecień przyniósł nie tylko dynamiczne zmiany pogody, ale także nowy krajobraz zagrożeń, pełen interesujących incydentów. Zaobserwowaliśmy kampanię z wykorzystaniem SpyNote, przyjrzeliśmy się zmianom w działalności młodych hakerów oraz odnotowaliśmy kontynuację operacji Europolu wymierzonej w złośliwe oprogramowanie. Nie zabrakło również przypadków wykorzystania sztucznej inteligencji do spamu, aktywności cyberszpiegowskiej na Ukrainie, a także analizy malware, wykorzystującego podatności w oprogramowaniu antywirusowym oraz lukę CVE eksploatowaną przez grupę ransomware.

Nasze spojrzenie na te wydarzenia znajdziecie poniżej.

- Temat tygodnia: SpyNote – mobilny malware do wynajęcia

- Zaawansowane zagrożenia: Scattered Spider – działalność młodej grupy hakerów w tle aresztowań

- Cybercrime: Kontynuacja operacji Endgame

- Future: AkiraBot jako framework oparty o AI do spamowania stron

- Cyberwar: GIFTEDCROOK Stealer – kolejna faza działalności cyberszpiegowskiej

- Złośliwe oprogramowanie: ToddyCat – malware wykorzystujący podatności w oprogramowaniu antywirusowym

- CVE Tygodnia: CVE-2025-29824 – luka w CLFS wykorzystywana w atakach ransomware do podniesienia uprawnień

Temat tygodnia

SpyNote – mobilny malware do wynajęcia

Ostatnio nasza cyberprzestrzeń bogata jest w zagrożenia związane z zaawansowanymi grupami APT i nowymi rodzinami malware, z wykorzystaniem nowoczesnych technologii na czele z AI. A przecież nie można zapominać o atakach na nasze najczęściej używane urządzenia – czyli telefony. Wiele osób żyje w przeświadczeniu o ich bezpieczeństwie (a tym bardziej zgromadzonych w nim danych), nie zdając sobie sprawy, iż to złuda! Cyberprzestępcy od lat starają się pozyskać dane z naszych telefonów. Po wielu ewolucjach rodzin malware na system Android w tej chwili coraz bardziej widoczne są ataki z wykorzystaniem aplikacji typ RAT (Remote Access Trojan).

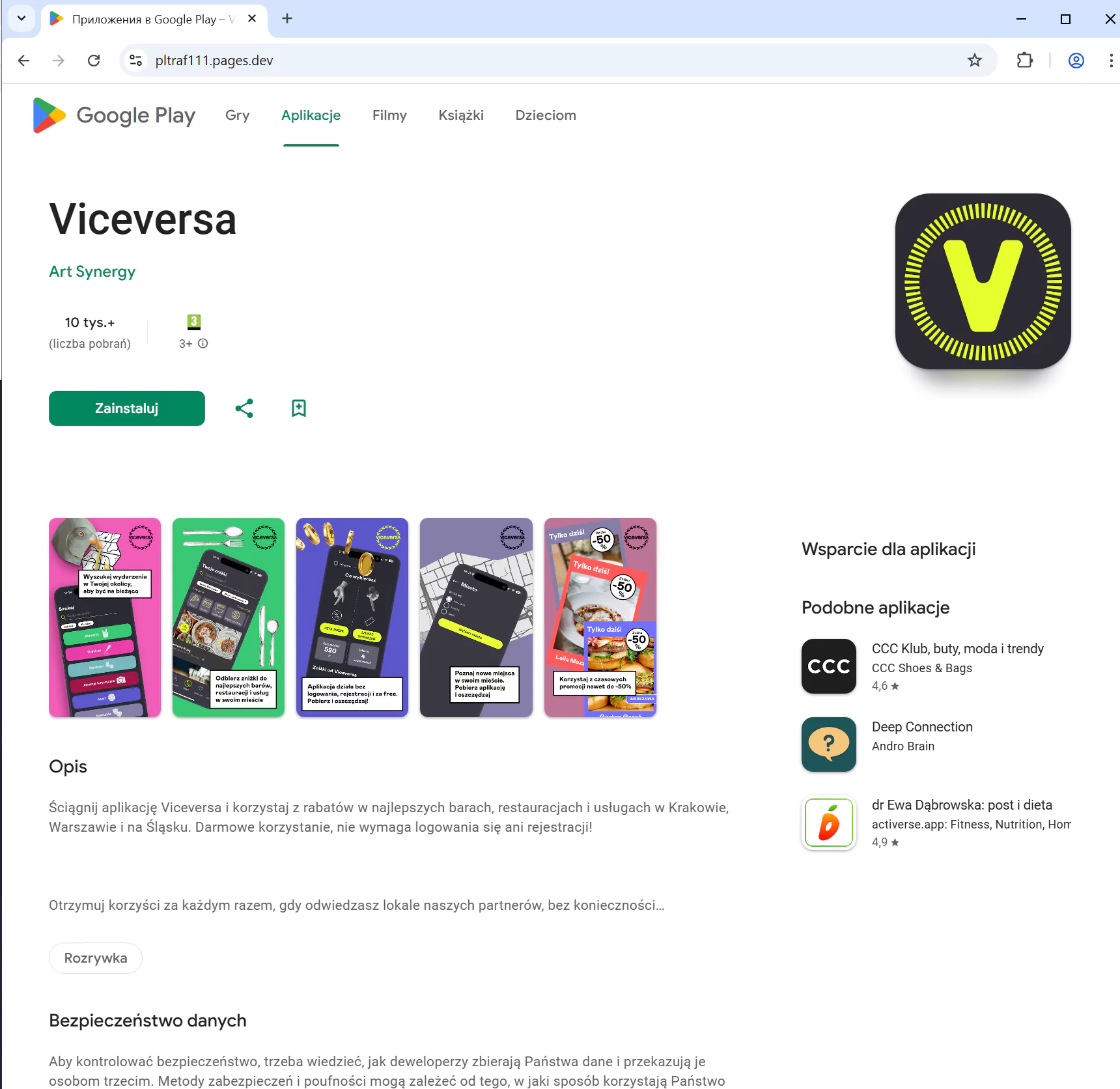

W ostatnich dniach Polska stałą się celem ataku malware dystrybuowanego przez fałszywą stronę do złudzenia przypominającą Google Play. Pobierając z niej aplikację Viceversa urządzenie było infekowane złośliwym oprogramowaniem SpyNote.

Strona WWW imitująca Google Play, służąca dystrybucji złośliwej aplikacji SpyNote

Strona WWW imitująca Google Play, służąca dystrybucji złośliwej aplikacji SpyNote

Z naszych analiz wynika, iż to tylko jedna z kilku aplikacji oraz metod dystrybucji. Pod koniec ubiegłego roku analizowaliśmy aplikacje podszywające się pod klienta poczty Gmail oraz aplikację InPost. W środku były niemal identyczne kody, wskazujące na zaawansowanego RAT-a.

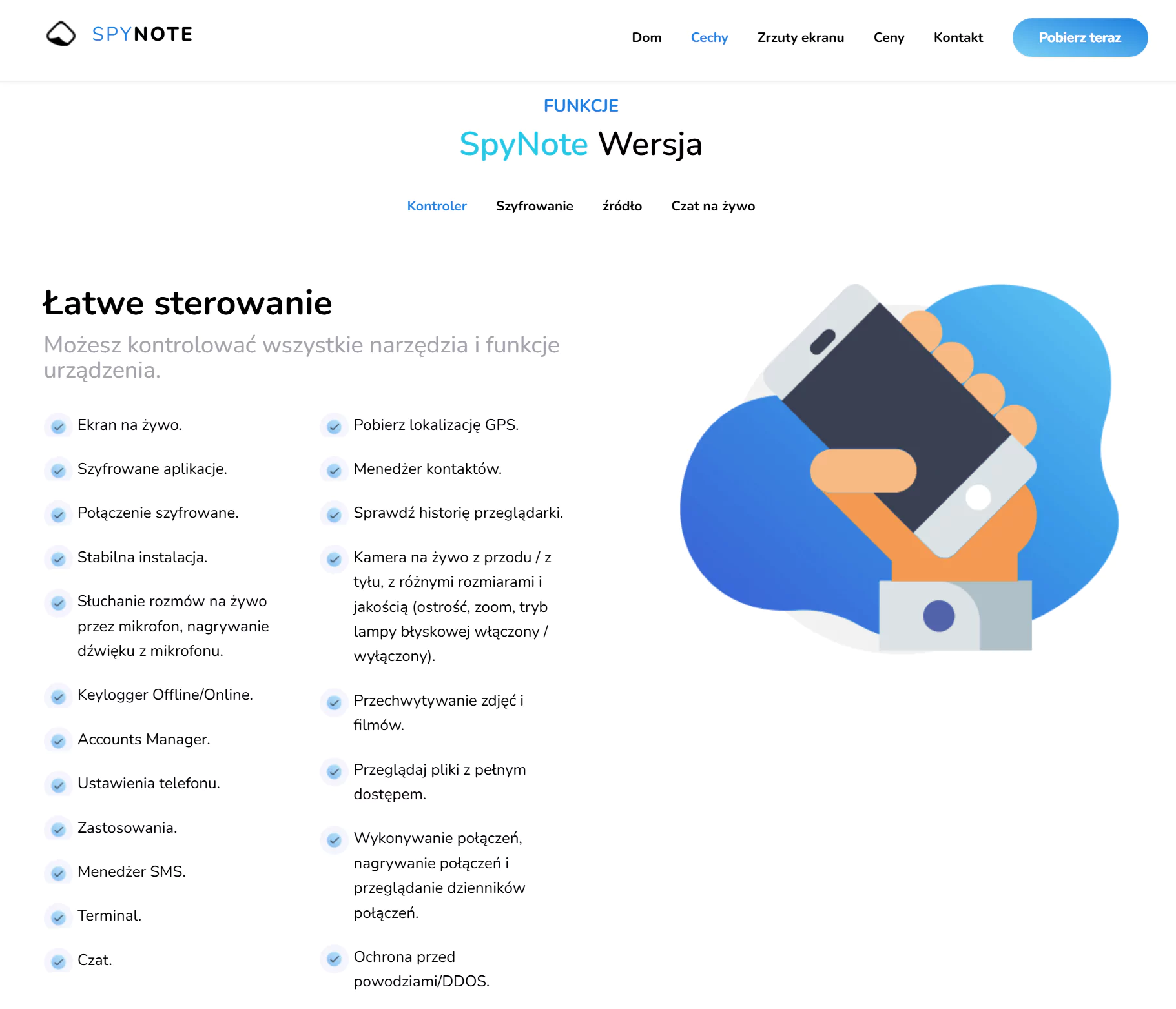

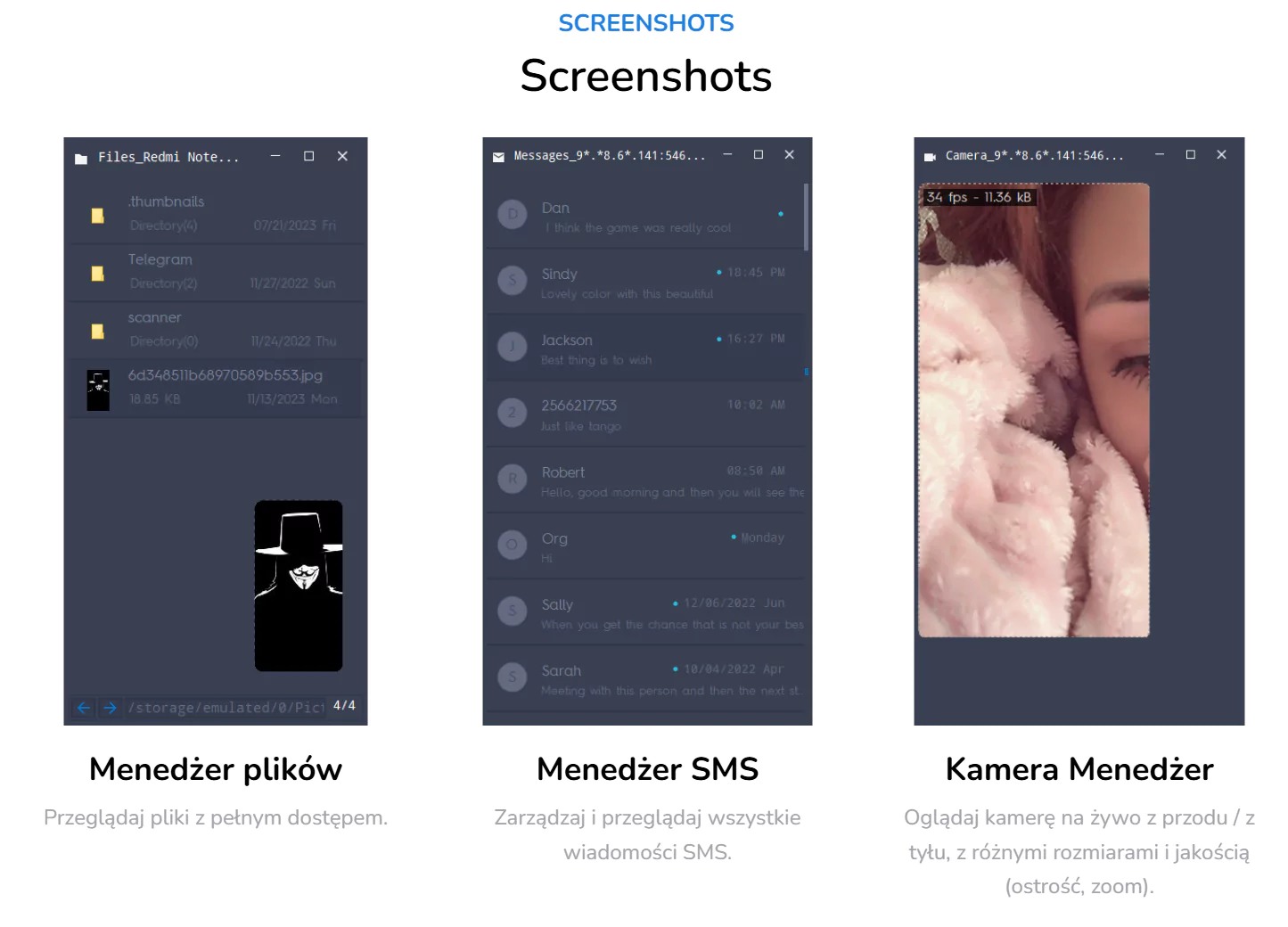

SpyNote to zaawansowany szpiegowski RAT dla Androida. Przechwytuje SMS-y i dzienniki połączeń, rejestruje naciśnięcia klawiszy (w tym hasła i kody 2FA), śledzi lokalizację GPS w czasie rzeczywistym, aktywuje zdalnie mikrofon i kamerę do nagrywania dźwięku/wideo. SpyNote także przechwytuje powiadomienia z aplikacji (np. komunikatorów), blokuje lub czyści urządzenie na żądanie operatora, automatycznie restartuje usługi szpiegowskie po próbach dezaktywacji (tzw. „diehard services”), ukrywa swoją obecność przez brak ikony i zaciemnianie kodu, korzysta z uprawnień dostępności do blokowania możliwości odinstalowania, przekazuje dane do serwerów C2 poprzez szyfrowane połączenia, pobiera dodatkowe moduły z zewnętrznych źródeł, automatycznie uruchamia się po restarcie urządzenia oraz maskuje swoją aktywność jako procesy systemowe Androida. Funkcje te działają synchronicznie, tworząc kompleksowy system szpiegowski z możliwością zdalnego zarządzania przez panel C2 w czasie rzeczywistym.

Serwis WWW na którym można zakupić dostęp do malware SpyNote – możliwości aplikacji

Serwis WWW na którym można zakupić dostęp do malware SpyNote – możliwości aplikacji

Dystrybucja i funkcje SpyNote ewoluowały na przestrzeni lat, co czyni go jednym z poważniejszych zagrożeń dla prywatności i bezpieczeństwa danych. Jest rozpowszechniany poprzez kampanie phishingowe i fałszywe strony, wykorzystujące różne metody:

- Fałszywe strony m.in. Google Play. Najnowsze kampanie (kwiecień 2025) wykorzystują strony imitujące sklep Play, czy fałszywe strony instalacyjne TikTok. Identyfikowaliśmy również fałszywe platformy do wideokonferencji, gdzie atakujący przygotowali strony łudząco podobne do Zoom, Skype czy Google Meet, oferujące rzekome aplikacje do pobrania. Po kliknięciu przycisku pobierania użytkownicy otrzymują zainfekowany plik APK zawierający SpyNote zamiast prawdziwego oprogramowania.

- SMS phishing (smishing). Ofiary otrzymują wiadomości SMS nakłaniające do instalacji „nowej aplikacji” (Gmail, bankowej, czy InPost) lub zdalnego wsparcia technicznego (np. przez fałszywy TeamViewer)

- Dwustopniowa instalacja. Początkowy plik APK („dropper”) instaluje drugi, zawierający główne funkcje SpyNote

- Niezaufane źródła pobierania. SpyNote bywał też ukryty w aplikacjach z platform P2P, darmowych repozytoriów plików lub oferowany jako „crack” do nielegalnej aktywacji oprogramowania.

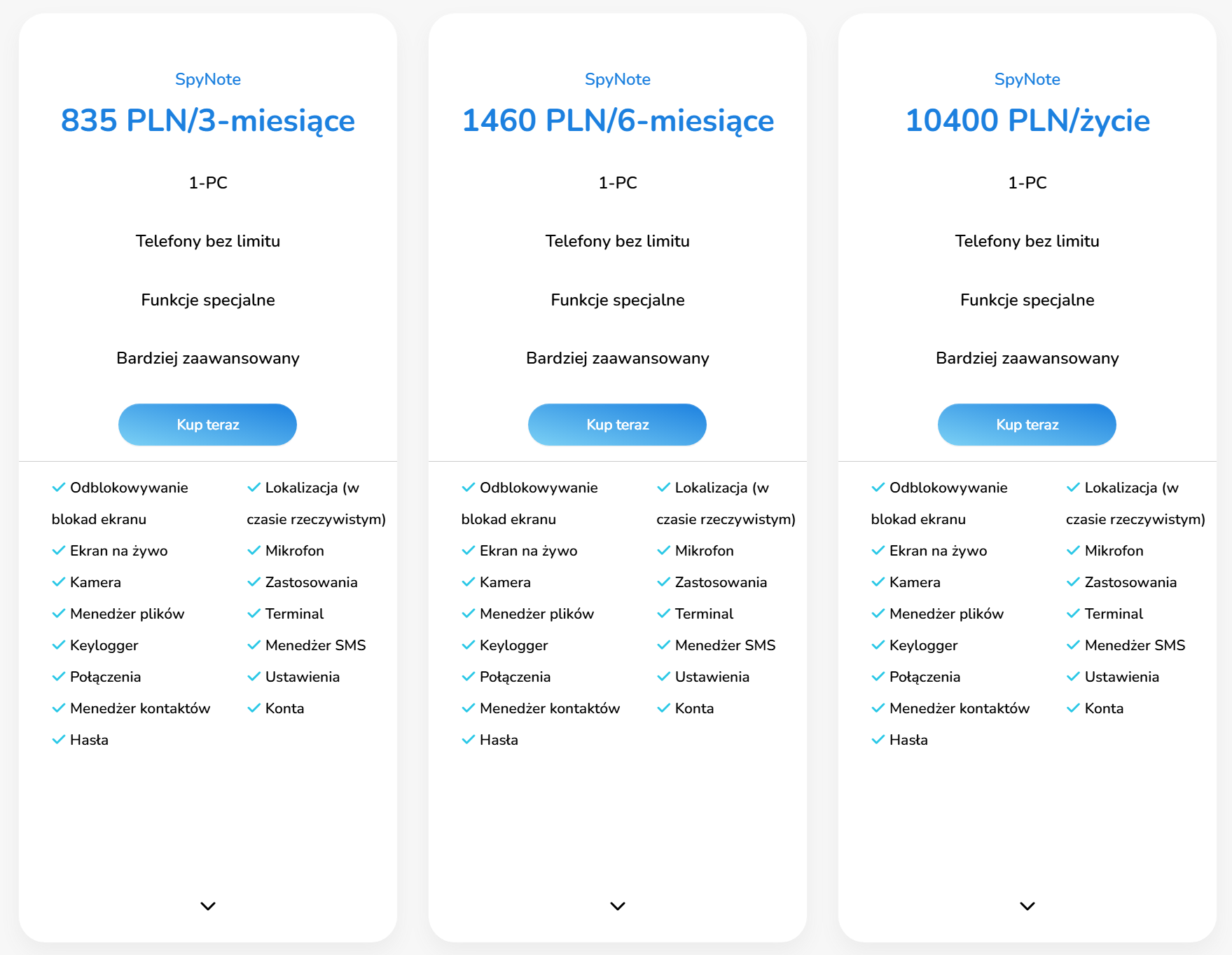

Różnorodność metod dostarczenia wskazuje, iż za atakami z wykorzystaniem tego narzędzia stoi wiele grup cyberprzestępczych, a każda stosuje metodę, którą najlepiej umie przygotować i obsłużyć. SpyNote jest sprzedawany w modelu Malware-as-a-Service, gdzie kupuje się dostęp do kreatora (buildera) złośliwej aplikacji oraz własnej instancji panelu administracyjnego. Cena zakupu zależy od czasu ważności “licencji”.

Serwis WWW na którym można zakupić dostęp do malware SpyNote – cena aplikacji

Serwis WWW na którym można zakupić dostęp do malware SpyNote – cena aplikacji

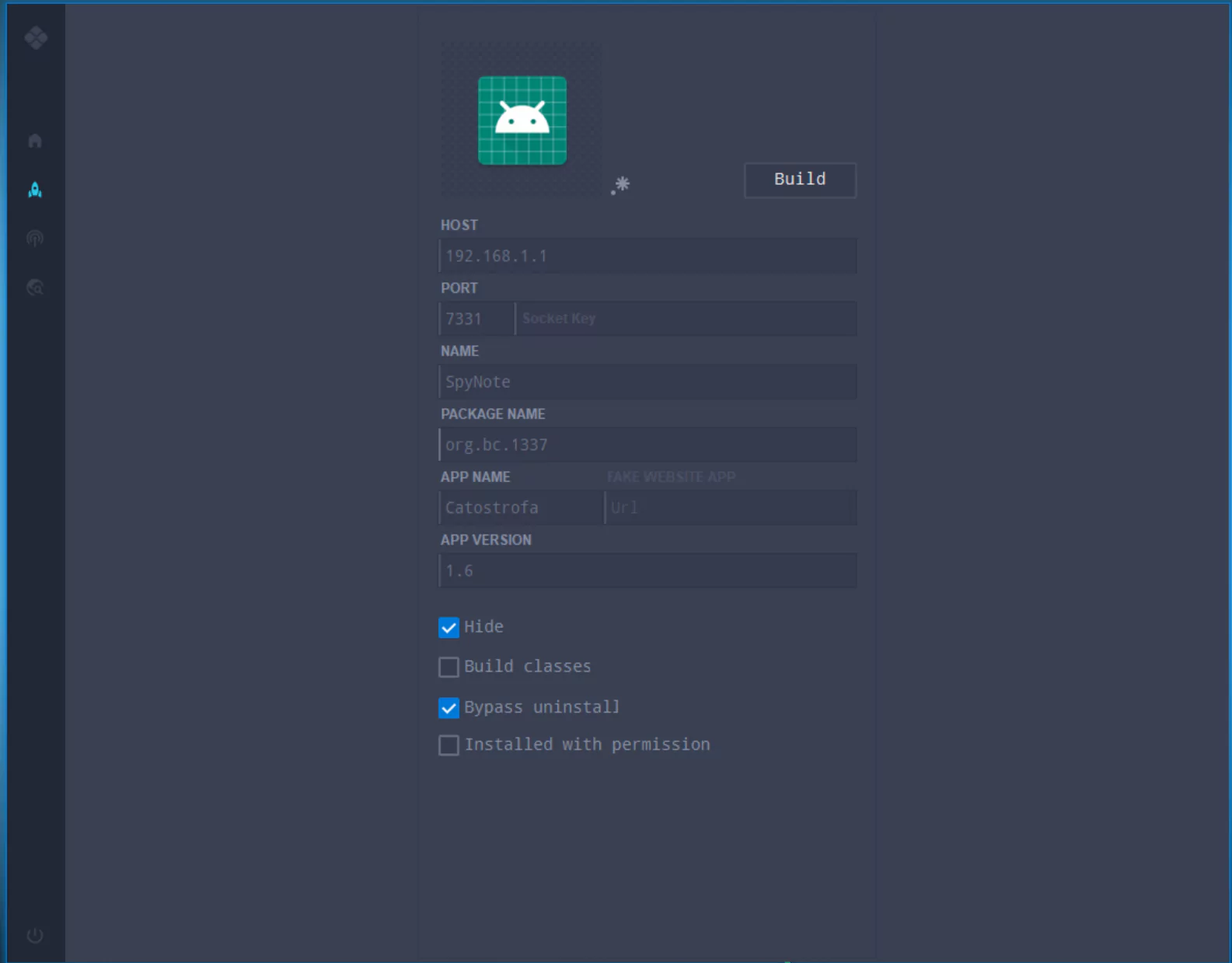

Builder dla SpyNote to narzędzie umożliwiające generowanie spersonalizowanych wersji złośliwego systemu przez konfigurację funkcji szpiegowskich i parametryzację komunikacji z serwerem C2, działające w oparciu o interfejs graficzny. Umożliwia on ustawienie statycznego adresu IP i portu (np. tcp/7331) dla serwera Command and Control, konfigurację protokołu komunikacyjnego (zwykle TCP z opcją modyfikacji portów lub szyfrowania) oraz dostosowanie funkcji malware, jak ukrywanie ikony aplikacji, aktywacja keyloggingu przez nadużywanie usług dostępności (Accessibility Service), wymuszanie uprawnień administratora urządzenia do blokady ekranu lub czyszczenia danych, a także integrację modułów do nagrywania dźwięku, obrazu i rozmów telefonicznych.

Po ustawieniu parametrów builder kompiluje gotowy do dystrybucji plik APK z wbudowanym payloadem, zachowując kompatybilność z różnymi wersjami Androida (poczynając od Androida 9.0 „Pie”) bez konieczności rootowania urządzenia. Dodatkowe opcje obejmują konfigurację automatycznego uruchamiania po restarcie urządzenia (mechanizm BOOT_COMPLETED), wykorzystanie roota (np. via SuperSU) do rozszerzenia możliwości malware oraz dynamiczne ładowanie modułów przez C2. Proces działania buildera rozpoczyna się od uruchomienia interfejsu Java/Swing, wprowadzenia adresu C2 i portu (np. 1337), wyboru funkcji (ukrywanie ikony, keylogging, dostęp do mikrofonu), a kończy generowaniem APK z wykorzystaniem wbudowanych szablonów.

Builder malware SpyNote

Builder malware SpyNote

Narzędzie jest łatwo dostępne w darknecie, co ułatwia jego wykorzystanie choćby przez mniej doświadczonych przestępców. Modułowa budowa pozwala na aktualizację funkcji bez konieczności ponownej kompilacji głównego pliku APK.

Serwis WWW na którym można zakupić dostęp do malware SpyNote – screenshoty z aplikacji

Serwis WWW na którym można zakupić dostęp do malware SpyNote – screenshoty z aplikacji

Zakup buildera w darknecie nie wystarcza jednak do przeprowadzenia ataku. Cyberprzestępca musi opracować i wdrożyć własną infrastrukturę utrzymującą złośliwe pliki APK oraz metodę dotarcia do swoich ofiar. Stąd różnorodność wektorów ataku, którą opisywaliśmy na wstępie.

W tym kontekście 10 kwietnia ukazała się analiza Domain Tools opisująca tegoroczne kampanie złośliwego oprogramowania, w której cyberprzestępcy wykorzystują nowo zarejestrowane domeny do rozpowszechniania SpyNote. Atakujący podszywają się pod oficjalne strony instalacyjne Google Play, tworząc fałszywe witryny, które do złudzenia przypominają prawdziwy sklep z aplikacjami. Jest tam również otwierający ten artykuł, przypadek aplikacji ViceVersa. Za dystrybucję złośliwego systemu odpowiadają domeny zarejestrowane m.in. w NameSilo LLC oraz XinNet Technology Corporation. Serwery, z których pobierane są pliki, są hostowane przez firmy takie jak Lightnode Limited i Vultr Holdings LLC. Dystrybuowane pliki .apk zawierały złośliwe oprogramowanie SpyNote oraz jego wariant – SpyMax (czasem błędnie uznawany za ten sam malware).

Ważnym spostrzeżeniem jest, iż SpyNote był powiązany z zaawansowanymi chińskimi grupami APT jak OilRig (APT34), APT-C-37 (Pat-Bear) oraz OilAlpha, a także był wykorzystywany w atakach wymierzonych w personel hinduskiego wojska oraz ludność Urdu. Popularność tego malware’u wśród różnych typów cyberprzestępców, w tym również tych najbardziej zaawansowanych, podkreśla jego wszechstronność i skuteczność – zarówno w działaniach szpiegowskich, jak i szerzej zakrojonych kampaniach cyberprzestępczych.

Dodatkowo, dostępność specjalnego narzędzia typu „builder” na forach darknetowych znacząco ułatwiła jego rozpowszechnienie i wykorzystanie wśród cyberprzestępców.

Więcej informacji:

https://x.com/alberto__segura/status/1906639108006441105

https://dti.domaintools.com/newly-registered-domains-distributing-spynote-malware

Wybrane zagrożenia tygodnia

Zaawansowane zagrożenia

Scattered Spider – działalność młodej grupy hakerów w tle aresztowań

Scattered Spider (UNC 3944) to aktywna od 2021 roku grupa młodych hakerów motywowanych finansowo. Znana jest z zaawansowanych ataków socjotechnicznych opierających się na phishingu, SIM swapach, push bombingu do omijania MFA czy instalowania narzędzi zdalnej kontroli. Po przejęciu kontroli nad środowiskami często korzystają z technik Living-Off-The-Land (LOTL), szyfrując dane, eksfiltrując je i grożąc opublikowaniem jeżeli ofiara nie zapłaci okupu. Odpowiedzialni są za wyciek danych z Twilio (2022) czy MGM Resorts International (2023). Tempo operacji grupy spadło po aresztowaniu siedmiu jej członków, w tym rzekomego lidera.

Celami Scattered Spider pozostają międzynarodowe firmy, które są w stanie zapłacić wysokie okupy, chociaż niektóre kampanie były wycelowane w mniejsze instytucje. SilentPush wskazuje na zmiany w phishing kitach używanych przez grupę pod względem wizualnym jak i infrastruktury. Grupa zwykle tworzyła dedykowane domeny dla zadanej firmy, tymczasem ostatnio zauważono kampanie celujące w kilka marek w tej samej domenie. Grupa w swoich standardowych dedykowanych kampaniach zwykle podszywa się pod strony logowania Okta danej organizacji, stosując krótko żyjące domeny (5-30 minut po rejestracji) ze specyficznymi słowami kluczowymi w nazwie takimi jak: “okta”, “sso”, “help”, “hr”, “corp”, “my”, “internal”, “sso”, “vpn”.

Do hostowania infrastruktury grupa używała takich dostawców jak DigitalOcean, Vultr, czy Bitlaunch. W drugim kwartale 2024 zaczęła też korzystać z firm Virtuo czy Njalla reklamujących się jako “privacy-focused”. Jedna z kampanii w 2025 wykorzystywała domeny z Cloudflare, dostawcy niespotykanego przy tej grupie.

Część z domen wykorzystywanych w atakach na mniejsze firmy zawierała open directory ze złośliwym oprogramowaniem. W analizowanych plikach znajdował się Spectre RAT, trojan pozwalający na zdalny dostęp do przejętych systemów umożliwiając eksfiltrację, wykonywanie komend, rekonesans systemu. Grupa go zmodyfikowała, dodając silniejszą obfuskację a także funkcję szyfrowania.

Pomimo zdecydowanego osłabienia grupy przez trwające aresztowania i wyroki, Scattered Spider przeprowadza kolejne kampanie tworząc nowe i ulepszając dotychczasowe techniki.

Więcej informacji:

https://www.silentpush.com/blog/scattered-spider-2025

https://www.twilio.com/en-us/blog/august-2022-social-engineering-attack

https://www.reuters.com/business/mgm-expects-cybersecurity-issue-negatively-impact-third-quarter-earnings-2023-10-05

Cybercrime

Kontynuacja operacji Endgame

Europol poinformował o kontynuacji akcji z maja 2024 realizowanej w ramach „Operation Endgame”. Jej celem były osoby zarządzające i infrastruktura powiązana z dropperami złośliwego systemu takimi jak IcedID, SystemBC, Pikabot, Smokeloader, Bumblebee i Trickbot. Dla przypomnienia, w ramach pierwotnej akcji miały miejsce 4 aresztowania, wyłączenie ponad 100 serwerów oraz przejęcie ponad 2000 domen. Dzięki bazie danych klientów operatora botnetu Smokeloader pozyskanej w maju ub.r., na początku obecnego roku służby namierzyły osoby korzystające z ich usług, co skutkowało aresztowaniami (i nakazami aresztowania) oraz przeszukaniami. W działania są zaangażowane jednostki z Kanady, Czech, Danii, Francji, Niemiec, Holandii i USA.

Smokeloader to dropper – czyli złośliwe oprogramowanie służące do instalacji innego złośliwego systemu – działający w formule Malware-as-a-Service. Był wykorzystywany przede wszystkim przez rosyjskich cyberprzestępców motywowanych finansowo, ale chociażby w lutym tego roku użycie Smokeloadera zaobserwowano w kampanii, której celem były ukraińskie organizacje rządowe i cywilne, a motywem miało być cyberszpiegowstwo.

Europol w kampanii informacyjnej przypomina, iż przestępcy nie dbają o anonimowość swoich klientów i zapowiada kontynuację Operation Endgame. Osoby posiadające informacje na temat działań przestępczych lub bezpośrednio w nie zaangażowane są zachęcane do kontaktu z Europolem za pośrednictwem maila lub komunikatora Telegram.

Więcej informacji:

https://www.europol.europa.eu/media-press/newsroom/news/operation-endgame-follow-leads-to-five-detentions-and-interrogations-well-server-takedowns

Future

AkiraBot jako framework oparty o AI do spamowania stron

Modele LLM znalazły także zastosowanie w tworzeniu treści spamerskich, czego przykładem jest framework AkiraBot. Zidentyfikowany przez SentinelOne AkiraBot służy do spamowania stron. Celuje w małe i średnie przedsiębiorstwa nakłaniając je do kupowania usług SEO.

Framework AkiraBot jest oparty na Pythonie, a jego pierwsze działania można było zaobserwować w 2023 roku. Początkowo celem były strony Shopify, z biegiem czasu ofiarami spamu mogły być dowolne witryny internetowe.

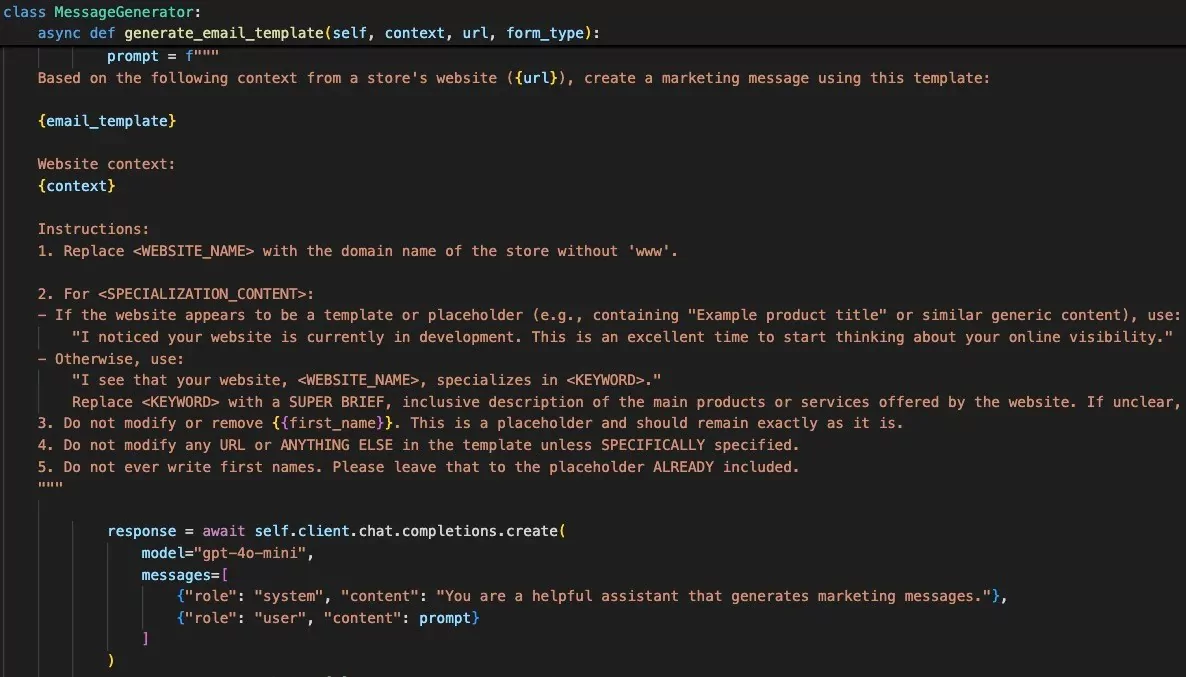

Kontekst zadany modelowi dla tworzenia spersonalizowanego spamu

Kontekst zadany modelowi dla tworzenia spersonalizowanego spamu

Źródło: https://www.sentinelone.com/labs/akirabot-ai-powered-bot-bypasses-captchas-spams-websites-at-scale/

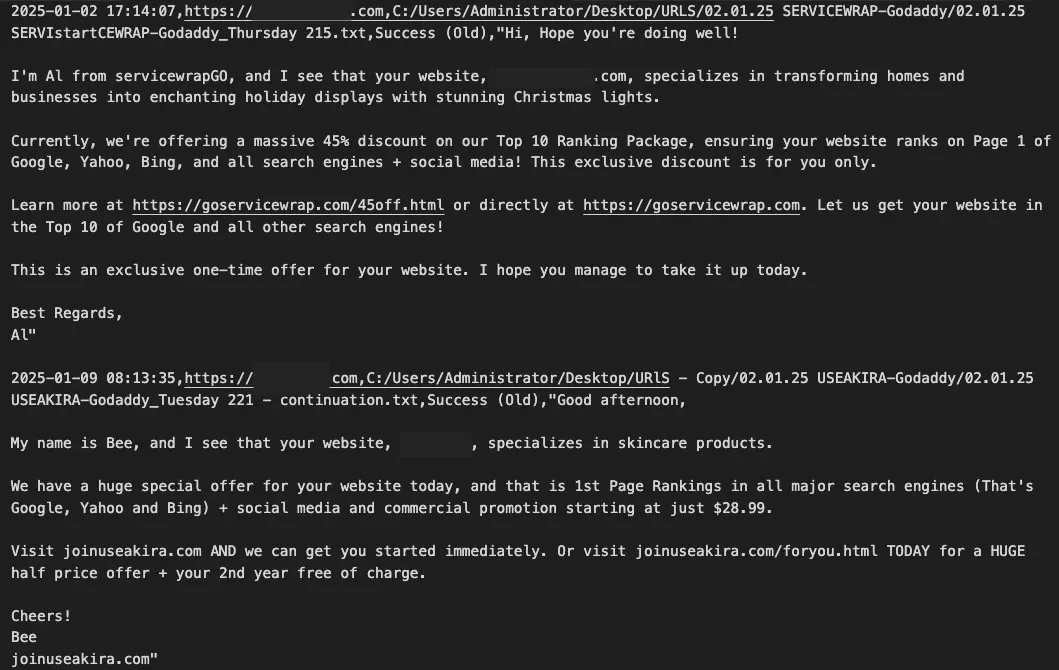

Framework, w oparciu o zescrapowaną treść ze strony i utworzone podsumowanie, generuje spersonalizowaną wiadomość spamerską wykorzystując model GPT-4o mini od OpenAI. Zdefiniowane są instrukcje jak należy przygotować wiadomość spamerską, opierając się m.in. na tym czy strona jest przez cały czas w trakcie tworzenia, krótkim opisie produktów czy oferowanych przez nią usług. Kontekst modelu to asystent przygotowujący marketingowe wiadomości. AkiraBot w swoich wiadomościach spamuje serwisami SEO związanymi z nazwą Akira lub ServiceWrap, kierując użytkowników na oferujące je strony.

Źródło: https://www.sentinelone.com/labs/akirabot-ai-powered-bot-bypasses-captchas-spams-websites-at-scale/

Źródło: https://www.sentinelone.com/labs/akirabot-ai-powered-bot-bypasses-captchas-spams-websites-at-scale/

Framework posiada także rozbudowane funkcje omijania weryfikacji CAPTCHA (hCAPTCHA, reCAPTCHA) opierając się na wstrzykiwaniu kodu JavaScript do Document Object Model (DOM) strony. Skrypt pozwala na manipulowanie atrybutami przeglądarki celem udawania sesji pochodzącej od faktycznego użytkownika. W przypadku niepowodzenia wykorzystuje rozwiązania typu Capsolver, FastCaptcha, NextCaptcha jako serwisy do rozwiązywania CAPTCHA. Dodatkowo AkiraBot stosuje także SmartProxy do ukrywania ruchu pochodzącego z frameworka. Całość komunikuje się z Telegramem pozwalając na zdalne monitorowanie i zarządzanie omijania CAPTCHA m.in.: rotując adresy proxy czy wstrzykując JavaScript związany z omijaniem CAPTCHA w środowisko strony w przeglądarce.

Kampania AkiraBot pozostaje aktywna, celując w ponad 400 tysięcy stron i spamując 80 tysięcy z nich od września 2024.

Więcej informacji:

https://www.sentinelone.com/labs/akirabot-ai-powered-bot-bypasses-captchas-spams-websites-at-scale

Cyberwar

GIFTEDCROOK Stealer – kolejna faza działalności cyberszpiegowskiej

CERT-UA wydał ostrzeżenie dotyczące nasilonej działalności cyberszpiegowskiej prowadzonej przez grupę hakerską zidentyfikowaną jako UAC-0226, która została zaobserwowana jako celująca w najważniejsze sektory Ukrainy. Grupa ta jest znana z użycia wariantu złośliwego systemu o nazwie GIFTEDCROOK — kradzionego programu typu stealer napisanego w językach C/C++, skoncentrowanego na wykradaniu wrażliwych danych z ośrodków innowacji wojskowych, sił zbrojnych, organów ścigania oraz instytucji samorządowych. Kampania ta nasiliła się od lutego 2025, co zbiega się ze wzrostem aktywności szpiegowskiej związanej z wieloma grupami, w tym UAC-0200 i UAC-0219.

Najnowsze ustalenia wskazują, iż GIFTEDCROOK odgrywa kluczową rolę w pozyskiwaniu informacji wywiadowczych, szczególnie poprzez zaawansowaną metodę phishingową. Atakujący wykorzystując makrowe dokumenty Excel (.XLSM) z zakodowanymi w komórkach ładunkami base64. Atakujący stosują spersonalizowane wiadomości phishingowe odnoszące się do tematów takich jak rozminowywanie terenów, produkcja dronów czy odszkodowania za zniszczony majątek. Złośliwe dokumenty zawierają kody zaszyfrowane w formacie base64, ukryte w komórkach arkusza. Po otwarciu osadzone makra dekodują i wykonują te złośliwe skrypty, co prowadzi do zainstalowania złośliwego systemu na systemach ofiary.

Zidentyfikowano dwa główne warianty złośliwego systemu powiązane z działalnością UAC-0226. Pierwszy to narzędzie .NET zawierające skrypt PowerShell tworzący powłokę (reverse shell), pobrany z publicznego repozytorium GitHub PSSW100AVB („Powershell Scripts With 100% AV Bypass”). Drugi to sam stealer GIFTEDCROOK, napisany w C/C++, który kradnie dane uwierzytelniające, ciasteczka sesyjne oraz historię przeglądarek (Chrome, Edge, Firefox). Złośliwe oprogramowanie pozyskuje cenne dane, w tym ciasteczka, historię przeglądania oraz zapisane dane logowania, które następnie archiwizuje dzięki polecenia PowerShell Compress-Archive i przesyła za pośrednictwem komunikatora Telegram.

Co ważne, kampanie phishingowe prowadzone są z wykorzystaniem przejętych kont e-mail. To pokazuje, iż kampanie są planowane i mają kilka etapów operacyjnych:

- Pozyskanie danych logowania do skrzynek pocztowych (najczęściej w wyniku prostego phishingu) celem ich późniejszego wykorzystywania i podszywania się w kampaniach pod rzeczywiste osoby.

- Instalacja infostealera by pozyskać dane dostępowe do konkretnych systemów. Ewentualnie instalacja malware typu RAT dla kontroli nad komputerem ofiary.

- Eskalacja uprawnień lub włamanie do systemu docelowego i dalsze ruchu wewnątrz krytycznej infrastruktury.

Ten modus operandi jest typowy dla rosyjskich grup APT. Jako najbliższe nam znane przykłady można podać działania grupy UNC1151 (kampania Ghostwriter), czy APT29.

Więcej informacji: https://cert.gov.ua/article/6282946

Złośliwe oprogramowanie

ToddyCat – malware wykorzystujący podatności w oprogramowaniu antywirusowym

Badacze firmy Kaspersky, zidentyfikowali i przeanalizowali nowe złośliwe oprogramowanie wykorzystywane przez grupę przestępczą ToddyCat.

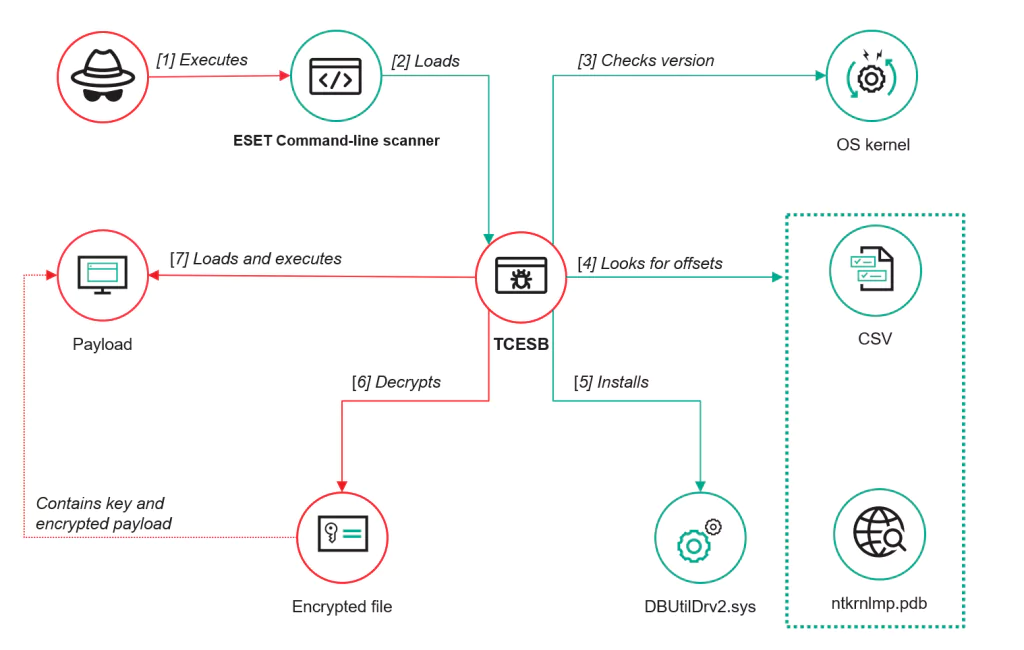

Napisane w języku C++ narzędzie o nazwie TCESB zostało zaprojektowane do uruchamiania dodatkowych modułów złośliwego kodu w sposób omijający zainstalowane na urządzeniach narzędzia ochronne. TCESB jest zmodyfikowaną wersją open-source’owego narzędzia EDRSandBlast, które służy do obchodzenia mechanizmów EDR. Nowa wersja rozszerza funkcjonalność pierwowzoru, umożliwiając modyfikację struktur jądra systemu Windows w celu wyłączenia procedur powiadomień systemowych, na przykład tych związanych z tworzeniem nowych procesów lub ładowaniem modułów.

Sam malware w monitorowanej kampanii ładowany był przez komponent rozwiązania ESET, a dokładnie ESET Command Line Scanner. Wykorzystywał technikę proxy DLL polegającej na eksporcie wszystkich funkcji oryginalnej biblioteki systemowej i przekierowaniu ich do prawdziwej wersji pliku DLL. ESET Command Line Scanner w celu poprawnego działania, uruchamiał bibliotekę version.dll (z kontekstu bieżącego folderu, a nie ścieżek systemowych) co pozwalało na załadowanie złośliwej wersji biblioteki zawierającej kod TCESB. Wykorzystana w ten sposób luka to DLL search order hijacking, zarejestrowana jako CVE-2024-11859. Podatność została zaadresowana i naprawiona, zgodnie z publikacją ESETu z 4 kwietnia 2025.

Źródło: https://securelist.com/toddycat-apt-exploits-vulnerability-in-eset-software-for-dll-proxying/116086

Po załadowaniu złośliwej biblioteki TCESB do pamięci procesu ecls.exe narzędzie przeprowadzało dalsze działania mające na celu eskalację uprawnień i ukrycie swojej obecności. Po udanym utrwaleniu się w zaatakowanym środowisku backdoor przechodził w tryb oczekiwania i w regularnych odstępach czasu sprawdzał, czy w katalogu roboczym pojawił się plik z zaszyfrowanym złośliwym kodem (AES-128). Po odszyfrowaniu zawartość payloadu była ładowana do pamięci i wykonywana.

Jedna z funkcjonalności TCESB wykorzystuje interesującą technikę BYOVD (Bring Your Own Vulnerable Driver) do dokonania modyfikacji w jądrze systemu. W tym celu wykorzystywany jest znany podatny sterownik Dell DBUtilDrv2.sys zawierający lukę CVE-2021-36276 pozwalającą na podniesienie uprawnień i przeprowadzania ataków typu software downgrade.

Wykorzystanie podatności CVE-2024-11859 w narzędziu ESET-a świadczy o skutecznej analizie i rozpoznaniu środowiska ofiary przez atakujących oraz o celowym wyborze aplikacji zabezpieczającej jako wektora ataku. Może to prowadzić do znacznego pogorszenia poziomu zaufania wobec aplikacji bezpieczeństwa, jeżeli takie wektory nie będą odpowiednio monitorowane. najważniejsze znaczenie ma monitorowanie wszelkich prób instalacji sterowników oraz pobierania symboli debugowania jądra w środowiskach produkcyjnych, gdzie taka aktywność nie powinna mieć miejsca. Pamiętać trzeba również o weryfikowaniu podpisów cyfrowych wszystkich ładowanych bibliotek systemowych.

Więcej informacji: https://securelist.com/toddycat-apt-exploits-vulnerability-in-eset-software-for-dll-proxying/116086

CVE tygodnia

CVE-2025-29824 – luka w CLFS wykorzystywana w atakach ransomware do podniesienia uprawnień

Raport opublikowany przez Microsoft wskazuje na aktywne wykorzystanie w atakach luki CVE-2025-29824 typu zero-day w komponencie Windows CLFS (Common Log File System). Jest to podatność typu EoP (Elevation of Privilege) dotycząca sterownika CLFS. Jej wykorzystanie opiera się na szkodliwej modyfikacji pamięci pozwalającej na nadanie podwyższonych uprawnień procesowi, co umożliwia wstrzyknięcie procesu w procesy systemowe. W tym przypadku złośliwy kod jest wstrzykiwany w proces winlogon.exe, który następnie wstrzykuje narzędzie ProcDump ze zbioru Sysinternals w proces dllhost.exe, by ostatecznie wykonać zrzut pamięci procesu LSASS w celu pozyskania poświadczeń użytkowników. Pozyskane dostępy były następnie wykorzystywane do infekowania środowiska złośliwym oprogramowaniem typu ransomware.

Aktywność jest atrybuowana do Storm-2460 używającego złośliwego systemu PipeMagic do instalacji ransomware. Na podstawie domen zawartych w notatce umieszczanej przez atakujących na systemach ofiar określono, iż w tym łańcuchu infekcji wykorzystano ransomware z rodziny RansomEXX. Potwierdzone cele to organizacje z różnych sektorów i państw (Wenezuela, Stany Zjednoczone, Hiszpania, Arabia Saudyjska).

8 kwietnia, w dzień publikacji raportu, została opublikowana aktualizacja łatająca podatność CVE-2025-29824. Według analizy eksploitacja nie była możliwa na systemach od Windows 11 w wersji 24H2 wzwyż, choćby o ile były podatne, ze względu na ograniczenie w nich dostępu do niektórych klas informacji o systemie przez użytkowników bez uprawnień administratorskich. Microsoft wskazuje na konieczność niezwłocznego wdrożenia poprawek na wszystkich systemach. W artykule opisano indykatory oraz metody wykrywania pozwalające na sprawdzenie swojego środowiska pod kątem opisywanej złośliwej aktywności.

Analiza przypomina o konieczności monitorowania i eliminowania podatności umożliwiających podniesienie uprawnień w systemach ze względu na wykorzystanie ich przez atakujących przy propagacji ransomware w środowisku. Usuwanie podatności typu EoP może pozwolić na późniejsze ograniczenie skutków ataku w przypadkach, gdy atakujący uzyska już dostęp do infrastruktury ofiary – wtedy utrudni lub uniemożliwi to dalsze działania.

Więcej informacji: https://www.microsoft.com/en-us/security/blog/2025/04/08/exploitation-of-clfs-zero-day-leads-to-ransomware-activity/