Na początku czerwca analizowaliśmy szczególnie dużo raportów związanych z działalnością grup APT. Cele były zróżnicowane, od szpiegostwa, po destrukcję, ale ich metodom w każdym przypadku warto było się przyjrzeć. Nieustannie śledzimy także działania haktywistów, którzy jak się okazuje, mogą coraz częściej wybierać zysk finansowy ponad idee. Zeszłotygodniowe raporty przypomniały również, iż vishing to nie tylko wyłudzenia od osób prywatnych, ale też wielkoskalowe ataki skutkujące kradzieżą dużej ilości danych wewnętrznych z firm. O tym jakie złośliwe oprogramowanie uznaliśmy w tym tygodniu za najbardziej interesujące i jakie nowe podatności warto niezwłocznie załatać przeczytacie poniżej.

Na skróty:

- Temat tygodnia: Podatności w Roundcube w rękach APT.

- Zaawansowane zagrożenia: Made in China, Hacked in China – chińskie APT w chińskim telekomie?

- Cybercrime: Od ideologii do zysku: Jak haktywiści stają się cyberprzestępcami.

- Oszustwa i podszycia: Koszt połączeń z przestępcami – vishing i eksfiltracja danych.

- Cyberwar: PathWiper w atakach na ukraińską infrastrukturę krytyczną.

- Złośliwe oprogramowanie: OtterCookie – nowy stealer Lazarusa w kampanii „Contagious Interview”

- CVE Tygodnia: Krytyczne podatności w oprogramowaniu CISCO pozwalające na przejęcie dostępu do infrastruktury.

Temat tygodnia

Podatności w Roundcube w rękach APT

Zespół CERT Polska ujawnił kampanię phishingową, którą atrybuowano do grupy UNC1151. Grupa ta, powiązana z białoruskim ministerstwem obrony (zgodnie z analizami Mandiant), jest już dobrze znana w polskiej cyberprzestrzeni. Analizowany atak skierowany był głównie na polskie instytucje i polegał na rozsyłaniu spreparowanych wiadomości e-mail, które miały nakłonić odbiorców do interakcji skutkującej przejęciem ich kont pocztowych. Głównym celem atakujących było wykorzystanie podatności w popularnym kliencie webmail Roundcube, co pozwoliło im na zdalne wykonanie złośliwego kodu JavaScript i przejęcie sesji użytkownika.

XSS: CVE-2024-42009

W ataku wykorzystano podatność CVE-2024-42009 w kliencie webmail Roundcube (do wersji 1.5.7/1.6.7 włącznie). Jest to luka typu cross-site scripting (XSS) w komponencie obsługi wiadomości e-mail, a dokładnie w funkcji message_body pliku program/actions/mail/show.php. Błąd polega na niewłaściwym neutralizowaniu danych kontrolowanych przez użytkownika przed ich wyświetleniem na stronie internetowej. Atakujący może przygotować specjalnie spreparowaną wiadomość e-mail, która po otwarciu przez ofiarę spowoduje wykonanie złośliwego kodu JavaScript w jej przeglądarce. Skutkiem tego jest możliwość kradzieży i wysyłania e-maili w imieniu ofiary, przejęcie jej sesji lub innych danych dostępnych w kontekście zalogowanego użytkownika. Do skutecznego ataku konieczna jest interakcja użytkownika – musi on otworzyć zainfekowaną wiadomość. Finalnie, umożliwia ona wykonanie dowolnego kodu JavaScript w kontekście użytkownika podczas odczytywania spreparowanego maila. Podatność można wykorzystać zdalnie, a jej eksploatacja jest oceniana jako łatwa. Zalecanym środkiem zaradczym jest aktualizacja Roundcube do wersji 1.5.8 lub 1.6.8, w których problem został naprawiony. W opisanym przez CERT PL ataku, zastosowano mechanizm Service Worker, który po zainstalowaniu w przeglądarce przechwytywał wszystkie próby logowania do Roundcube i przesyłał dane logowania na serwer kontrolowany przez atakujących. Zdobyte poświadczenia atakujący wykorzystywali do dalszego rozprzestrzeniania kampanii i kradzieży danych.

iRCEE: CVE-2025-49113

Podatność CVE-2025-49113, znana również jako iRCEE, została odkryta w popularnym kliencie poczty webowej Roundcube i dotyczy wszystkich wersji do 1.6.10 włącznie. Jest to luka typu post-auth Remote Code Execution (RCE), która umożliwia zdalne wykonanie dowolnego kodu PHP na serwerze po wcześniejszym uwierzytelnieniu się w systemie. Luka wynika z nieprawidłowego przetwarzania danych wejściowych w pliku program/actions/settings/upload.php, a dokładniej w obsłudze parametru _from. Podczas przesyłania plików (np. importu ustawień), aplikacja nieprawidłowo deserializuje obiekty PHP przekazywane przez użytkownika. jeżeli atakujący posiada konto w Roundcube (lub przejął konto innego użytkownika, np. dzięki phishingowi), może przesłać specjalnie spreparowany plik lub żądanie, które zawiera złośliwy, zserializowany obiekt PHP.

By przeprowadzić atak, atakujący musi być zalogowany na konto w Roundcube (np. jako zwykły użytkownik). Podatność została oceniona jako krytyczna (CVSS 9.9/10), ponieważ pozwala na pełne przejęcie serwera pocztowego. W połączeniu z innymi lukami (np. opisanej wcześniej podatności XSS umożliwiającej przejęcie sesji użytkownika), pozwala atakującemu na całkowitą kompromitację systemu, kradzież danych, instalację złośliwego oprogramowania, a choćby dalsze ataki na inne systemy w organizacji.

By ochronić serwer zaleca się natychmiastową aktualizację Roundcube do wersji 1.6.11 lub 1.5.10, w których luka została załatana.

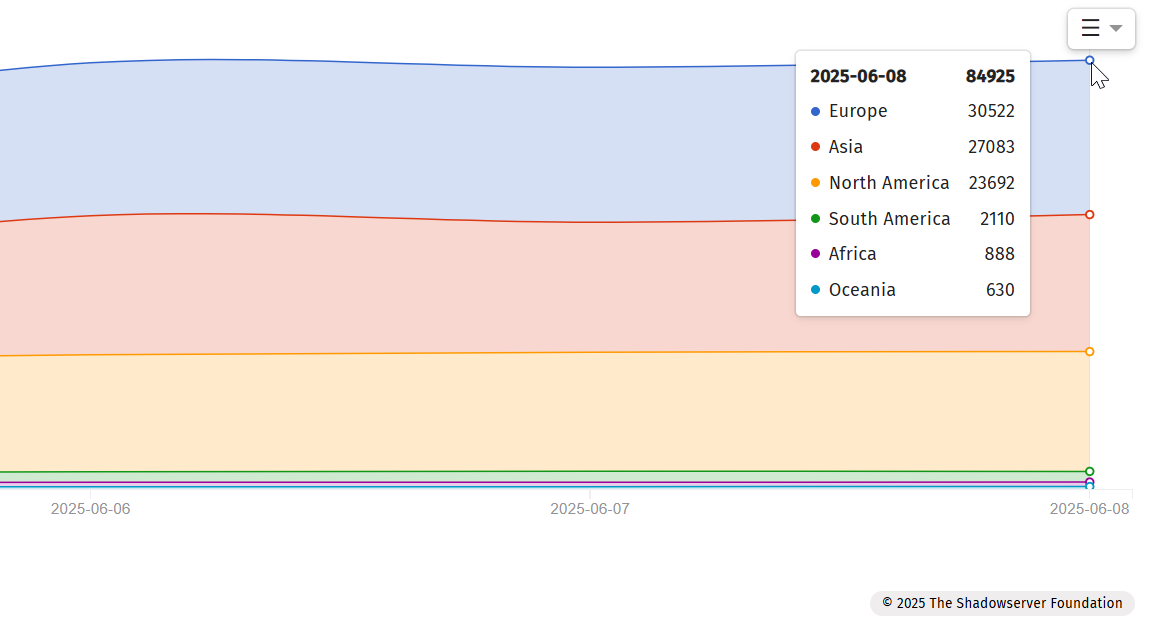

Obecnie brak jest informacji o jej aktywnym wykorzystywaniu, jednak jej połączenie z podatnościami typu XSS (jaka jak opisana CVE-2024-42009) może prowadzić do całkowitego przejęcia infrastruktury ofiary. Niemniej powierzchnia ataku (liczba eksponowanych systemów) to niemal 85 tysięcy, z czego w Polsce około 960.

Rys. Liczba podatnych na atak iRCEE systemów RoundCube, źródło: Dashboard Shadowserver, https://dashboard.shadowserver.org

Rys. Liczba podatnych na atak iRCEE systemów RoundCube, źródło: Dashboard Shadowserver, https://dashboard.shadowserver.orgWarto zauważyć, iż grupa UNC1151 prowadziła kampanie z wykorzystaniem podatności XSS CVE-2024-42009 w kwietniu maju 2025 roku, podczas gdy podatność oraz poprawki eliminujące ją zostały opublikowane 5 sierpnia 2024 roku. To pokazuje, jak istotne jest szybkie reagowanie na nowe zagrożenia oraz regularne aktualizowanie oprogramowania, aby chronić infrastrukturę IT przed zaawansowanymi atakami cybernetycznymi.

W naszym Krajobrazie Zagrożeń 12 maja 2025 (https://cert.orange.pl/cyber-threat-intelligence/krajobraz-zagrozen-12-18-05-25/#apt) opisywaliśmy operację RoundPress, w której to rosyjska grupa APT28 od 2023 roku wykorzystywała podatność CVE-2020-35730, związaną z XSSem w produkcie Roundcube. Wykorzystanie podatności pozwalało na uruchomienie kodu JavaScriptu w kontekście okna webmaila. W 2024 grupa zaczęła wykorzystywać inną podatność, CVE-2023-43770, która również pozwalała na umieszczenie JS na renderowanej stronie e-maila w Roundcube.

I tu można wyciągnąć dwa wnioski: po pierwsze – ten popularny webmail od kilku lat jest pomocny w zaawansowanych atakach, po drugie – podatności XSS znajdują zastosowanie w atakach grup APT i okazują się bardzo groźne (wbrew powszechnej opinii o ograniczonym wpływie tych podatności).

Więcej informacji:

https://cert.pl/posts/2025/06/unc1151-kampania-roundcube

https://fearsoff.org/research/roundcube

https://dashboard.shadowserver.org

Wybrane zagrożenia tygodnia

Zaawansowane zagrożenia

Made in China, Hacked in China – chińskie APT w chińskim telekomie

Seqrite Labs APT-Team poinformowało o kampanii biorącej za cel jednego z trzech największych dostawców usług telekomunikacyjnych, China Mobile Tietong. Do takich wniosków analitycy doszli analizując nazwy plików znajdujących się w dostarczanym w ataku archiwum. Atrybucja poprzez narzędzia i infrastrukturę używaną przez atakujących wskazała na grupę pochodzącą z Chin.

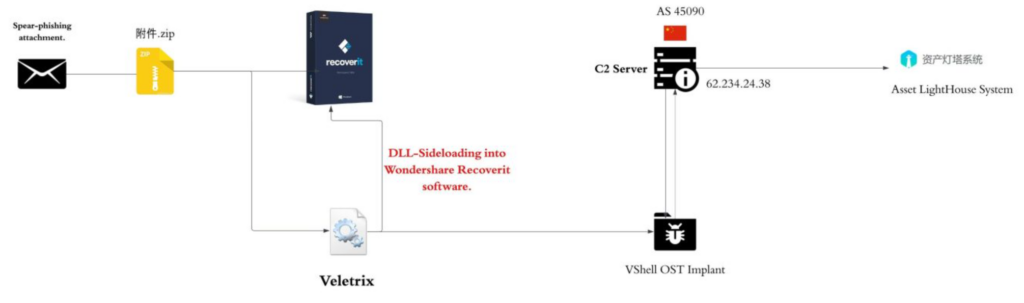

Rys. Łańcuch infekcji, źródło: https://www.seqrite.com/blog/operation-dragonclone-chinese-telecom-veletrix-vshell-malware/

Rys. Łańcuch infekcji, źródło: https://www.seqrite.com/blog/operation-dragonclone-chinese-telecom-veletrix-vshell-malware/Infekcja rozpoczyna się prawdopodobnie od spear phishingowych e-maili zawierających załącznik zip. W środku archiwum znajdują się m.in.: pliki z oficjalnej strony Wondershare Repairit – narzędzia służącego do odzyskiwania uszkodzonych plików oraz złośliwy plik drstat.dll. Pliki powiązane z Wondershare mają jednak zmienione nazwy (np.: plik China Mobile Limited’s 2025 internal training program is about to begin. Please register as soon as possible.exe) i wskazują na użycie techniki DLL-sideloading do uruchomienia implantu VELETRIX na urządzeniu. Część plików z archiwum zawiera certyfikat: ‘Shenzhen Thunder Networking Technologies Ltd’ kojarzony głównie ze złośliwym oprogramowaniem pochodzącym z Chin.

Dostarczany implant VELETRIX używa kilku metod obfuskacji oraz wykonania shellcodu takich jak: opóźnianie wykonania programu wraz z uruchamianiem dźwięku (Sleep & Beep Windows API), wykorzystaniu RtlIpv4StringToAddressA API do dekodowania stringu ASCII do pliku binarnego, oraz finalnie uruchomieniu pliku binarnego jako shellcode dzięki EnumCalendarInfoA API. W normalnym użyciu, wspomniana funkcja Windows API służy do enumeracji informacji kalendarza przez Windows (formaty dat, nazwy miesięcy itd.). W kontekście uruchomienia shellcode, VELETRIX przekazuje adres shellcodu jako argument do funkcji EnumCalendarInfoA. W ten sposób Windows przy wywołaniu tej funkcji uruchamia shellcode dzięki przekazaniu go jako wskaźnik. Pozwala to na ukrycie wykonania shellcode przez faktyczne wywołanie API Windowsa.

W tej kampanii uruchamiany shellcode to implant z frameworka VShell OST pozwalający na interakcję z serwerem C2.

Kampania DRAGONCLONE, wymierzona w chiński sektor telekomunikacyjny, została przypisana z wysokim prawdopodobieństwem grupom powiązanym z chińskim państwowym threat aktorem, określanym jako klaster China-Nexus. Zrobiono to na podstawie analizy używanych narzędzi (VELETRIX, VShell, Cobalt Strike, SuperShell), infrastruktury oraz technik, które wykazują silne podobieństwa do działań znanych grup UNC5174 (Uteus) oraz Earth Lamia. I w zasadzie nie jest to takie dziwne – współdzielenie doświadczeń w ramach chińskiego cyber ekosystemu to względna norma.

Jednak interesującym pozostaje fakt, iż prawdopodobnie grupa z Chin atakuje organizacje wewnątrz danego państwa. Znane już są bowiem przypadki ataków grup podszywających się pod inne, np.: grupa GamaCopy atakująca rosyjskie podmioty podszywając się pod rosyjską grupę Gamaredon. Takie operacje noszą miano operacji false-flag, co znacząco utrudnia atrybucję danej grupy oraz wpływa na sytuację geopolityczną regionu.

W związku z wątpliwościami, tematem otwartym pozostaje – kto tak naprawdę stoi za atakiem wymierzonym w chiński telekom.

Więcej informacji:

https://www.seqrite.com/blog/operation-dragonclone-chinese-telecom-veletrix-vshell-malware/

Cybercrime

Od ideologii do zysku: Jak haktywiści stają się cyberprzestępcami

W ostatnich latach można zaobserwować wyraźną zmianę w motywacjach grup hakerskich – wiele z nich porzuca czysto ideologiczne pobudki na rzecz działań o charakterze czysto finansowym. Artykuł Rapid7 opisuje ten trend jako konwergencję haktywizmu i cyberprzestępczości, gdzie granice między aktywizmem a chciwością coraz bardziej się zacierają. Grupy, które kiedyś działały w imię politycznych, społecznych czy religijnych przekonań, dziś chętnie wykorzystują swoją reputację i techniczne możliwości do zarabiania pieniędzy, często sięgając po ransomware i inne formy wymuszeń cyfrowych.

Zmiana ta nie jest przypadkowa. Długotrwała działalność ideologiczna prowadzi często do wypalenia – a jednocześnie pojawiły się łatwo dostępne narzędzia umożliwiające szybkie wzbogacenie się. Ransomware-as-a-service (RaaS), automatyzacja ataków, czy wykorzystanie sztucznej inteligencji pozwalają mniejszym i średnim grupom na prowadzenie skoordynowanych operacji bez dużych nakładów środków. Hakerzy zyskują dostęp do zestawów narzędzi, które jeszcze kilka lat temu były zarezerwowane dla państwowych aktorów lub elitarnych grup przestępczych.

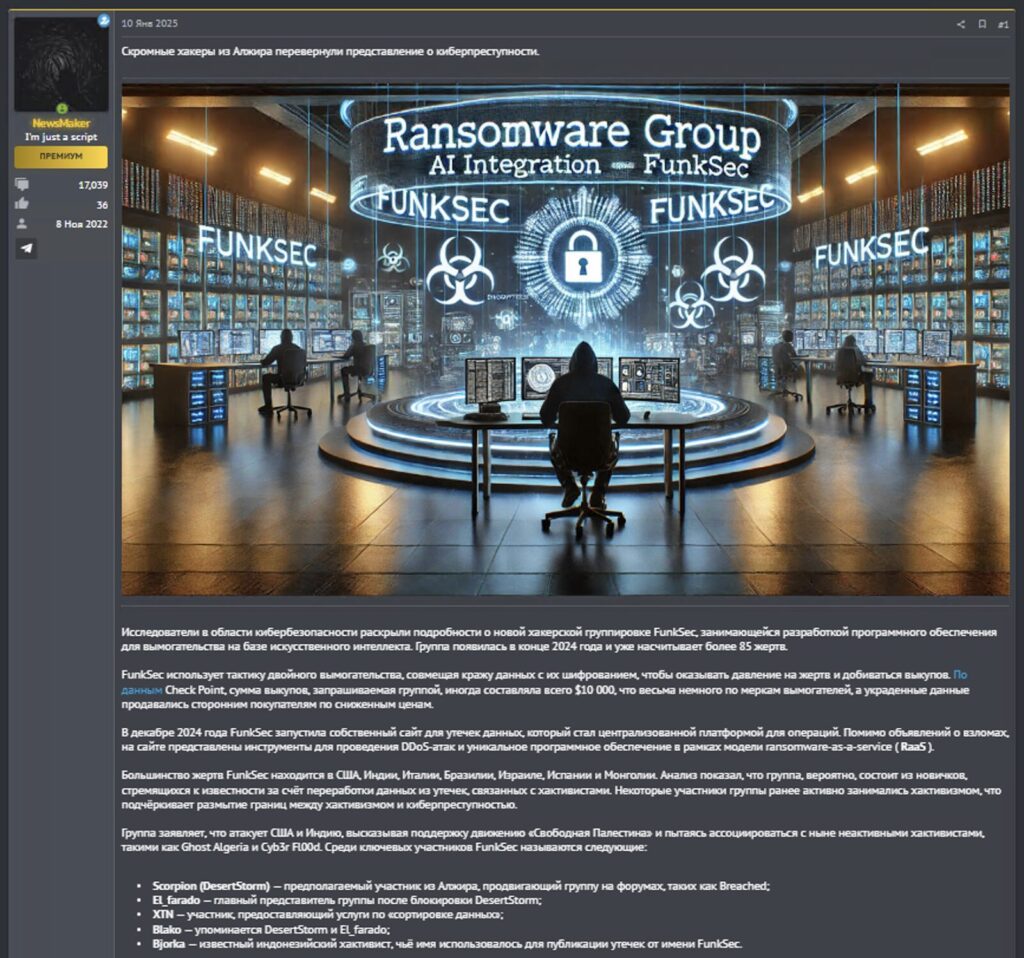

FunkSec – AI w służbie ransomware

Grupa FunkSec swoją działalność rozpoczynała jako politycznie motywowana grupa hakerska, szczególnie zainteresowana atakami na Stany Zjednoczone. Wiadomo było, iż grupa jest powiązana z ruchem „Wolna Palestyna” i kojarzona jest z innymi grupami haktywistycznymi, takimi jak Ghost Algeria i Cyb3r Fl00d. Na początku grupa oferowała narzędzia powszechnie kojarzone z działaniami haktywistycznymi, w tym usługi dla ataków DDoS i defacement.

W obszarze cyberprzestępczości, grupa zyskała rozgłos pod koniec 2024 roku, publikując listę ponad 85 ofiar. FunkSec wyróżnia się tym, iż ich narzędzia, w tym ransomware FunkLocker, są częściowo tworzone z użyciem sztucznej inteligencji, co pozwala na szybkie iteracje i rozwój mimo niskiego poziomu doświadczenia twórców. FunkLocker działa na systemach Windows, a zaszyfrowane pliki otrzymują rozszerzenie .funksec. Grupa oferuje dostęp do swojego ransomware za 100 dolarów, umożliwiając afiliantom personalizację ataków.

Rys. Ogłoszenie FunkSec na rosyjskojęzycznym forum w Darknetu. Źródło: Rapid7, https://www.rapid7.com/blog/post/2025/06/03/from-ideology-to-financial-gain-exploring-the-convergence-from-hacktivism-to-cybercrime

Rys. Ogłoszenie FunkSec na rosyjskojęzycznym forum w Darknetu. Źródło: Rapid7, https://www.rapid7.com/blog/post/2025/06/03/from-ideology-to-financial-gain-exploring-the-convergence-from-hacktivism-to-cybercrimeCo interesujące, grupa ta często używa danych wykradzionych podczas wcześniejszych akcji haktywistycznych, co bywa niejednoznacznie odbierane, podważając wiarygodność ich roszczeń i wskazuje na chęć zdobycia rozgłosu. Mimo to FunkSec gwałtownie zdobywa popularność w środowisku cyberprzestępczym, a ich niskie żądania okupu czynią ich atrakcyjnymi dla mniej doświadczonych afiliantów.

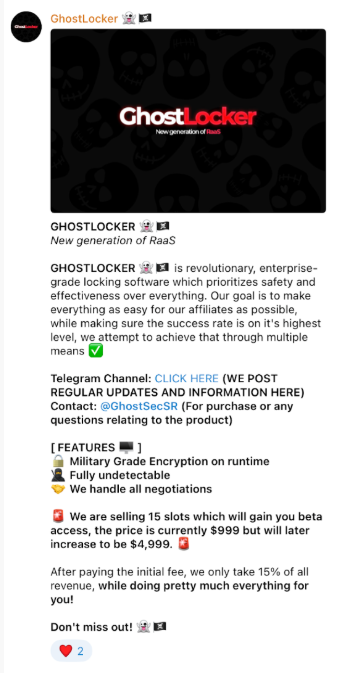

KillSec i GhostSec – podobna droga

Grupa haktywistów GhostSec (znana również jako Ghost Security, GhostSecMafia i GSM) działa od co najmniej 2015 roku. Grupa powiązana z Anonymous zyskała popularność dzięki kampaniom, w ramach których różne grupy haktywistów zniszczyły tysiące stron internetowych i kont w mediach społecznościowych, wykorzystując ataki defacement i DDoS. GhostSec, w 2023 roku połączył siły z grupą Stormous i rozpoczął kampanie ransomware, a w maju 2024 ogłosił powrót do haktywizmu, tłumacząc, iż cyberprzestępczość służyła zdobyciu funduszy na działalność ideologiczną. Natomiast KillSec, związany z ruchem Anonymous, przeszedł podobną transformację, tworząc własne oprogramowanie ransomware i działając w modelu RaaS.

Rys. Reklama malware GhostLocker na telegramie.

Rys. Reklama malware GhostLocker na telegramie.Źródło: Rapid7, https://www.rapid7.com/blog/post/2025/06/03/from-ideology-to-financial-gain-exploring-the-convergence-from-hacktivism-to-cybercrime/

Przed transformacją grupy te koncentrowały się na celach politycznych, najczęściej rządach i instytucjach publicznych. Po przejściu na ransomware ich ofiary stały się bardziej różnorodne i oportunistyczne – atakują firmy różnych rozmiarów i sektorów, na wielu kontynentach. Taktyka podwójnego wymuszenia, czyli kradzież danych i szyfrowanie, stała się standardem, zwiększając skuteczność wymuszeń.

Biznesowy model cyberprzestępczości

Chociaż FunkSec, KillSec i GhostSec nie osiągają poziomu zaawansowania takich gangów jak Cl0p czy LockBit, ich szybka adaptacja i wykorzystanie AI oraz RaaS stawia nowe wyzwania przed zespołami bezpieczeństwa. Trudniej jest identyfikować sprawców, a rosnąca liczba ataków wymaga ciągłego dostosowywania strategii obronnych. Transformacja ta pokazuje, iż motywacje cyberprzestępców ewoluują – od ideologii do finansowego zysku. Warto też zauważyć, iż nie wszystkie grupy haktywistyczne idą tą drogą – niektóre przez cały czas skupiają się na zakłócaniu i działaniach politycznych, a nie na zarobku.

Ta nowa rzeczywistość stawia zespoły bezpieczeństwa w trudnej sytuacji. Nie można już jednoznacznie sklasyfikować ataków jako czysto ideologicznych lub wyłącznie przestępczych. Te same grupy mogą prowadzić jednego dnia akcję polityczną, a następnego – zaszyfrować dane korporacji i zażądać okupu. Dla obrońców oznacza to konieczność zrozumienia nowych modeli motywacyjnych oraz elastycznego reagowania na różne typy zagrożeń.

Więcej informacji:

https://rapid7.com/blog/post/2025/06/03/from-ideology-to-financial-gain-exploring-the-convergence-from-hacktivism-to-cybercrime/

Oszustwa i podszycia

Koszt połączeń z przestępcami – vishing i eksfiltracja danych

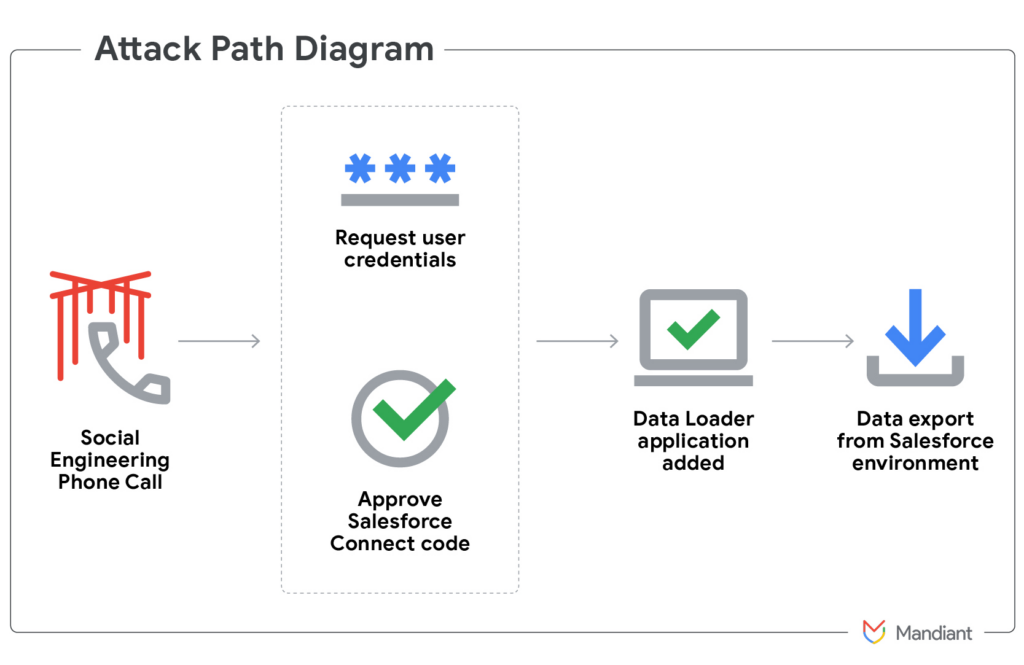

Vishing, czyli odmiana phishingu w postaci audio to skuteczna metoda socjotechniczna zyskująca na popularności, zwłaszcza w dobie możliwości klonowania głosu przez narzędzia AI. W przypadku klastra UNC6040 śledzonego przez Google Threat Intelligence Group nie jest inaczej – skuteczne ataki vishingowe umożliwiły eksfiltrację danych z organizacji korzystających z rozwiązania Salesforce.

Rys. Diagram ataku w kampanii

Rys. Diagram ataku w kampaniiźródło: https://cloud.google.com/blog/topics/threat-intelligence/voice-phishing-data-extortion

Grupa UNC6040 skupiała się na atakach skierowanych na personel IT. Podczas połączenia telefonicznego nakłaniała ofiarę do autoryzacji zmodyfikowanej lub oryginalnej aplikacji Data Loader wewnątrz instancji Salesforce danej organizacji. Data Loader pozwala na interakcję z danymi Salesforce (import, export, upload danych), również wspierając OAuth dla integracji zewnętrznych aplikacji. Atakujący po uzyskaniu kodu od ofiary, byli w stanie podłączyć swoją aplikację Data Loader’a pod Salesforce, często w zmodyfikowanej wersji np.: ze zmienioną nazwą na „My Ticket Portal”.

W kilku przypadkach, próby eksfiltracji danych następowały dopiero kilka miesięcy po dodaniu Data Loadera atakującego, potencjalnie wskazując na współpracę z threat aktorem monetyzującym pozyskane dane.

UNC6040 po zdobyciu danych z Salesforce często używał poświadczeń pozyskanych w trakcie vishingu do eksfiltracji danych z innych platform takich jak Okta i Microsoft365.

W trakcie ataków UNC6040 wykorzystywał własną infrastrukturę nie tylko do bezpośrednich ataków na system Salesforce, ale także hostował panele phishingowe pod platformę Okta. W trakcie vishingu, przestępcy kierowali ofiary na przygotowane strony i wymuszali od nich zarówno poświadczenia jak i kody MFA. W większości przypadków atakujący korzystali także z Mullvad VPN do eksfiltracji danych.

Same użycie technik vishingu nie jest nowym sposobem na pozyskanie wrażliwych danych – inne grupy takie jak Scattered Spider osiągnęły wysoką specjalizację w atakach socjotechnicznych, również wykorzystując vishing jako swoje główne narzędzie. W przypadku aplikacji mających bezpośredni dostęp do wrażliwych danych warto zwrócić szczególną uwagę na uprawnienia dostępu nadane użytkownikom i ograniczyć ich dostęp do jedynie wymaganych funkcjonalności. Szczególnie ważne jest także zarządzanie aplikacjami, które np.: wspierane przez OAuth, oferują rozszerzenie dodatkowej funkcjonalności głównego narzędzia. Takie możliwości mogą być wykorzystane przez atakujących i mogą stanowić furtkę do organizacji i jej danych. Nie sposób wspomnieć o stosowaniu MFA oraz edukacji pracowników i użytkowników w organizacji.

Więcej informacji:

https://cloud.google.com/blog/topics/threat-intelligence/voice-phishing-data-extortion

Cyberwar

PathWiper w atakach na ukraińską infrastrukturę krytyczną

5 czerwca analitycy Cisco Talos opublikowali artykuł opisujący atak z wykorzystaniem wcześniej nieznanego złośliwego oprogramowania, które nazwali PathWiper. Celem ataków była ukraińska infrastruktura krytyczna. Atak przeprowadzono z wykorzystaniem legalnego rozwiązania do zarządzania stacjami końcowymi, co według analityków wskazuje na dostęp atakujących do konsoli administracyjnej umożliwiającej dalsze wykonywanie komend oraz dostarczenie PathWipera. Komenda wykonywana w konsoli docierała do klienta na stacji końcowej, na której była wykonywana jako skrypt BAT zawierający wywołanie WScript.exe oraz skrypt Visual Basic nazwany „uacinstall.vbs”. Skrypt tworzył w katalogu TEMP złośliwy plik PathWiper nazwany sha256sum.exe i go wykonywał. Następnie, złośliwe oprogramowanie zbierało informacje na temat podłączonych dysków, woluminów i zasobów sieciowych, by w kolejnym etapie niszczyć pliki systemowe NTFS (m.in. $MFT) oraz inne pliki na dysku nadpisując je losowymi danymi. Każde działanie oraz plik wykorzystywany w ataku wtapiał się w normalną pracę systemu imitując narzędzie administracyjne, co świadczy o głębokim zrozumieniu jego działania i roli w infrastrukturze ofiary.

Autorzy analizy wskazują na podobieństwo mechanizmów wykorzystywanych przez PathWiper do HermeticWiper, czyli innej rodziny wiperów wykorzystywanej w atakach na Ukrainę w 2022 roku. Wykorzystanie HermeticWiper jest łączone z działalnością grupy Sandworm. Ponadto, w raporcie dotyczącym aktywności grup APT opublikowanym 19 maja przez ESET pojawiła się informacja o atakach na Ukrainę przeprowadzonych w grudniu 2024 roku oraz lutym i marcu 2025 roku przez Sandworm z wykorzystaniem wipera ZEROLOT, który był dystrybuowany w infrastrukturze dzięki Group Policy. Artykuł Cisco Talos nie wskazuje jednoznacznie, iż PathWiper jest wykorzystywany przez Sandworm, ale na podstawie TTP (Technik, Taktyk i Procedur) oraz możliwości złośliwego systemu zbliżonych do ataków obserwowanych w przeszłości, analitycy z dużą pewnością przypisują te działania „rosyjskiej grupie APT”. Mimo ogólnego trendu przesunięcia się działalności rosyjskich APT z działań destrukcyjnych, do cyberszpiegostwa, o którym pisaliśmy w poprzednim krajobrazie zagrożeń, wipery są od lat powracającym elementem krajobrazu zagrożeń dla Ukrainy.

Wipery mają na celu wymazywanie danych z systemów ofiar doprowadzając do trwałej niedostępności danych i paraliżu usług opierających się na atakowanej infrastrukturze. W przeciwieństwie do ataków ransomware, w tych atakach celem nie jest otrzymanie okupu za przywrócenie dostępu do danych lub powstrzymanie się od publikacji skradzionych informacji. Wipery są stworzone tak, by możliwie jak najszybciej i najefektywniej niszczyć. Destrukcyjny charakter działania wiperów sprawia, iż najczęściej są wykorzystywane na froncie cyberwojennym. Cyfrowy atak może znacząco zakłócić działania infrastruktury kluczowej dla obronności lub stabilności państwa, dlatego celem stają się firmy z sektorów takich jak energetyka lub telekomunikacja, ale także organizacje rządowe. Tego typu ataki wymagają stabilnego i rozległego dostępu atakujących do infrastruktury, który może być dodatkowo wykorzystany w celach szpiegowskich, by pozyskać cenne strategicznie informacje przed ich zniszczeniem. W przeszłości atakom z wykorzystaniem wiperów towarzyszyły fałszywe żądania okupu obiecujące przywrócenie zaszyfrowanych danych. Takie działania miały przysłaniać nieodwracalne zniszczenie danych i skierować podejrzenia na grupy przestępcze motywowane finansowo, nie grupy klasy APT działające w interesie wrogiego państwa. Warto o tym pamiętać w przypadku zaobserwowania ataku przypominającego infekcję ransomware i wziąć pod uwagę najgorszy scenariusz – bezpowrotną utratę cennych danych.

Więcej informacji:

https://blog.talosintelligence.com/pathwiper-targets-ukraine

https://www.eset.com/gr-en/about/newsroom/press-releases-1/eset-research-apt-report-russian-cyberattacks-in-ukraine-intensify-sandworm-unleashes-new-destructive-wiper-1/

Złośliwe oprogramowanie

OtterCookie – nowy stealer Lazarusa w kampanii “Contagious Interview”

Analitycy any.run przeprowadzili dokładną analizę nowej wersji malware’u OtterCookie, stosowanej przez północnokoreańską grupę Lazarus znaną również jako WaterPlum czy PurpleBravo. Narzędzie, działające od września 2024 roku, stanowi integralny element długotrwałej operacji opartej na socjotechnice „Contagious Interview”, której motywem przewodnim są fałszywe procesy rekrutacyjne oferujące projekty w obszarze finansów i kryptowalut. Atak bazuje na wyrafinowanej socjotechnice: ofiary są zaczepiane przez fałszywych rekruterów, którzy oferują współpracę w ramach rzekomych projektów deweloperskich, zachęcając ich do pobrania repozytoriów kodu lub aplikacji zbudowanych w środowisku Node.js, Qt lub Electron.

Centralnym komponentem tej operacji jest złośliwe oprogramowanie klasy infostealer – OtterCookie, który pojawił się już w czterech wersjach. Malware jest napisany w JavaScript i działa w środowisku Node.js, aktywując się dopiero w momencie wykrycia celowo wywołanego błędu składniowego w kodzie. Zamiast zakończyć działanie, mechanizm ten przechwytuje błąd, uruchamia funkcję require(), a następnie pobiera zdalny kod z serwera C2 i wykonuje go lokalnie. Celem tego złośliwego kodu jest pozyskanie danych uwierzytelniających i finansowych – w tym haseł z przeglądarek (Chrome, Brave), kluczy MetaMask, tokenów odzyskiwania portfeli Exodus, Solana, a także danych z iCloud Keychain w środowiskach macOS.

Wersje OtterCookie od v3 do v4 wykazują znaczący rozwój funkcjonalny – z pierwotnego narzędzia kradnącego pliki i dane ze schowka przekształciły się w złożony mechanizm eksfiltracyjny korzystający z Socket.IO, wraz z mechanizmami wykrywania środowisk sandboxowych i debuggingowych, a także z funkcjami dostosowanymi do obchodzenia zabezpieczeń. Wersja v4, pojawiająca się od kwietnia 2025 roku, zawiera dodatkowe funkcje identyfikacji pracy w środowiskach wirtualnych, ciche przesyłanie plików mnemonic oraz przechwytywanie aktywności schowka systemowego, co czyni ją jedną z najbardziej zaawansowanych implementacji tego typu w ekosystemie Lazarusa.

Oprogramowanie OtterCookie pełni funkcję nie tylko samodzielnego stealera, ale również modułu loadera, który po zainfekowaniu systemu może pobrać inne komponenty Lazarusa – w tym InvisibleFerret – służące do utrzymania dostępu i eskalacji działań. Cała kampania funkcjonuje w oparciu o infrastrukturę C2 hostowaną głównie w USA, z ruchem na niestandardowych portach TCP, jak np. 1224. W kampanii identyfikowane są również fałszywe firmy rekrutacyjne, takie jak BlockNovas LLC, SoftGlide LLC oraz Angeloper Agency, a także profile rekruterów generowane z użyciem AI.

Elementem wyróżniającym kampanię „Contagious Interview” jest dopracowana narracja socjotechniczna i unikanie klasycznych dropperów. Ofiary są zachęcane do pobrania rzekomo bezpiecznych narzędzi developerskich, które ostatecznie zawierają oprogramowanie OtterCookie. Wektory infekcji obejmują także fałszywe aplikacje Qt i Electron dystrybuowane poza App Store lub npm, z kodem źródłowym umieszczanym w publicznych repozytoriach GitHub lub Bitbucket. Rozpowszechnienie i modularność narzędzi oraz realistyczne, dobrze przygotowane materiały rekrutacyjne świadczą o dużym zaangażowaniu grupy Lazarus w prowadzenie działań wywiadowczych i finansowych w tym obszarze.

Działania te wpisuje się w długoterminową strategię Lazarusa, której celem jest pozyskiwanie danych o wysokim znaczeniu finansowym i operacyjnym, a także wykorzystywanie zaufania do narzędzi open-source jako kanału infekcji. Ewolucja OtherCookie od prostego infostealera do rozbudowanego modularnego malware’u pokazuje, iż Lazarus intensyfikuje wysiłki w zakresie rozwijania kampanii o wysokim stopniu ukierunkowania, jednocześnie stosując techniki utrudniające detekcję na poziomie kodu i infrastruktury sieciowej.

Biorąc pod uwagę analizowane próbki oraz tempo rozwoju narzędzia, można spodziewać się dalszych iteracji OtterCookie, być może zintegrowanych z nowymi loaderami lub mechanizmami utrzymania trwałości w systemie ofiary. OtterCookie to nie tylko techniczne narzędzie infekcji – to element złożonej i zintegrowanej operacji wpływu oraz penetracji cybernetycznej, prowadzonej przez jedną z najbardziej nieprzewidywalnych grup APT świata.

Więcej informacji:

https://any.run/cybersecurity-blog/ottercookie-malware-analysis/

https://jp.security.ntt/tech_blog/en-waterplum-ottercookie

https://cybercory.com/2025/05/10/ottercookie-malware-unveiling-the-evolving-threat-in-the-contagious-interview-campaign/

CVE tygodnia

Poważne podatności w oprogramowaniu CISCO pozwalające na przejęcie dostępu do infrastruktury.

Cisco, opublikowało dwa istotne ostrzeżenia dotyczące krytycznych podatności w swoich produktach. Obie luki – CVE-2025-20286 oraz CVE-2025-20188 – umożliwiają nieuwierzytelnionym atakującym przejęcie kontroli nad kluczowymi komponentami sieciowymi w nieodpowiednio zabezpieczonej infrastrukturze: odpowiednio Cisco Identity Services Engine (ISE) oraz Wireless LAN Controller (WLC).

Pierwsza z omawianych luk – CVE-2025-20286 – dotyczy Cisco ISE uruchamianego w środowiskach chmurowych AWS, Azure oraz Oracle Cloud Infrastructure. Podatność występuje w wersjach 3.1 do 3.4 dla AWS oraz 3.2 do 3.4 dla Azure i OCI. Głównym problemem jest zastosowanie statycznych poświadczeń, identycznych dla wszystkich instancji danej wersji uruchamianej w danym środowisku chmurowym. W praktyce oznacza to, iż osoba uzyskująca dostęp do jednej instancji ISE – choćby środowiska testowego – może wykorzystać te same dane uwierzytelniające do przejęcia kontroli nad dowolną inną instancją, w tym produkcyjną. Zastosowanie tej podatności umożliwia zdalne połączenie przez REST API lub CLI i pełen dostęp administracyjny, co otwiera drogę do modyfikacji zasad dostępu, wyłączania komponentów zabezpieczeń, a choćby wdrażania trwałych backdoorów w całej infrastrukturze. Ryzyko jest szczególnie wysokie, jeżeli interfejs zarządzający ISE jest wystawiony do sieci publicznej lub dostępny z mniej kontrolowanego segmentu.

CVE-2025-20188 dotyka urządzeń z oprogramowaniem WLC (Wireless LAN Controller) w tym:

- Cisco Catalyst 9800-CL (wirtualny WLC)

- Embedded WLC w Catalyst 9300/9400/9500

- Catalyst 9800-40, 9800-80 i 9800-L

- Access Pointy z kontrolerami zintegrowanymi (np. 9100 series)

- IOS XE wersje: wcześniejsze niż:

– 17.9.5

– 17.12.1

– 17.10.1a (dla WLC embedded)

Błąd w weryfikacji ścieżki umożliwia atakującemu zapisanie pliku w dowolnym katalogu systemowym oraz jego wykonanie z uprawnieniami root. W efekcie dochodzi do pełnego przejęcia kontrolera, z możliwością wgrania złośliwego firmware’u na access pointy, zmianą konfiguracji sieci Wi-Fi, a choćby podsłuchiwaniem ruchu w czasie rzeczywistym. Choć podatna funkcja jest domyślnie wyłączona, jej aktywacja – czy to intencjonalna, czy pozostawiona przez niedopatrzenie – oznacza krytyczną ekspozycję.

Analiza tych dwóch podatności ukazuje wspólną cechę: obie mogą zostać wykorzystane bez uwierzytelnienia. W przypadku ISE, wystarczy wiedza o adresie IP instancji i otwarty interfejs zarządzający. W przypadku WLC, wystarczy aktywna funkcja out-of-band download oraz dostęp do interfejsu HTTPS. Dla obu przypadków przygotowane zostały także eksploity typu proof-of-concept.

Dla chmurowych instancji ISE zalecamy aktualizację do najnowszych wersji zawierających poprawki oraz ograniczenie dostępu do instancji jedynie zaufanym sieciom i poprzez VPN. Dla WLC konieczna będzie aktualizacja do odpowiednich wersji IOS XE lub całkowite wyłączenie podatnej funkcji, komendą CLI „no ap upgrade method https”. W obu przypadkach kluczowa jest również segmentacja sieci, wdrożenie ACL-ów i monitorowanie logów pod kątem nietypowej aktywności.

Zważywszy na krytyczną rolę, jaką ISE i WLC odgrywają w architekturze bezpieczeństwa, każda organizacja korzystająca z tych komponentów powinna niezwłocznie przeanalizować swoje środowisko pod kątem obecności tych luk. Brak reakcji może oznaczać nie tylko utratę integralności systemów sieciowych, ale także pełne przejęcie tożsamości sieciowych i kanałów komunikacji, co w kontekście ataków APT i grup cyberprzestępczych może mieć opłakane skutki.

Więcej informacji:

https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-ise-aws-static-cred-FPMjUcm7

https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-wlc-file-uplpd-rHZG9UfC

https://digital.nhs.uk/cyber-alerts/2025/cc-4652a>

![Krytyczna podatność w Androidzie umożliwia zdalne wykonanie kodu, bez interakcji ze strony użytkownika [CVE-2025-48593]](https://sekurak.pl/wp-content/uploads/2025/11/Zrzut-ekranu-2025-11-7-o-13.55.14.png)