Pisanie o zagrożeniach Active Directory jest dla nas w Kapitanie bardzo ważne, gdyż problem dotyka wielu środowisk firm i organizacji (polecamy poświęcone temu tematowi kampanie oraz usługę audytu AD.

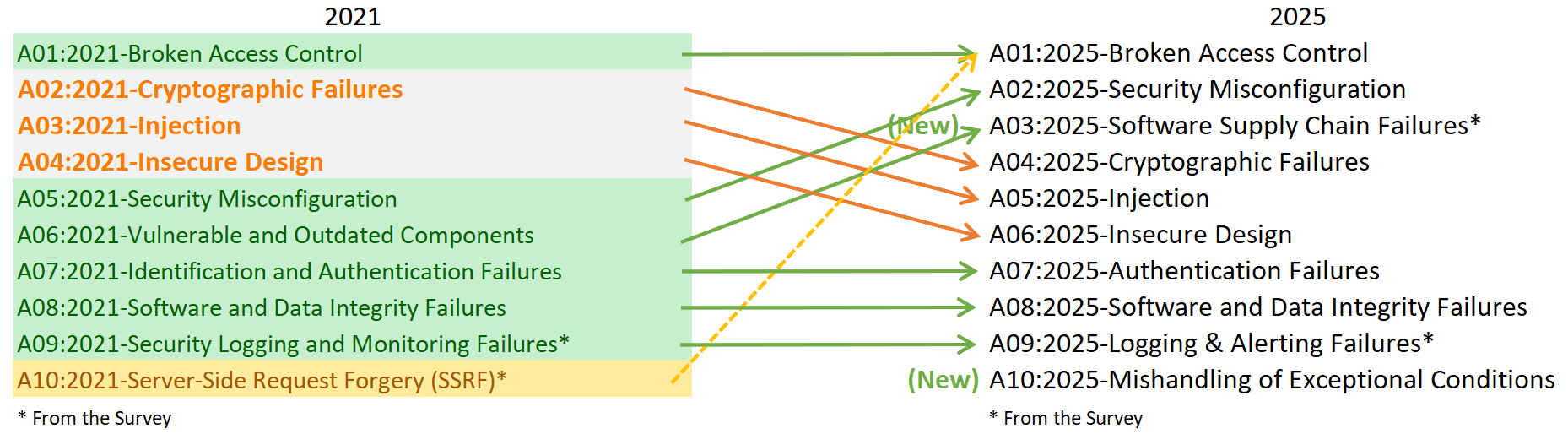

W ostatnich dniach specjaliści ds. cyberbezpieczeństwa z LevelBlue MDR SOC ujawnili groźną kampanię malvertisingu, która wykorzystuje spersonalizowane reklamy w wynikach wyszukiwania Bing do dostarczania złośliwego systemu podszywającego się pod PuTTY – popularnego klienta SSH. Atak nie tylko umożliwia trwałą obecność w systemie, ale także uruchamia zaawansowaną technikę Kerberoastingu, umożliwiającą potencjalne ujawnienie danych kont serwisowych w Active Directory. Poniżej znajdziesz pełną analizę incydentu – od pierwszych sygnałów po szczegóły techniczne działania i rekomendacje obronne.

Jak to się zaczęło? Malvertising i SEO-poisoning

Pisaliśmy już kiedyś o podobnym ataku w reklamach Google. W obu przypadkach kampania polega na wykorzystaniu sponsorowanych wyników wyszukiwania, wyglądających jak autentyczne odnośniki do putty[.]org, ale w rzeczywistości przekierowujących użytkowników na złośliwe domeny typu typosquat, np. puttyy[.]org czy puttysystems[.]com. Tego typu zabiegi to klasyczny malvertising i SEO poisoning – techniki manipulacji wyszukiwania skutecznie wykorzystują zaufanie użytkowników do dobrze znanych narzędzi (prawie każdy administrator Linux – i nie tylko – używa PuTTY).

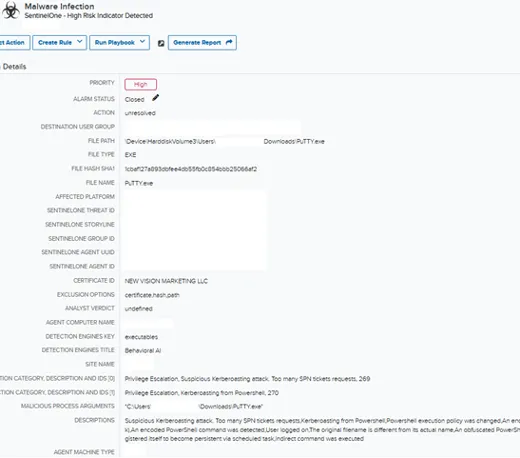

Pierwsze alarmy – podejrzany certyfikat i podejrzany PuTTY.exe

Analitycy z LevelBlue zauważyli, iż ściągnięty plik „PuTTY.exe” był podpisany przez dziwny podmiot – „NEW VISION MARKETING LLC” – zamiast oryginalnych autorów, co stanowiło pierwszy wyraźny sygnał zagrożenia.

Źródło: LevelBlue MDR

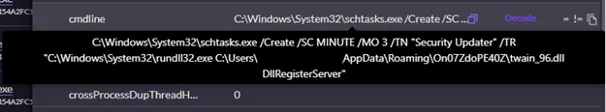

Źródło: LevelBlue MDRPo uruchomieniu fałszywego programu na komputerze ofiary tworzone było zadanie zaplanowane – o nazwie typu „Security Updater” – które co 3 minuty wywoływało rundll32 DllRegisterServer, ładując kolejno DLL-e: twain_96.dll→ green.dll. Pierwszy służył jako ładunek pomocniczy, drugi zapewniał dostęp operatorowi oraz rekonesans.

Źródło: LevelBlue MDR

Za pomocą narzędzi SentinelOne i VirusTotal zidentyfikowano złośliwe DLL-e jako należące do rodziny Oyster/Broomstick – znane z twardo zakodowanego serwera C2, utrzymywania się w systemie przez zadania zaplanowane, a także ze zdalnej kontroli.

Kerberoasting – atak na hasła serwisowe w Active Directory

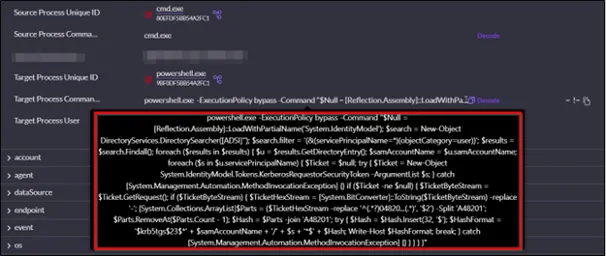

Końcowym etapem ataku była technika Kerberoasting – w pamięci (bez zapisu na dysku) uruchamiano skrypt PowerShell, który żądał biletu TGS dla kont z SPN. Wykorzystując słabe szyfrowanie RC4-HMAC (gdy AES nie był wymuszony), skrypt wydobywał hashe gotowe do złamania w Hashcat (format $krb5tgs$ mode 13100).

Źródło: LevelBlue MDR

Źródło: LevelBlue MDRPołączenie rozpoczynało się na serwerach hostujących plik instalatora (np. heartlandenergy[.]ai), ładujących payload z zewnętrznych WordPressów. Dodatkowo wykorzystywano różne certyfikaty (np. „NEW VISION MARKETING LLC”) oraz alternatywne nazwy zadań (np. „FireFox Agent INC”) jako techniki unikania wykrycia.

Zbieżność z wcześniejszymi kampaniami – szerszy kontekst zagrożenia

Według raportów Rapid7 i Arctic Wolf malvertising z trojanizowanymi narzędziami administracyjnymi (PuTTY, WinSCP) rozwinął się na przełomie 2024/2025 roku. W jednym opublikowanym przypadku Rapid7 opisuje infekcję poprzez trojanizowany PuTTY, z DLL-side-loadingiem i instalacją payloadów takich jak Sliver czy Cobalt Strike, prowadzącą do ataku ransomware.

Zalecenia obronne

- Pobieraj oprogramowanie tylko z oficjalnych źródeł – unikaj reklam i weryfikuj podpis cyfrowy.

- Stosuj blokowanie reklam i filtrację domen – by zapobiec malvertisingowi.

- Monitoruj zadania zaplanowane na komputerach i serwerach w firmie – szczególnie te uruchamiające się od ścieżek: %appdata% czy %temp%.

- Wzmacniaj Kerberos – wymuszenie AES we wszystkich ticketach i monitorowanie Event ID 4769 (RC4-HMAC) może powstrzymać Kerberoasting.

- Aktualizuj EDR/MDR – systemy wykrywające anomalie, takie jak SIEM, mogą gwałtownie wychwycić nietypowe pliki i certyfikaty.

- Użyj renomowanych narzędzi do bezpieczeństwa Active Directory – tylko renomowane rozwiązania firm trzecich mogą uchronić organizację przed atakiem na AD.

- Chroń i audytuj domenę AD przed błędami w konfiguracji i podatnościami – obecna konfiguracja Twojego AD może nie spełniać najlepszych praktyk bezpieczeństwa i zawierać szereg podatności, których istnienia możesz nie być świadomy. W tym przypadku polecamy naszą usługę Audytu AD.

- Wdróż metodę zarzadzania opartą o Zero Trust – administratorzy nie powinni pracować na komputerach z lokalnymi uprawnieniami administracyjnymi. O tym, jak się zabezpieczyć, pisaliśmy tutaj.

Podsumowanie

Najnowsza kampania malvertisingowa dowodzi, iż cyberprzestępcy coraz sprawniej wykorzystują zaufanie do popularnych narzędzi oraz reklamy internetowe. Fałszywy PuTTY, choć wygląda jak prawdziwy klient SSH, krył złożony łańcuch infekcji – od ładowania złośliwych DLL-i, przez komunikację z C2, po wykorzystanie techniki Kerberoastingu. Pokazuje to konieczność stosowania wielowarstwowej ochrony – od sieci, poprzez polityki na stacjach końcowych, aż po solidne wykrywanie zachowań użytkowników.