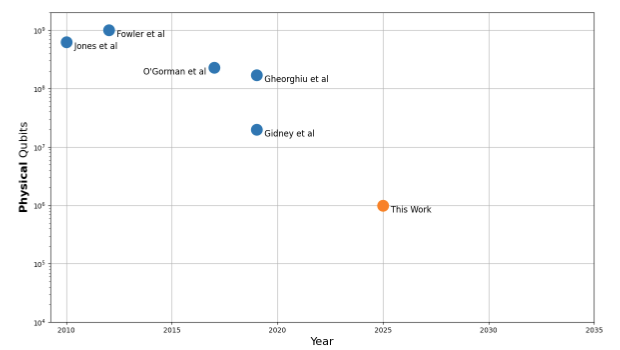

Badacze z Google Quantum AI obliczyli, iż już milion kubitów wystarczy do złamania szyfrowania RSA-2048 w siedem dni. To 20 razy mniej niż wcześniejsze szacunki z 2019 roku.

Zespół Google Quantum AI opublikował badanie, które radykalnie zmienia prognozy dotyczące zagrożenia dla obecnego szyfrowania internetowego. Według nowych obliczeń komputer kwantowy z milionem kubitów działający przez siedem dni bez przerwy może złamać powszechnie używane szyfrowanie RSA-2048. Wcześniejsze szacunki z 2019 roku mówiły o potrzebie 20 milionów kubitów.

Dwadzieścia razy mniejsze wymagania to efekt dwóch przełomów technicznych. Po pierwsze, naukowcy udoskonalili algorytm faktoryzacji Shora, używając przybliżeń zamiast dokładnych obliczeń modularnych. To zmniejszyło liczbę potrzebnych kubitów logicznych bez znaczącego wydłużenia czasu obliczeń. Po drugie, opracowali gęstsze schematy korekcji błędów – połączone kody powierzchniowe z „kultywacją stanów magicznych” – które potroiły gęstość przechowywania dla nieaktywnych kubitów logicznych.

Obecne komputery kwantowe są jednak wciąż daleko od tego poziomu. Najlepsze maszyny to 1121-kubitowy Condor firmy IBM i 53-kubitowy Sycamore Google’a. IBM do 2033 roku planuje system złożony ze 100 tysięcy kubitów, a Quantinuum chce stworzyć w pełni odporną na błędy platformę do 2029 roku. Utrzymanie miliona kubitów z wystarczająco niskim poziomem błędów i koordynacja miliardów operacji logicznych przez pięć dni to wciąż ogromne wyzwanie inżynieryjne.

Szyfrowanie RSA, Elliptic Curve Diffie-Hellman i podobne systemy asymetryczne zabezpieczają większość dzisiejszej komunikacji internetowej. Ponieważ zaszyfrowane dane zebrane dziś mogą zostać odszyfrowane w przyszłości, amerykański NIST wzywa do migracji na algorytmy kryptografii postkwantowej. Systemy podatne na ataki kwantowe mają zostać wycofane po 2030 roku i całkowicie zakazane po 2035 roku. Google już zintegrowało mechanizm enkapsulacji kluczy ML-KEM z przeglądarką Chrome i swoimi wewnętrznymi sieciami.