Sygnia, globalna firma specjalizująca się w reagowaniu na incydenty bezpieczeństwa, ujawniła nową kampanię cyberszpiegowską, o kryptonimie Fire Ant, która skierowana jest przeciwko środowiskom VMware ESXi, vCenter oraz urządzeniom sieciowym (np. F5). Kampania rozpoczęła się na początku 2025 roku.

Cel ataku i metody operacyjne

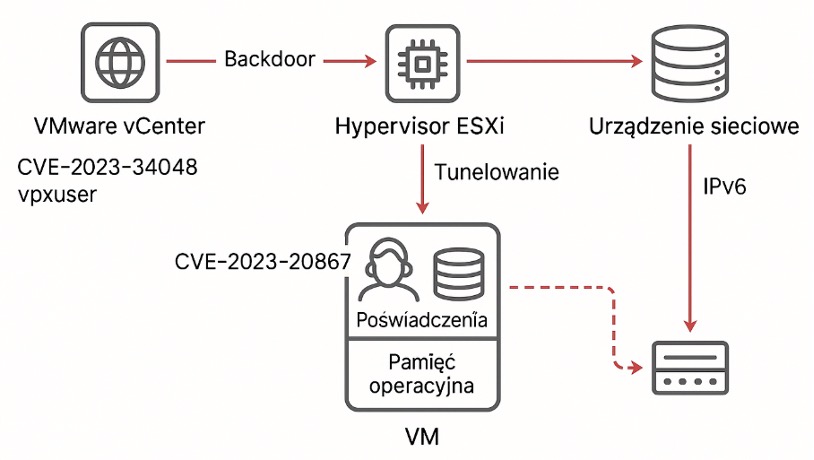

Atakujący, podejrzewani o powiązania z chińską grupą UNC3886, wykorzystali starsze, niezałatane podatności VMware:

- CVE‑2023‑34048 – umożliwia zdalne wykonanie kodu bez autoryzacji w vCenter; przestępcy wykradli dane konta „vpxuser”, które zarządza hostami ESXi, zapewniając pełne uprawnienia choćby przy wyłączonym bezpośrednim logowaniu;

- CVE‑2023‑34048 – luka w VMware Tools pozwalająca na wykonywanie komend host‑to‑guest bez uwierzytelnienia, umożliwiając atakującym dostęp choćby do maszyn wirtualnych, w tym do pamięci operacyjnej z wykradzionymi poświadczeniami.

Atakujący instalowali backdoory (m.in. VirtualPita, autobackup.bin) oraz zatrzymywali proces vmsyslogd na hostach, by ukryć ślady działania i przetrwać reboot systemu.

Przełamywanie segmentacji sieciowej

Po kompromitacji infrastruktury VMware, grupa hakerska atakuje urządzenia F5 BIG‑IP, wykorzystując CVE‑2022‑1388. Umożliwia w ten sposób tunelowanie między segmentami sieci (np. dzięki Neo‑reGeorg), korzystając przy tym z ruchu IPv6, który często pozostaje poza monitoringiem.

Celem jest obejście segmentacji sieci oraz osiągnięcie dostępu do izolowanych zasobów organizacji.

Atakujący długo adaptowali narzędzia: zmieniali nazwy binarek, wdrażali redundantne backdoory, obserwowali aktywność obrony i gwałtownie dostosowywali operacje, co znacznie utrudniało skuteczne usunięcie ich obecności. Poniżej wysokopoziomowy diagram ataków.

Powiązania z UNC3886

Sygnia nie przeprowadza jednoznacznej diagnozy, ale zauważa silne zbieżności Fire Ant z wcześniejszymi operacjami grupy UNC3886:

- wspólne narzędzia i metody ataku,

- korzystanie z podobnych binarek i celowanie w infrastrukturę VMware,

- aktywność w godzinach typowych dla użytkowników języka chińskiego i typowe błędy ortograficzne.

Grupa UNC3886 była wcześniej powiązana z atakami na rządy, firmy telekomunikacyjne, technologiczne, elementy obronne i infrastrukturalne.

Rekomendacje bezpieczeństwa

Sygnia zaleca natychmiastowe wdrożenie poniższych środków:

- Regularne łatki bezpieczeństwa dla VMware vCenter i ESXi.

- Rotacja i silne hasła dla kont administratorów ESXi i vCenter, najlepiej dzięki rozwiązania klasy PIM.

- Włączenie Lockdown Mode (tryb blokowania) na hostach ESXi – uniemożliwia to bezpośredni dostęp SSH/HTTPS/DCUI.

- Ograniczenie dostępu do vCenter wyłącznie do jump‑hostów lub nadzorowanych adresów IP przez zaporę sieciową.

- Użycie Secure Boot na hostach ESXi.

- Rozbudowany monitoring obejmujący warstwę hypervisora – tradycyjne narzędzia EDR mogą nie rejestrować działań na vCenter/ESXi/f5.

Wpływ strategiczny i lekcja dla branży

Kampania Fire Ant to ostrzeżenie: ataki na warstwę hypervisora stają się realnym zagrożeniem dla globalnej krytycznej infrastruktury. Dzięki kontrolowaniu warstwy zarządzania wirtualizacją, atakujący mogą działać niezauważeni, zbierać dane i utrzymać trwały dostęp mimo podejmowanych działań obronnych.

Branża musi przedefiniować podejście do bezpieczeństwa – wirtualizacja i urządzenia sieciowe przestały być „ślepym punktem” w środowisku IT. Widoczność i ochrona na tych poziomach są najważniejsze dla odporności na ataki państwowe i zaawansowane kampanie szpiegowskie.